2019独角兽企业重金招聘Python工程师标准>>>

SSL——Secure Sockets Layer

双向认证(个人理解):

客户端认证:

客户端通过浏览器访问某一网站时,如果该网站为HTTPS网站,浏览器会自动检测系统中是否存在该网站的信任证书,如果没有信任证书,浏览器一般会拒绝访问,IE会有一个继续访问的链接,但地址栏是红色,给予用户警示作用,即客户端验证服务端并不是强制性的,可以没有服务端的信任证书,当然是否继续访问完全取决于用户自己。如何去除地址栏的红色警告呢?后续会介绍导入服务端证书到浏览器的方法。

服务端认证:

服务端需要获取到客户端通过浏览器发送过来的认证证书,该证书在服务端的证书库中已存在,仅仅是个匹配过程,匹配成功即通过认证,可继续访问网站资源,反之则无法显示网页,后续有截图。

基本逻辑:

1、生成服务端密钥库并导出证书;

2、生成客户端密钥库并导出证书;

3、根据服务端密钥库生成客户端信任的证书;

4、将客户端证书导入服务端密钥库;

5、将服务端证书导入浏览器。

构建演示系统

演示环境:

JDK:1.6.0_32

Tomcat:apache-tomcat-7.0.27

开发工具:MyEclipse 10

浏览器:Internet Explorer 9

一、生成密钥库和证书

可参考以下密钥生成脚本,根据实际情况做必要的修改,其中需要注意的是:服务端的密钥库参数“CN”必须与服务端的IP地址相同,否则会报错,客户端的任意。

key.script

1、生成服务器证书库

1、生成服务器证书库

keytool -validity 365 -genkey -v -alias server -keyalg RSA -keystore E:\ssl\server.keystore -dname "CN=127.0.0.1,OU=icesoft,O=icesoft,L=Haidian,ST=Beijing,c=cn" -storepass 123456 -keypass 123456

keytool -validity 365 -genkey -v -alias server -keyalg RSA -keystore E:\ssl\server.keystore -dname "CN=127.0.0.1,OU=icesoft,O=icesoft,L=Haidian,ST=Beijing,c=cn" -storepass 123456 -keypass 123456

2、生成客户端证书库

2、生成客户端证书库

keytool -validity 365 -genkeypair -v -alias client -keyalg RSA -storetype PKCS12 -keystore E:\ssl\client.p12 -dname "CN=client,OU=icesoft,O=icesoft,L=Haidian,ST=Beijing,c=cn" -storepass 123456 -keypass 123456

keytool -validity 365 -genkeypair -v -alias client -keyalg RSA -storetype PKCS12 -keystore E:\ssl\client.p12 -dname "CN=client,OU=icesoft,O=icesoft,L=Haidian,ST=Beijing,c=cn" -storepass 123456 -keypass 123456

3、从客户端证书库中导出客户端证书

3、从客户端证书库中导出客户端证书

keytool -export -v -alias client -keystore E:\ssl\client.p12 -storetype PKCS12 -storepass 123456 -rfc -file E:\ssl\client.cer

keytool -export -v -alias client -keystore E:\ssl\client.p12 -storetype PKCS12 -storepass 123456 -rfc -file E:\ssl\client.cer

4、从服务器证书库中导出服务器证书

4、从服务器证书库中导出服务器证书

keytool -export -v -alias server -keystore E:\ssl\server.keystore -storepass 123456 -rfc -file E:\ssl\server.cer

keytool -export -v -alias server -keystore E:\ssl\server.keystore -storepass 123456 -rfc -file E:\ssl\server.cer

5、生成客户端信任证书库(由服务端证书生成的证书库)

5、生成客户端信任证书库(由服务端证书生成的证书库)

keytool -import -v -alias server -file E:\ssl\server.cer -keystore E:\ssl\client.truststore -storepass 123456

keytool -import -v -alias server -file E:\ssl\server.cer -keystore E:\ssl\client.truststore -storepass 123456

6、将客户端证书导入到服务器证书库(使得服务器信任客户端证书)

6、将客户端证书导入到服务器证书库(使得服务器信任客户端证书)

keytool -import -v -alias client -file E:\ssl\client.cer -keystore E:\ssl\server.keystore -storepass 123456

keytool -import -v -alias client -file E:\ssl\client.cer -keystore E:\ssl\server.keystore -storepass 123456

7、查看证书库中的全部证书

7、查看证书库中的全部证书

keytool -list -keystore E:\ssl\server.keystore -storepass 123456

keytool -list -keystore E:\ssl\server.keystore -storepass 123456

二、Tomat配置

使用文本编辑器编辑${catalina.base}/conf/server.xml

找到Connector port="8443"的标签,取消注释,并修改成如下:

maxThreads="150" scheme="https" secure="true"

maxThreads="150" scheme="https" secure="true" clientAuth="true" sslProtocol="TLS"

clientAuth="true" sslProtocol="TLS" keystoreFile="${catalina.base}/key/server.keystore" keystorePass="123456"

keystoreFile="${catalina.base}/key/server.keystore" keystorePass="123456" truststoreFile="${catalina.base}/key/server.keystore" truststorePass="123456"/>

truststoreFile="${catalina.base}/key/server.keystore" truststorePass="123456"/>

备注:

keystoreFile:指定服务器密钥库,可以配置成绝对路径,如“D:/key/server.keystore”,本例中是在Tomcat目录中创建了一个名称为key的文件夹,仅供参考。

keystorePass:密钥库生成时的密码

truststoreFile:受信任密钥库,和密钥库相同即可

truststorePass:受信任密钥库密码

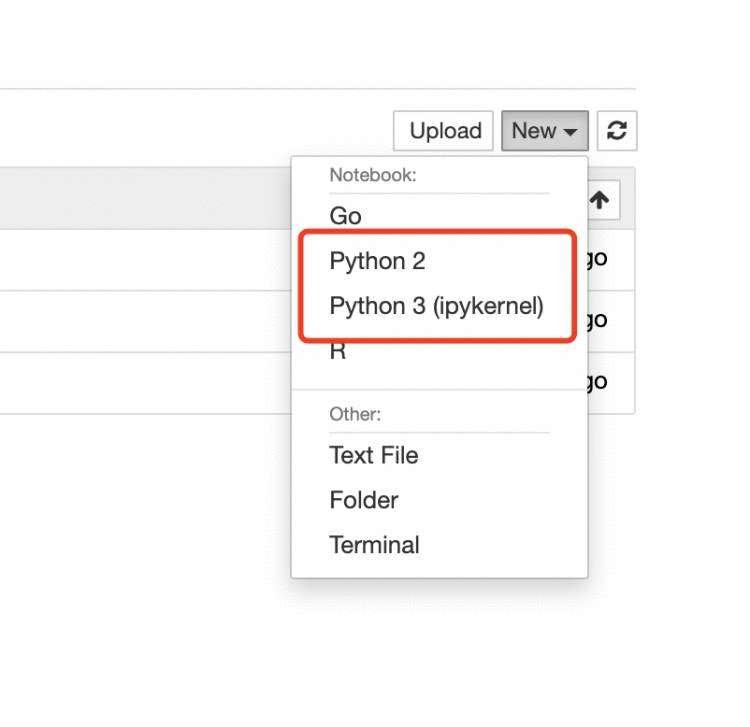

三、建立演示项目

项目结构图:

项目名称:SSL(随意)

SSLServlet.java

package com.icesoft.servlet;

package com.icesoft.servlet;

import java.io.IOException;

import java.io.IOException; import java.io.PrintWriter;

import java.io.PrintWriter; import java.security.cert.X509Certificate;

import java.security.cert.X509Certificate;

import javax.servlet.ServletException;

import javax.servlet.ServletException; import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServlet; import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletRequest; import javax.servlet.http.HttpServletResponse;

import javax.servlet.http.HttpServletResponse;

/**

/** *

*

* SSL Servlet

* SSL Servlet *

*

*

*  * @author IceWee

* @author IceWee * @date 2012-6-4

* @date 2012-6-4 * @version 1.0

* @version 1.0 */

*/ public class SSLServlet extends HttpServlet {

public class SSLServlet extends HttpServlet {

private static final long serialVersionUID = 1601507150278487538L;

private static final long serialVersionUID = 1601507150278487538L; private static final String ATTR_CER = "javax.servlet.request.X509Certificate";

private static final String ATTR_CER = "javax.servlet.request.X509Certificate"; private static final String CONTENT_TYPE = "text/plain;charset=UTF-8";

private static final String CONTENT_TYPE = "text/plain;charset=UTF-8"; private static final String DEFAULT_ENCODING = "UTF-8";

private static final String DEFAULT_ENCODING = "UTF-8"; private static final String SCHEME_HTTPS = "https";

private static final String SCHEME_HTTPS = "https";

public void doGet(HttpServletRequest request, HttpServletResponse response)

public void doGet(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

throws ServletException, IOException { response.setContentType(CONTENT_TYPE);

response.setContentType(CONTENT_TYPE); response.setCharacterEncoding(DEFAULT_ENCODING);

response.setCharacterEncoding(DEFAULT_ENCODING); PrintWriter out = response.getWriter();

PrintWriter out = response.getWriter(); X509Certificate[] certs = (X509Certificate[]) request.getAttribute(ATTR_CER);

X509Certificate[] certs = (X509Certificate[]) request.getAttribute(ATTR_CER); if (certs != null) {

if (certs != null) { int count = certs.length;

int count = certs.length; out.println("共检测到[" + count + "]个客户端证书

out.println("共检测到[" + count + "]个客户端证书 ");

"); for (int i &#61; 0; i < count; i&#43;&#43;) {

for (int i &#61; 0; i < count; i&#43;&#43;) { out.println("客户端证书 [" &#43; (&#43;&#43;i) &#43; "]&#xff1a; ");

out.println("客户端证书 [" &#43; (&#43;&#43;i) &#43; "]&#xff1a; "); out.println("校验结果&#xff1a;" &#43; verifyCertificate(certs[--i]));

out.println("校验结果&#xff1a;" &#43; verifyCertificate(certs[--i])); out.println("证书详细&#xff1a;\r" &#43; certs[i].toString());

out.println("证书详细&#xff1a;\r" &#43; certs[i].toString()); }

} } else {

} else { if (SCHEME_HTTPS.equalsIgnoreCase(request.getScheme())) {

if (SCHEME_HTTPS.equalsIgnoreCase(request.getScheme())) { out.println("这是一个HTTPS请求&#xff0c;但是没有可用的客户端证书

out.println("这是一个HTTPS请求&#xff0c;但是没有可用的客户端证书 ");

"); } else {

} else { out.println("这不是一个HTTPS请求&#xff0c;因此无法获得客户端证书列表

out.println("这不是一个HTTPS请求&#xff0c;因此无法获得客户端证书列表 ");

"); }

} }

} out.close();

out.close(); }

}

public void doPost(HttpServletRequest request, HttpServletResponse response)

public void doPost(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

throws ServletException, IOException { doGet(request, response);

doGet(request, response); }

}

/**

/** *

*  * 校验证书是否过期

* 校验证书是否过期 *

*

*

*  * &#64;param certificate

* &#64;param certificate * &#64;return

* &#64;return */

*/ private boolean verifyCertificate(X509Certificate certificate) {

private boolean verifyCertificate(X509Certificate certificate) { boolean valid &#61; true;

boolean valid &#61; true; try {

try { certificate.checkValidity();

certificate.checkValidity(); } catch (Exception e) {

} catch (Exception e) { e.printStackTrace();

e.printStackTrace(); valid &#61; false;

valid &#61; false; }

} return valid;

return valid; }

}

}

}

web.xml

说明&#xff1a;该演示项目强制使用了SSL&#xff0c;即普通的HTTP请求也会强制重定向为HTTPS请求&#xff0c;配置在最下面&#xff0c;可以去除&#xff0c;这样HTTP和HTTPS都可以访问。

xmlns&#61;"http://java.sun.com/xml/ns/javaee"

xmlns&#61;"http://java.sun.com/xml/ns/javaee"  xmlns:xsi&#61;"http://www.w3.org/2001/XMLSchema-instance"

xmlns:xsi&#61;"http://www.w3.org/2001/XMLSchema-instance"  xsi:schemaLocation&#61;"http://java.sun.com/xml/ns/javaee

xsi:schemaLocation&#61;"http://java.sun.com/xml/ns/javaee  http://java.sun.com/xml/ns/javaee/web-app_3_0.xsd">

http://java.sun.com/xml/ns/javaee/web-app_3_0.xsd">

index.jsp

<%&#64; page language&#61;"java" pageEncoding&#61;"UTF-8"%>

<%&#64; page language&#61;"java" pageEncoding&#61;"UTF-8"%>

四、演示及配置

发布演示项目&#xff0c;通过浏览器访问&#xff1a;http://127.0.0.1:8080/SSL或https://127.0.0.1:8443/SSL&#xff0c;得到相同的结果&#xff0c;

得到如上结果的原始是因为客户端没有通过服务端的安全认证&#xff0c;接下来将服务端给客户端颁发的证书导入到浏览器中&#xff1a;

双击“client.p12”

弹出窗口&#xff0c;下一步

默认&#xff0c;下一步

输入生成密钥时的密码“123456”&#xff0c;下一步

下一步

完成

成功

再次访问http://127.0.0.1:8080/SSL或https://127.0.0.1:8443/SSL&#xff0c;弹出提示框&#xff1a;

点击确定后&#xff0c;IE浏览器自动阻止了继续访问&#xff0c;并给予警告提示&#xff0c;原因是浏览器中未导入该网站的可信证书

点击“继续浏览此网站”&#xff0c;弹出提示&#xff0c;点击确定

哇&#xff01;鲜红的地址栏&#xff0c;够醒目吧&#xff01;你访问的网站不安全那&#xff0c;亲&#xff01;

点击“提交证书”按钮&#xff0c;返回正确结果&#xff01;

可以看出&#xff0c;客户端并没有服务端那么严格&#xff0c;只要未通过验证就甭想访问&#xff0c;下面将服务端生成的信任证书导入到浏览器的根证书中&#xff0c;这样红色的地址栏就会消失了&#xff01;

开始导入服务端信任证书&#xff0c;不能双击“server.cer”&#xff0c;需要手动导入到受信任的根证书机构中去。

浏览器Internet选项-内容-证书

点击“受信任的根证书颁发机构”

点击“导入”

下一步

手动选择“server.cer”&#xff0c;下一步

下一步

完成

点“是”

成功

可以看到我们刚刚导入的根证书

把所有浏览器窗口都关掉&#xff0c;再次访问网站&#xff0c;发现鲜红色已经逝去

点击“提交证书”按钮&#xff0c;一切正常了&#xff0c;双向认证的DEMO结束了&#xff01;

常见问题按照以上操作&#xff0c;IE上是没有问题的&#xff0c;但是在火狐和谷歌上有问题&#xff0c;报域名错误missing_xxxxnames

解决方案&#xff1a;在生成服务端的证书时加上域名&#xff0c;具体如下&#xff1a;

keytool -validity 365 -genkey -v -alias server -keyalg RSA -keystore E:\ssl\server.keystore -dname "CN&#61;127.0.0.1,OU&#61;icesoft,O&#61;icesoft,L&#61;Haidian,ST&#61;Beijing,c&#61;cn" -storepass 123456 -keypass 123456 -ext san&#61;dns:test.example.com,ip:172.18.1.171

其中&#xff1a;test.example.com要在C:\Windows\System32\drivers\etc下面的hosts文件中配置

172.18.1.171 test.example.com

到此完美解决。

京公网安备 11010802041100号

京公网安备 11010802041100号