作者:mobiledu2502856313 | 来源:互联网 | 2023-08-23 16:35

网络安全人员在日常开展域环境安全维护的过程中,离不开logon和account logon的分析。本文以几个具体域环境通信案例展示对应日志情况,再多聊聊常见的4624。

在微软系统中,登录过程会触发认证、登录、权限分配、策略分配等多个子过程,其中我们关注的认证和登录过程往往存在一定混淆。

认证account logon(又叫authentication)和登录(logon),是不同的概念,可以发生在不同机器上,尤其是域环境下。Logon登录过程,仅发生在“用户取得权限的目标机器”上,而authentication认证过程发生在“用户账户配置信息存储的机器”上。如果使用本地Local账户登录计算机,那么logon登录和authentication认证过程均发生在该本地计算机上;如果使用域账户登录计算机,那么被登陆的域成员机器会负责Logon过程,而authentication认证过程发生在DC域控上。

Logon登录(日志类型4624),涉及多种登录方式,包括常见的交互式登录(type 2)、网络登录(type 3)、newcredentials登录(type 9)、远程登录(type 10)等。

Authentication认证过程,日志类型包括4776和4768、4769等,主要描述登录账户的认证流程。通常,DC域控上的认证记录提供了一种“追踪所有域账户认证”的方法,使得安全分析人员不必逐台机器采集、分析。

在域环境中,认证通常采用NTLM、Kerberos等两种方式。

微软推出kerberos来替代NTLM,但是在部分情况下,NTLM依然通用:

NTLM和Kerberos作为微软两种重要的认证协议,NTLM没有属于自己的协议层,只能寄生在其他网络协议中进行交互、但Kerberos是有的。

域外机器:LAPTOP-OP2CJH55 192.168.0.102

域内机器(源):tool-pc 192.168.0.20

域内机器(目的):hackme 192.168.0.106

DC域控:2008dc 192.168.0.105

PTH攻击机:kali/workstation192.168.0.100

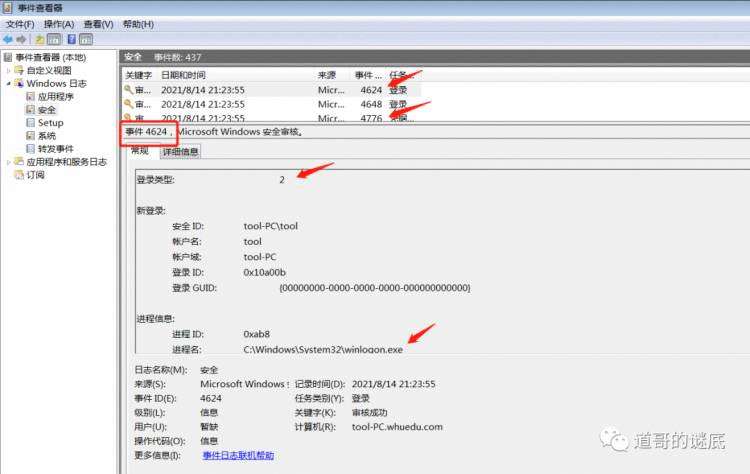

通过管理后台(vmware终端界面)输入local账户密码登录域内机器windows系统,在域内win机器日志中同时看到4776 NTLM authentication认证和4624 logon登录,类型2:

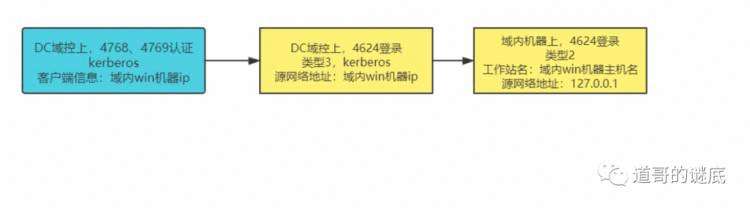

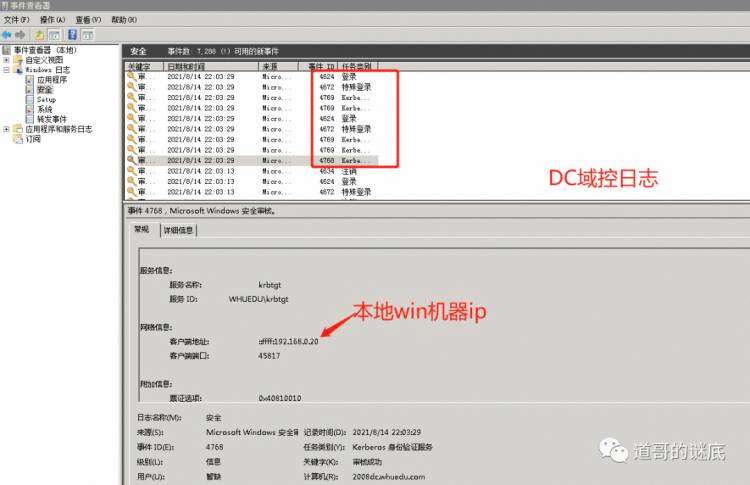

通过管理后台(vmware终端界面)输入域账户密码登录域内机器windows系统,在DC域控上看到4768、4769的kerberos authentication认证日志,及4624登录日志(kerberos 类型3),在域内win机器上看到4624(类型2)的登录日志。

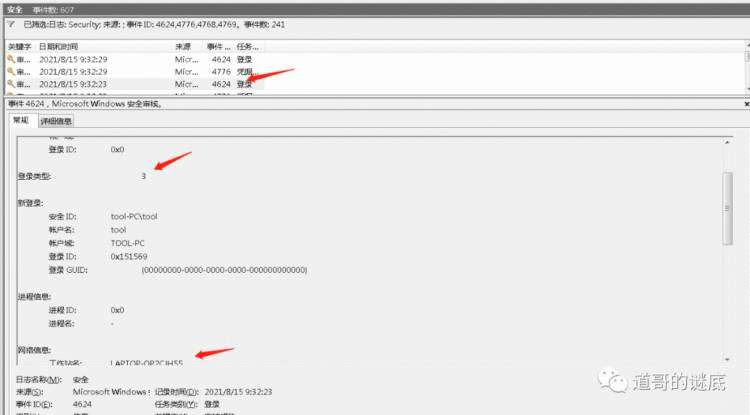

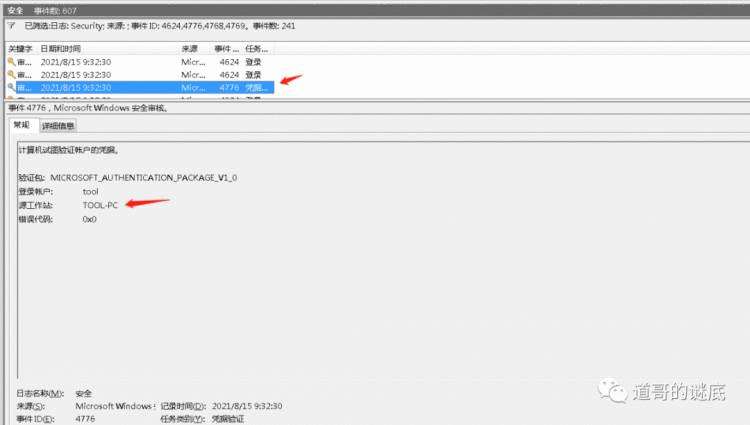

通过域外机器远程桌面mstsc,输入本地Local账户密码登录域内机器win系统,在域内机器win日志中同时看到authentication认证和logon登录,类型10:

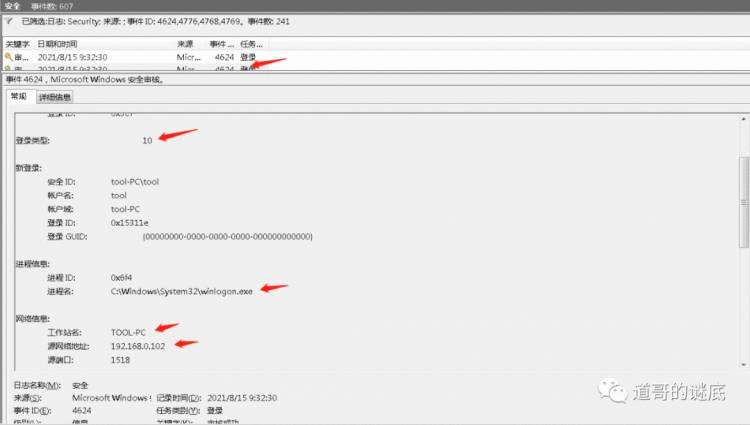

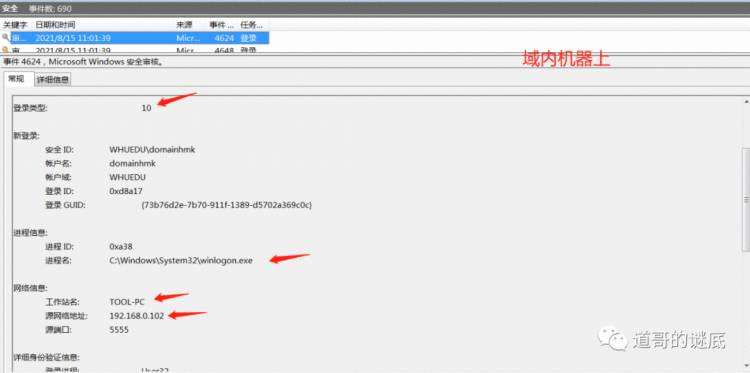

通过域外机器远程桌面mstsc,输入域账户密码登录域内机器win系统,在DC域控看到authentication认证、在win机器本地可看到logon登录,类型10:

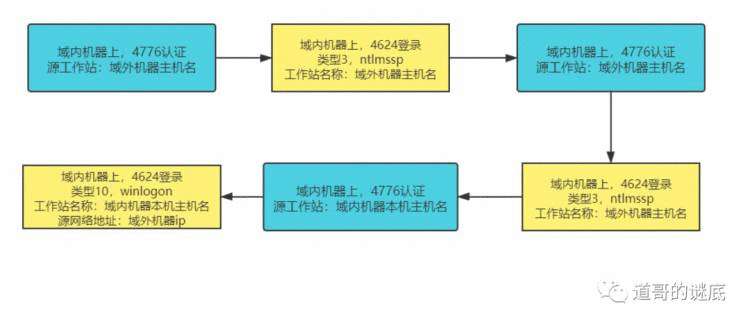

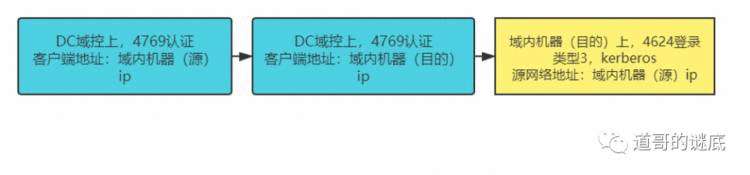

使用域外机器远程登录域内机器(源),后在域内机器(源)中使用net use命令访问域内机器(目的)的共享文件夹。

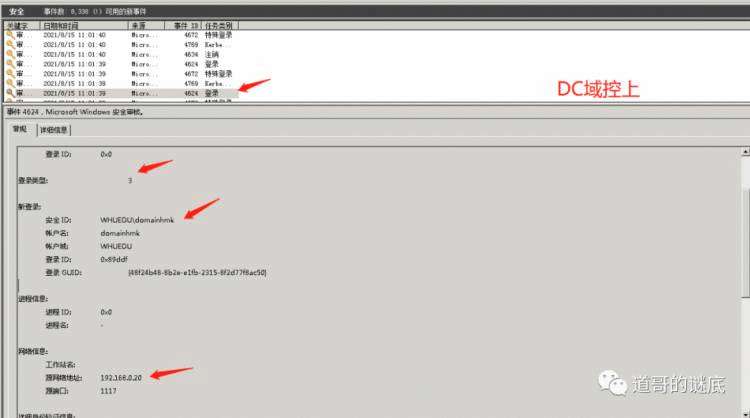

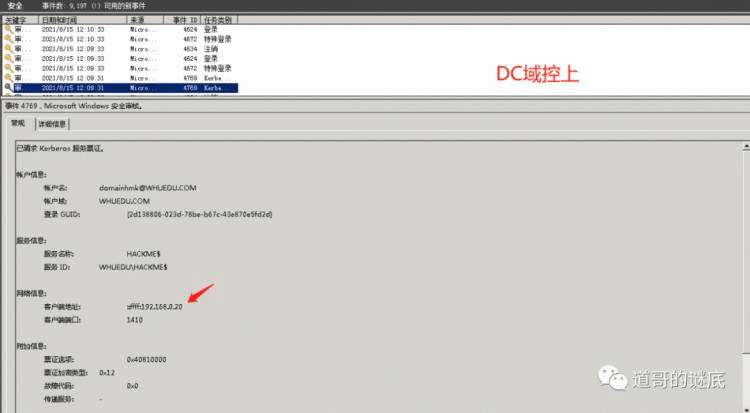

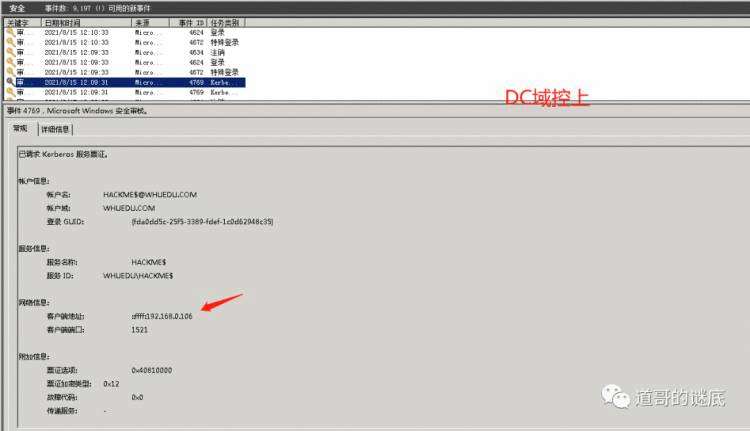

在DC域控上看到4769 认证日志,在域内机器(目的)上看到4624 类型3登录日志。

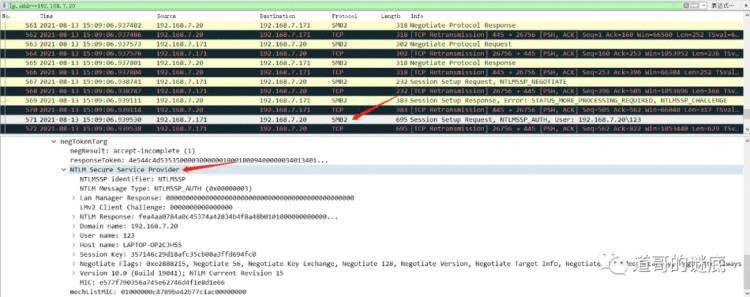

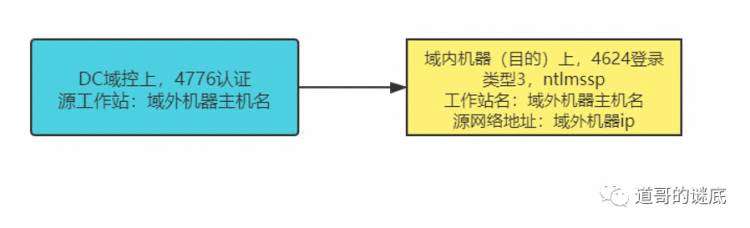

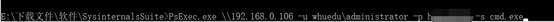

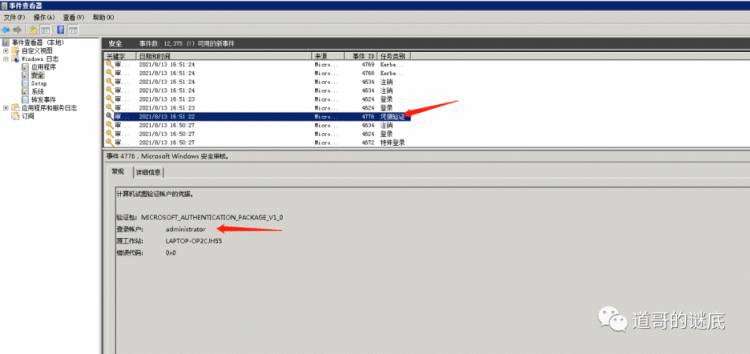

(注意!!!在DC域控中仍可看到logon登录4624,类型3,登陆进程kerberos,此类日志中记录的网络信息源IP是被登录的目标win机器,这是一个被登陆win机器到域控请求的过程。)使用域外机器通过psexec工具,使用域账号访问域内机器。在DC域控上出现4776等认证日志:

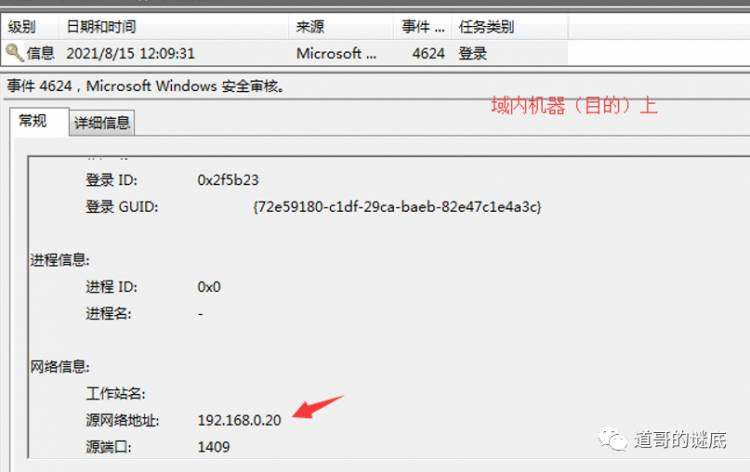

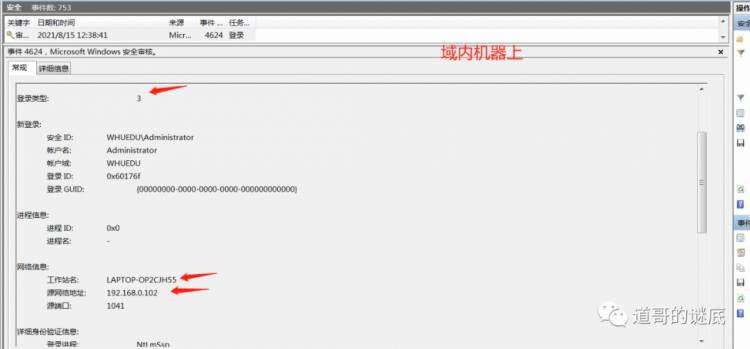

在被访问的win机器上出现4624logon,类型3:

在kali环境下,支持几种PTH攻击,包括msf的exploit/windows/smb/psexec模块和kiwi_cmd(mimikatz)模块。

其中,使用msf的exploit/windows/smb/psexec模块进行pth攻击:

Kali拿下域内机器(源),获取关键用户hash,并PTH转向供给域内机器(目的)。

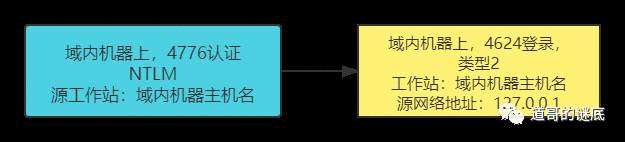

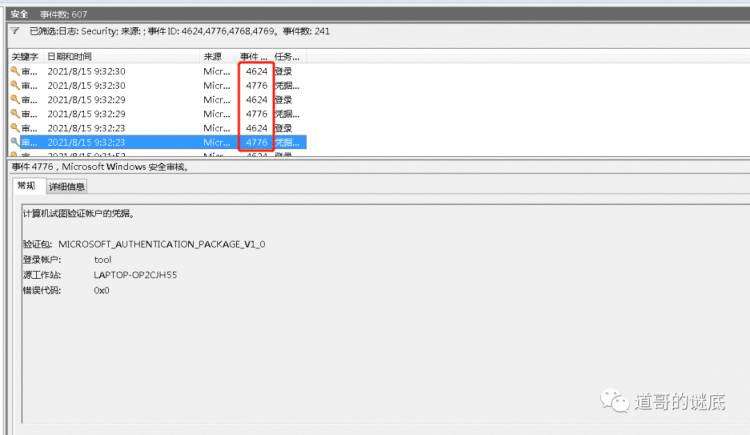

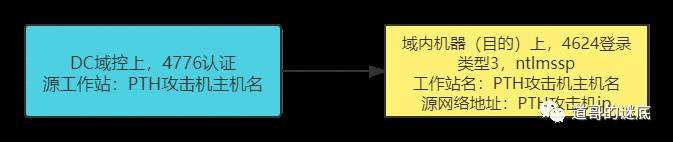

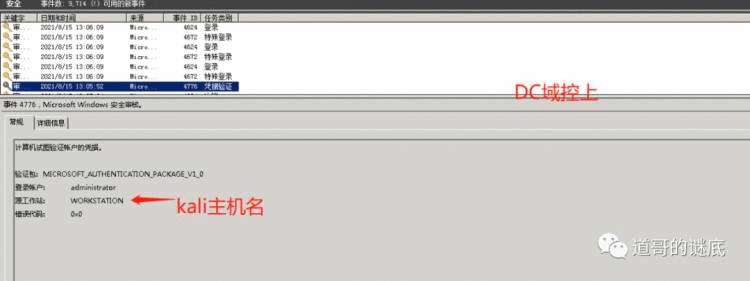

在DC域控上看到4776认证日志,

在被访问的win机器上看到4624日志,类型3:

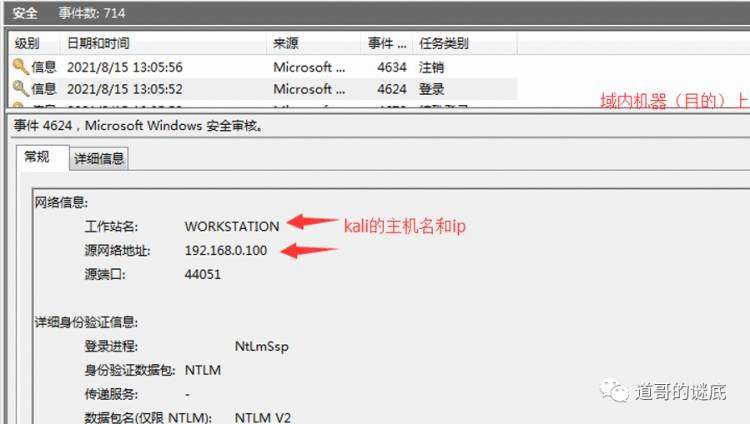

使用kiwi_cmd(mimikatz)模块进行pth攻击(注意如果目标系统是64位,需要将kiwi_cmd的劫持进程迁移到64位 system权限进程,使用ps命令查看system权限的进程,migrate命令迁移):

使用mimikatz进行pth转移,则pth攻击机将显示运行有mimikatz的受控主机。

综上,

若想找到真实发起认证/登录请求的src机器(恶意机器),需要获取“被登陆机器”的4624日志、或者DC域控日志的4776等认证日志。

若想统计哪些域账号被使用、哪些域成员机器被访问,需要获取DC域控的4624日志。

本文参考:

https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-nlmp/780943e9-42e6-4dbe-aa87-1dce828ba82a

https://www.ultimatewindowssecurity.com/securitylog/book/page.aspx?spid=chapter3

https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-kile/dddd6a90-5d6c-44e7-9081-75a468795986

windows-logon-forensics_6928