作者:平凡天使心619 | 来源:互联网 | 2024-12-16 19:01

在进行网站安全性评估时,我们注意到许多网站采用了Squid作为反向代理解决方案。虽然Squid因其强大的缓存能力和对多种协议的支持而广受欢迎,但近期的一项研究表明,它可能存在严重的安全问题——远程代码执行漏洞。本文将详细介绍这一漏洞及其潜在风险,并提供相应的防护建议。

最近,一位客户遭遇了网站和应用程序被恶意篡改的情况,损失惨重。经调查发现,攻击者利用了Squid反向代理中的漏洞,成功植入了恶意代码。为了防止类似事件再次发生,我们制定了全面的安全测试计划,重点检查了Squid配置与代码实现。

Squid不仅能够提高网站响应速度,还能有效隐藏真实服务器地址,增强安全性。然而,若配置不当或版本过旧,也可能成为攻击的目标。特别是当处理来自客户端的请求时,如果未能正确验证输入数据,可能会触发缓冲区溢出,进而允许执行任意代码。

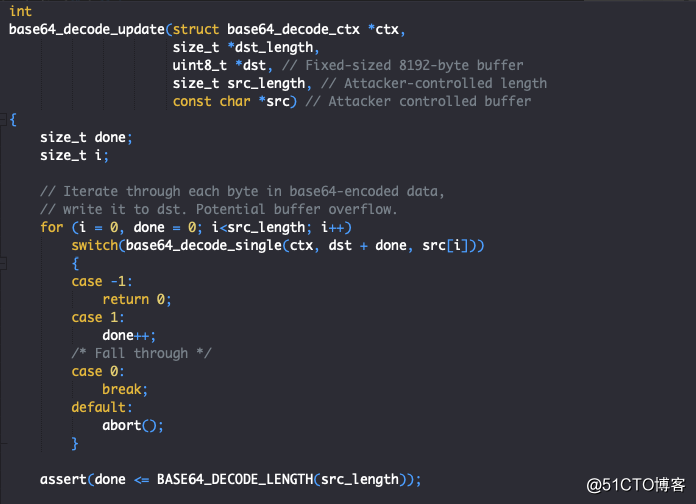

具体来说,当Squid接收到特定格式的请求(如通过FTP协议提交的request-uri)时,其内部的parseheaders函数可能会因为缺乏有效的边界检查而导致数据溢出。攻击者可以借此机会注入恶意脚本,一旦这些脚本被执行,即可获得对服务器的完全控制权。以下是攻击者可能使用的部分示例代码:

为避免此类安全威胁,我们建议采取以下措施:首先,确保使用最新版本的Squid软件;其次,严格限制所有输入字段的最大长度,尤其是HTTP请求中的GET、POST和COOKIE参数;最后,定期进行安全审计,及时发现并修补潜在的安全漏洞。