俗话说得好:“知已知彼,百战不殆”。这句话,不仅常用到军事战争中, 同样的,在网络这块没有硝烟的战场上,***也自成一套。 不清楚***方式,怎么能更好的防御?在接下来的介绍中,我们从中了解下“远程线程注入DLL”的方式,并使用相关的技巧做好防御。

测试环境:

Win XP SP2 终截者抗病毒软件 V5.3

Process Explorer v10.2 Autoruns v8.53

蓝蝴蝶远程控制 v2.0 新世纪首发版

一般远程控制程序都需要生成一个服务器端,给中毒者机器运行的程序。 从中我们可以看到,大部分后门***都采用注入到系统正常的进程中,如下图的这款“蓝蝴蝶远程控制”

注入到Explorer.exe 中的***DLL

妙用终截者密码锁 防住***注入

早期听闻“终截者抗病毒软件”中的“密码锁”功能简单实用,功能却不乏强大。经过简单的实验,发现其确用保护进程不被***非法注入病毒DLL的功能。

直接打开Windows文件夹,找到explorer.exe拖拉到“密码锁保护列表”中或点击界面中的“添加“按钮添加进去,如下图所示:

经过简单的操作,Explorer.exe或iexplorer.exe 就可以防止此类***的DLL远程线程注入了。

测试环境:

Win XP SP2 终截者抗病毒软件 V5.3

Process Explorer v10.2 Autoruns v8.53

蓝蝴蝶远程控制 v2.0 新世纪首发版

一般远程控制程序都需要生成一个服务器端,给中毒者机器运行的程序。 从中我们可以看到,大部分后门***都采用注入到系统正常的进程中,如下图的这款“蓝蝴蝶远程控制”

注入到Explorer.exe 中的***DLL

妙用终截者密码锁 防住***注入

早期听闻“终截者抗病毒软件”中的“密码锁”功能简单实用,功能却不乏强大。经过简单的实验,发现其确用保护进程不被***非法注入病毒DLL的功能。

直接打开Windows文件夹,找到explorer.exe拖拉到“密码锁保护列表”中或点击界面中的“添加“按钮添加进去,如下图所示:

经过简单的操作,Explorer.exe或iexplorer.exe 就可以防止此类***的DLL远程线程注入了。

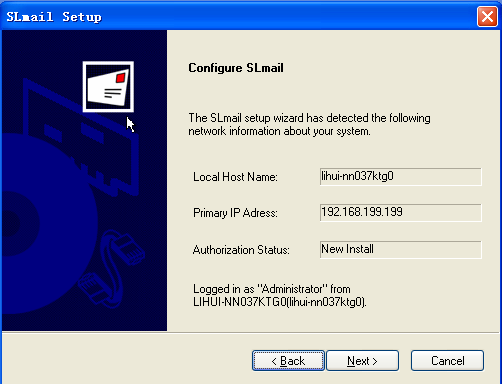

Server Conf.jpg (59 KB)

Server Conf.jpg (59 KB)

京公网安备 11010802041100号

京公网安备 11010802041100号