作者:宁波慈城老朋友客栈 | 来源:互联网 | 2024-10-30 10:48

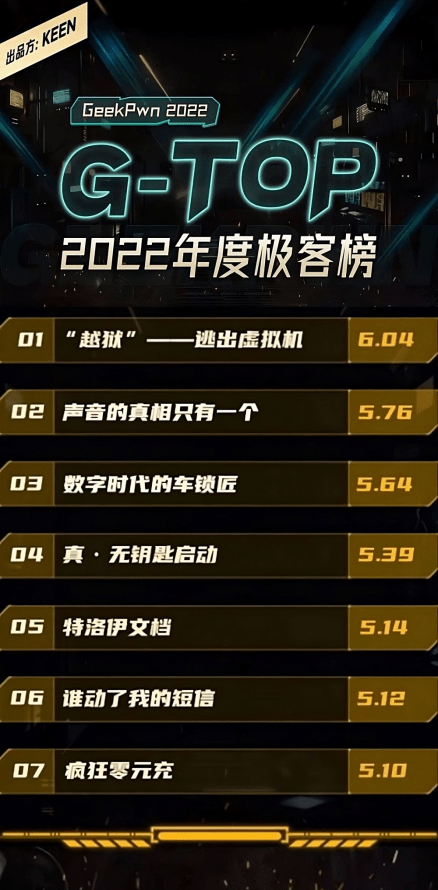

鞭牛士报道 近日,GeekPwn 2022国际极客破解大赛在上海落下帷幕pwn2own。蚂蚁安全天穹实验室凭借《越狱-逃出虚拟机》项目获评“年度极客榜冠军”,以6.04分创该赛事历年得分最高记录。此外

鞭牛士报道 近日,GeekPwn 2022国际极客破解大赛在上海落下帷幕pwn2own。蚂蚁安全天穹实验室凭借《越狱-逃出虚拟机》项目获评“年度极客榜冠军”,以6.04分创该赛事历年得分最高记录。此外,该队伍还凭借另一参赛项目《特洛伊文档》,获评“年度卓越极客奖”。

GeekPwn与Pwn2Own、Defcon并称世界三大黑客赛事,是全球最大关注智能生活的安全极客大赛,每年吸引着众多极客团队参与,聚焦前沿AI安全、机器人安全、智能生活安全与产业安全等领域,揭示了诸多未知漏洞,为行业安全防护提供了有效支撑pwn2own。截止2021年,GeekPwn已负责任地披露了近千个高危漏洞。

本次大赛中,蚂蚁安全天穹实验室在“越狱-逃出虚拟机”项目中,通过自己挖掘的虚拟机产品漏洞从16个顶尖安全极客团队中突围,不仅成功破解了最新虚拟机产品VMware Fusion,在1分钟内迅速夺得了宿主机的摄像头权限,还获取了宿主机内的机密文件,最终以该比赛历年最高分6.04分,成功挑战网安领域公认的超高技术难度项目,被评为GeekPwn 2022“年度极客榜总冠军”pwn2own。

近年来,随着数据存储需求的增多,虚拟机安全性需要越来越高pwn2own。一般来讲,虚拟机是运行在一个完全隔离环境中的计算机系统,不影响宿主机(虚拟机所在的物理机),是安全可靠的。可受限于技术及虚拟化产品漏洞,一旦在虚拟机中的操作导致宿主机被控制,打破虚拟化的安全设定,将是重大安全事件。该次挑战成功,也为更多企业敲响了安全警钟。

此外,在线办公、远程会议的盛行,使得办公文档的信息安全性引起重视pwn2own。天穹实验室参赛的另一个项目“特洛伊文档”,便是通过钓鱼文档这类攻击,展示了日常办公中存在的安全隐患。赛事中,参赛队员通过挖掘在线办公软件漏洞,获取了代码执行权限,实现当用户双击打开文档时,远程获得用户的计算机权限。该挑战提前预演了相关办公软件的潜在风险,有助于产业安全水位提升,避免用户再次遭受此类攻击。

GeekPwn创办人、极棒大赛总策划“大牛蛙”王琦表示,做出基础软件领域的安全研究成果,不仅需要扎实的技术基础,更要研究员有敢于挑战的耐心和毅力,这也是 GeekPwn所鼓励的极客品质pwn2own。此次天穹实验室00后技术少年的成功挑战,再次验证了科技公司攻防团队的高能实力。

据了解,蚂蚁集团有九大安全实验室,其中天穹实验室和光年实验室是基础安全研究的主力军,多次在国内外重量级舞台上发布高质量研究成果pwn2own。今年9月,两大实验室进行了组织升级,光年并入天穹旗下运作,此次参赛是其重组后的首次亮相。天穹实验室负责人曲和表示,未来,天穹专注前瞻性安全攻防与红蓝对抗,光年主攻基础软件及设备的攻防研究,双方会师将合力建设顶尖安全攻防能力,助力提升蚂蚁及生态安全水位。