作者:手机用户2502923697 | 来源:互联网 | 2023-05-19 07:14

本文主要介绍关于安全,网络安全,系统安全,网络协议的知识点,对【网络安全彩虹表彩虹表破解使用john】和【在不破坏原密码的情况下】有兴趣的朋友可以看下由【9JiuJiu】投稿的技术文章,希望该技

本文主要介绍关于安全,网络安全,系统安全,网络协议的知识点,对【网络安全 彩虹表 彩虹表破解 使用john】和【在不破坏原密码的情况下】有兴趣的朋友可以看下由【9JiuJiu】投稿的技术文章,希望该技术和经验能帮到你解决你所遇的【网络安全】相关技术问题。

在不破坏原密码的情况下

彩虹表:

包含口令和一些其他的东西的一个表,与暴力破解的原理相反,是一种逆向猜解的状态

1、 用john破解Windows账户(john还可以破解Linux)

a) Win7虚拟机—pwdump7(是一种导出文本文件的工具)—把文件夹里的info删掉(这是导出的文件)

b) 先新建一个用户

i. 打开cmd

ii. net user 用户名 密码 /add //用net命令添加一个用户,用户名,密码,/add是添加的意思

c) 在控制面板查看用户是否添加成功

2、 导出账户

a) 在pwdump7里复制路径

b) 返回cmd,使用cd命令,进入pwdump7

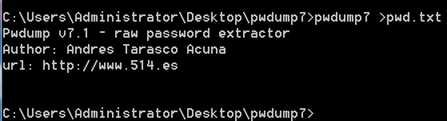

c) 然后将密码导出成.txt文件:pwdump7 >导出的文件名

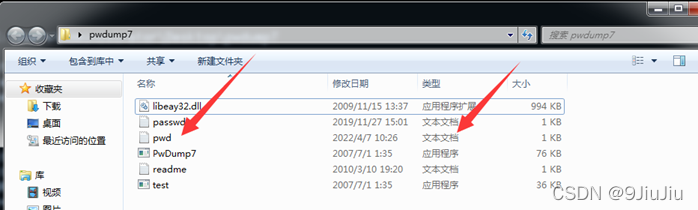

d) 查看是否成功,回到pwdump7文件夹里,查看是否有pwd.txt文档

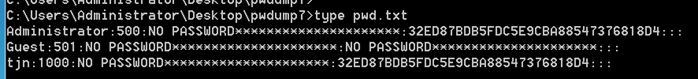

e) 可以在cmd里查看pwd文件中的内容,虽然是一段哈希值,但是能看出确实有内容:type 文件名

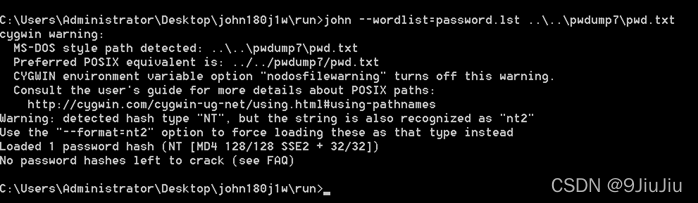

3、 使用john破解

a) 重新开启一个cmd

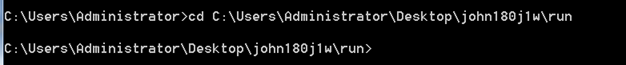

b) 首先,还是切换到路径,john文件夹中的run文件夹,复制其路径,在cmd中使用cd 路径命令

c) 可以使用john查看一下命令,非常多

d) john --wordlist=password.lst --format=nt2 ..\..\pwdump7\pwd.txt//John破译,两个-,用Wordlist方式,使用password.lst 口令,添加了format=nt2参数,再回退两级目录到桌面,桌面文件夹pwdump7中的pwd.txt文件(就是要破解的文件)(能溢出是几率)(–format=nt2可加可不加,不加,提醒你了再加)

4、 彩虹表

a) 破译单个哈希

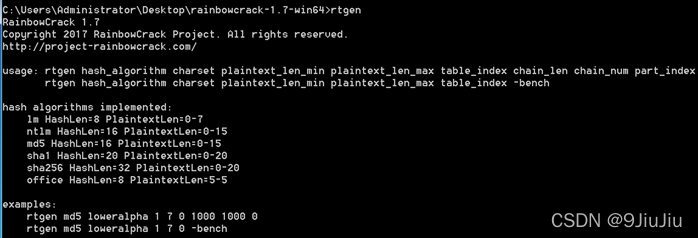

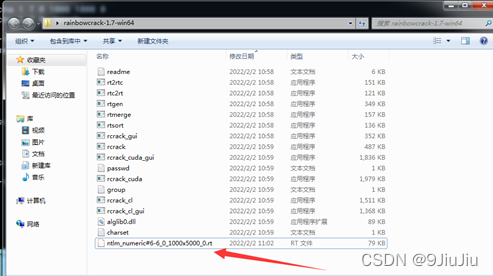

i. rtgen生成彩虹表,rtsort生成彩虹表后排序的,rtcrack破译彩虹表,图形化界面rtcrack_gui

ii. 使用cd切换到彩虹表的路径

iii. rtgen查看下参数,生成哪一种类型的彩虹表

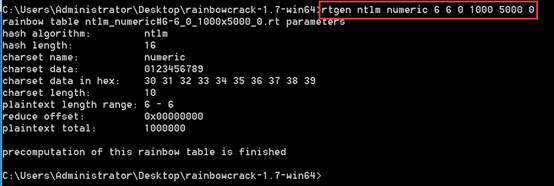

iv. rtgen ntlm(哪一种类型的哈希) numeric(纯数字的) 6 6(位长,六位密码,最小,最长)0(0是表索引项,默认表索引项是必不可少的) 1000 5000(存储块多长,1000~5000) 0//除了纯数字,还有数字+字母等等

rtgen ntlm numeric 6 6 0 1000 5000 0

v. 文件夹中查看

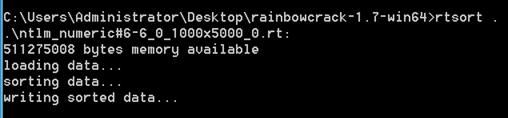

vi. rtsort可以排序,回到cmd中

vii. rtsort .(这是一个点,就是默认排序当前的)

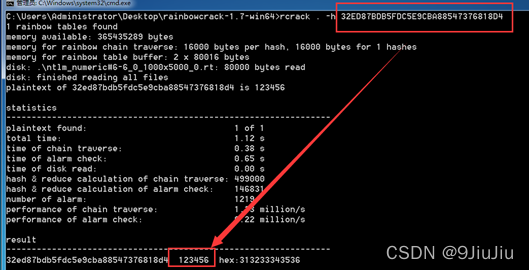

viii. 破译,rcrack .(一个点,找当前路径) -h(指定哈希) 粘贴刚才复制的pwd中的哈希值

b) 破译多个哈希(放到文档里)

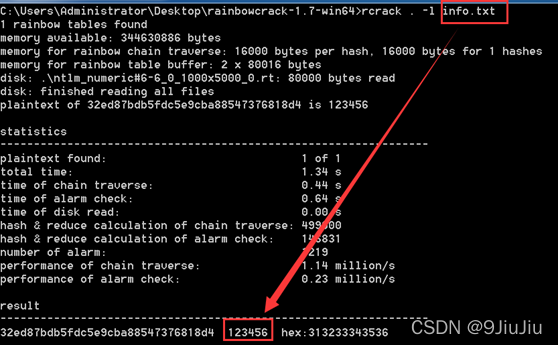

i. 在彩虹表目录里创建一个info.txt文件,将一段哈希值粘贴到文件里

ii. rcrack .(一个点,找当前路径) -l(破译文件,小写的L) 文件名

我们只放了一个哈希,只会溢出一个,如果放入多个,会一个个溢出

c) 上述两种方式:命令行和彩虹表。彩虹表在破译之前要进行排排序

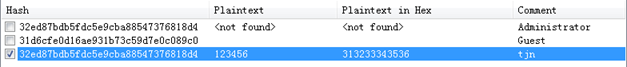

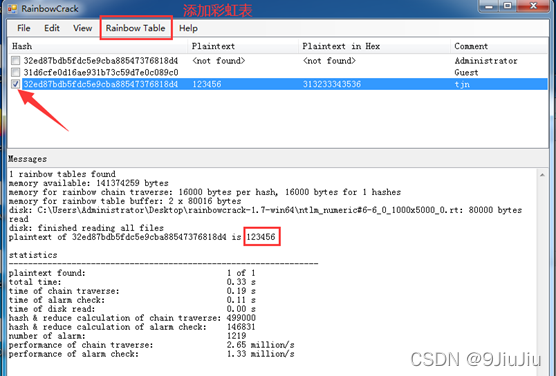

d) 图形化界面(rcrack_gui)

i. 打开界面,上面是待破译的内容,下面是破译的结果

ii. 先添加要破译的内容:File—第四个NTML—选择pwd.txt那个文件

不要选择这么多,我们只破解自己新建的那个用户的密码

iii. 再添加彩虹表,Ranbow Table—选择我们刚才生成的那个彩虹表文件,添加之后,结果就已经出来了

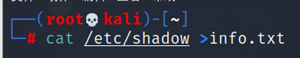

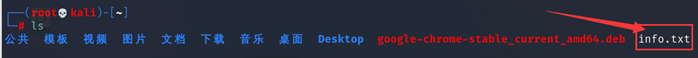

5、 使用kali暴力破解

a) 打开命令行

b) 导出shadow文件

i. cat /etc/shadow >导出的文件名

ii. ls查看

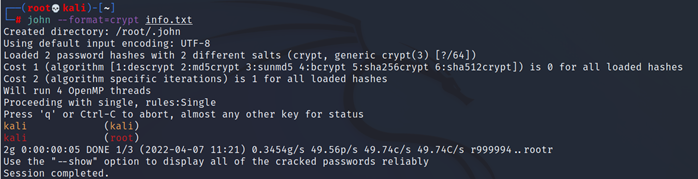

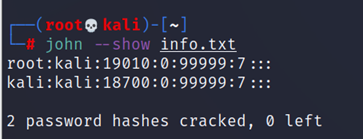

c) john --format=crypt 文件名 //破译info.txt文件

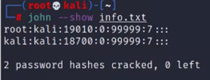

d) john --show info.txt//读一下,有两个用户root和kali,密码都是kali

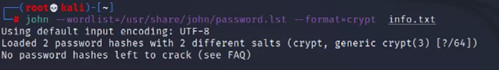

6、 使用kali里自带的字典

a)

b) 看破译结果

本文《网络安全 彩虹表 彩虹表破解 使用john》版权归9JiuJiu所有,引用网络安全 彩虹表 彩虹表破解 使用john需遵循CC 4.0 BY-SA版权协议。