来源:锋行链盟

近日,中国移动5G联合创新中心与中兴通讯、区块链技术与数据安全工业和信息化部重点实验室、北京大学新一代信息技术研究院合作,共同发布了《区块链+边缘计算白皮书》。

区块链作为新型信息处理技术,在信任建立、价值表示和传递方面有不可取代的优势,目前已经在跨行业协作、社会经济发展中展现出其价值和生命力。边缘计算作为5G面向垂直行业的新技术,在网络和资源组织方式、业务体验提升方面都具有良好的竞争力。

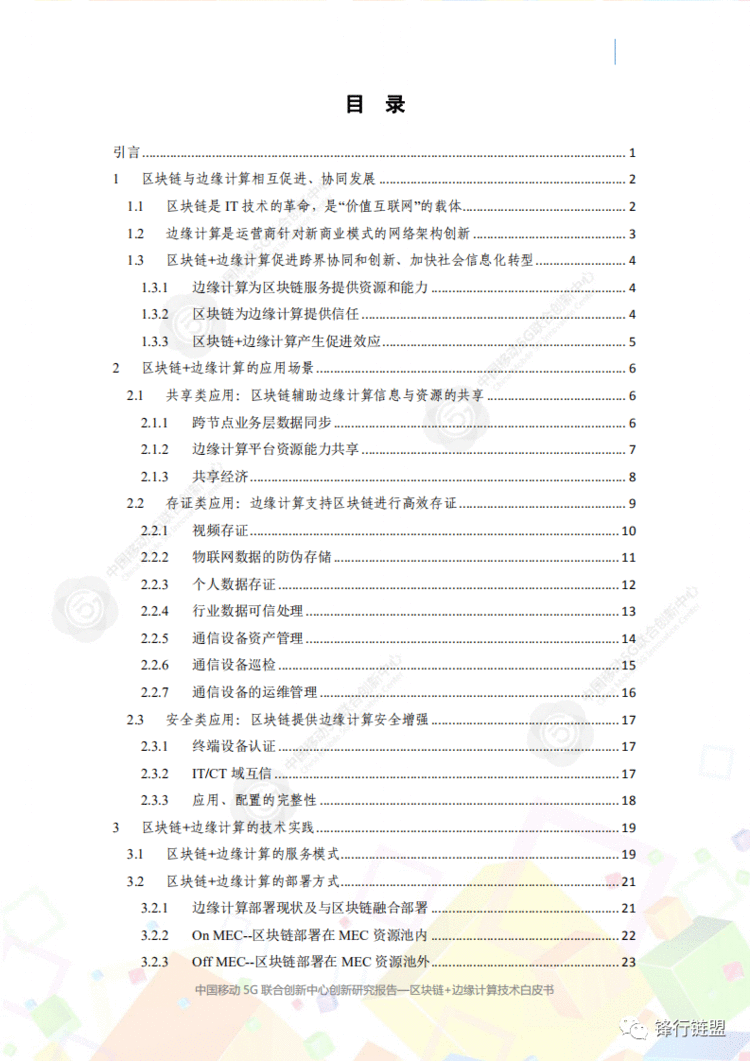

本白皮书聚焦于探讨区块链与边缘计算技术和应用的结合点,探索二者结合产生的相互赋能、相互促进效果,在分析一些典型应用场景的需求、方案的基础上,提出通用性技术方案,包括服务模式和部署方案。最后,总结了“区块链+边缘计算”应用拓展面临的挑战和发展趋势。

“区块链+边缘计算”作为通信和信息技术融合发展的新领域,必将共同推动跨界融合创新、促进社会经济转型和发展。我们期望通过本白皮书启发业界思考和探索区块链+边缘计算的跨界应用创新,我们愿携手产业共同推动区块链+边缘计算技术的应用和推广,为区块链技术和产业创新发展注入新活力。

以下是白皮书部分内容