01

—

实验目的

掌握单点登陆相关原理和深信服配置

02

—

实验环境

1. AC

版本v12.0.42

AC1地址:https://172.172.1.1

AC2地址:https://172.172.1.2

账号密码:admin/sangfor1234

2. AF

版本 v8.0.8

地址:https://172.172.1.6

账号密码:admin/sangfor1234

3. SIP

版本v3.0.42

地址:https://172.172.2.100

账号密码:admin/sangfor1234

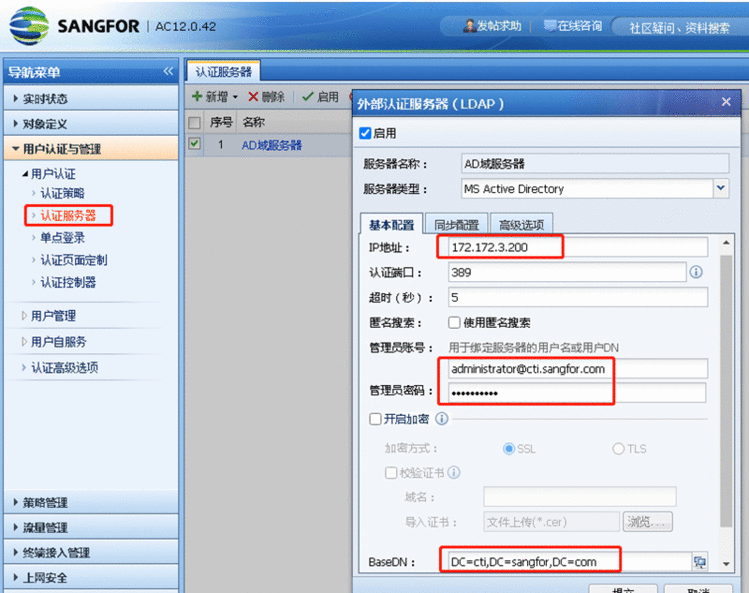

4. DC

地址:172.172.3.200

账号密码:administrator@cti.sangfor.com/sangfor123

03

—

实验要求

1. 通过AD域实现单点登陆,本实验只需要实现logon方式。

2. 深信服设备单点登陆,通过AC认证后,SIP和AF可以同步看到用户信息

04

—

实验步骤

1. 通过AD域实现单点登陆

第一步:新增外部服务器,配置AD域服务器。目的是单点登录失败的用户可以使用密码认证。

第二步:AC新建认证策略

如下以当前电脑“172.172.4.11”做测试

单点登录失败的用户,此处选择密码认证,选择所配置的LDAP域控服务器,即可实现用户单点登录失败后,还可以用域控上的账号密码实现密码认证上线。

选择第一种认证后处理方式,域用户会以所属OU上线,但是不会录入到本地组织结构,推荐使用这种方式上线。

第三步:设备启用LDAP单点,并设置组件模式单点登录信息。

1>在【用户认证与管理】-【单点登录】-【微软AD域】里面启用域单点登录2>勾选【通过域自动下发,执行指定的登录脚本,获取登录信息】,然后配置共享密码

第四步:域服务器上配置登录和注销脚本(本次实验只演示logon登录脚本。logoff注销脚本配置方式和登录脚本一致)

域服务器里面通过gpmc.msc进入域组策略里面,然后编辑组策略,把AC 里面下载的脚本放到组策略里面就可以了

通过组策略下发脚本,可以通过sinfoip配置文件来控制,当需要向多台AC发送认证信息的时候,需要使用sinforip配置文件。

因此环境前端有两台深信服AC,且暂未配置HA,故需要结合sinforip配置文件来实现单点登录。同时上述步骤一和步骤二在两台AC上均需要配置。

使用sinforip配置文件的时候,需要把logon脚本和sinforip的配置文件同时放到显示文件下,并且参数配置的时候,可以留空或者是-a即可。

(注:单AC的参数格式为:ACIP 默认端口1775 密钥(和AC上配置一致))

修改sinforip配置文件,ACCount=2,更改两台AC的IP和共享密钥

在域服务器上执行gpupdate /force强制刷新策略,使组策略立即生效

将当前电脑加入域,并通过域账户“test”重新登录系统

登录后,通过AC在线用户管理界面可见,已经正确识别到域账户test,认证方式识别为单点登录。

并且可以在当前计算机看到启动项已包含logon登录脚本,打开任务管理器可见logon进程

2. 深信服设备单点登陆,通过AC认证后,SIP和AF可以同步看到用户信息

AC上配置

在【用户认证与管理】-【用户认证】-【单点登录】深信服设备开启认证转发和共享密钥

AF上配置

AF上开启认证,认证策略配置不需要认证/单点登录或者密码认证/单点登录都可以

AF配置认证接收

只需要启动单点登录,并且输入共享密钥就可以,这里的共享密钥和AC配置认证转发的共享密钥必须一致。

在AF的在线用户管理界面可见已识别到域用户

SIP上配置

AC接入SIP平台,同样共享密钥与AC配置认证转发的共享密钥保持一致

用户信息在【资产感知】-【终端】-【用户列表】查看