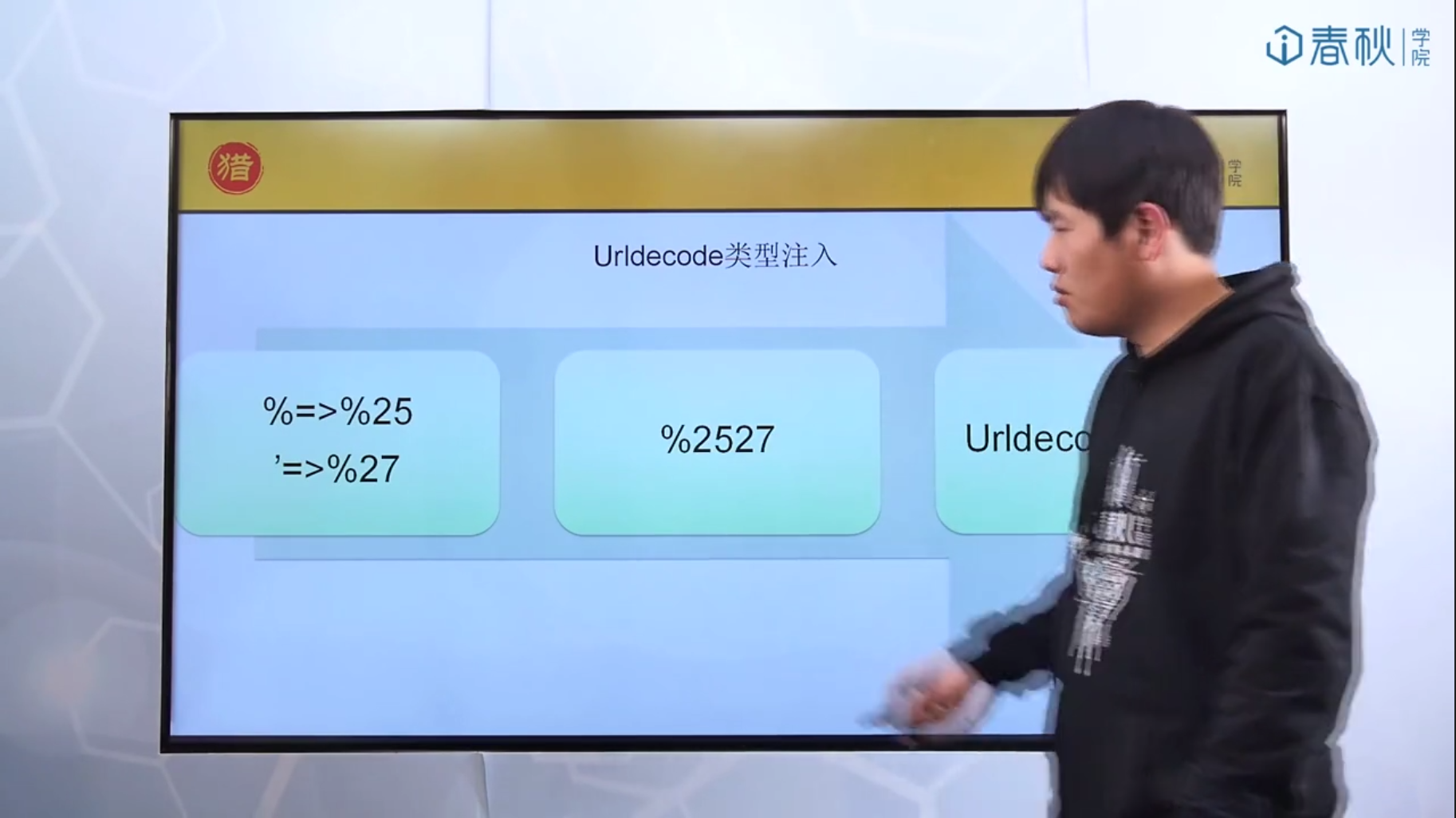

%通过urlencode之后是%25;

'通过urlencode以后是%27

如果在浏览器的地址栏输入的url包含%2527

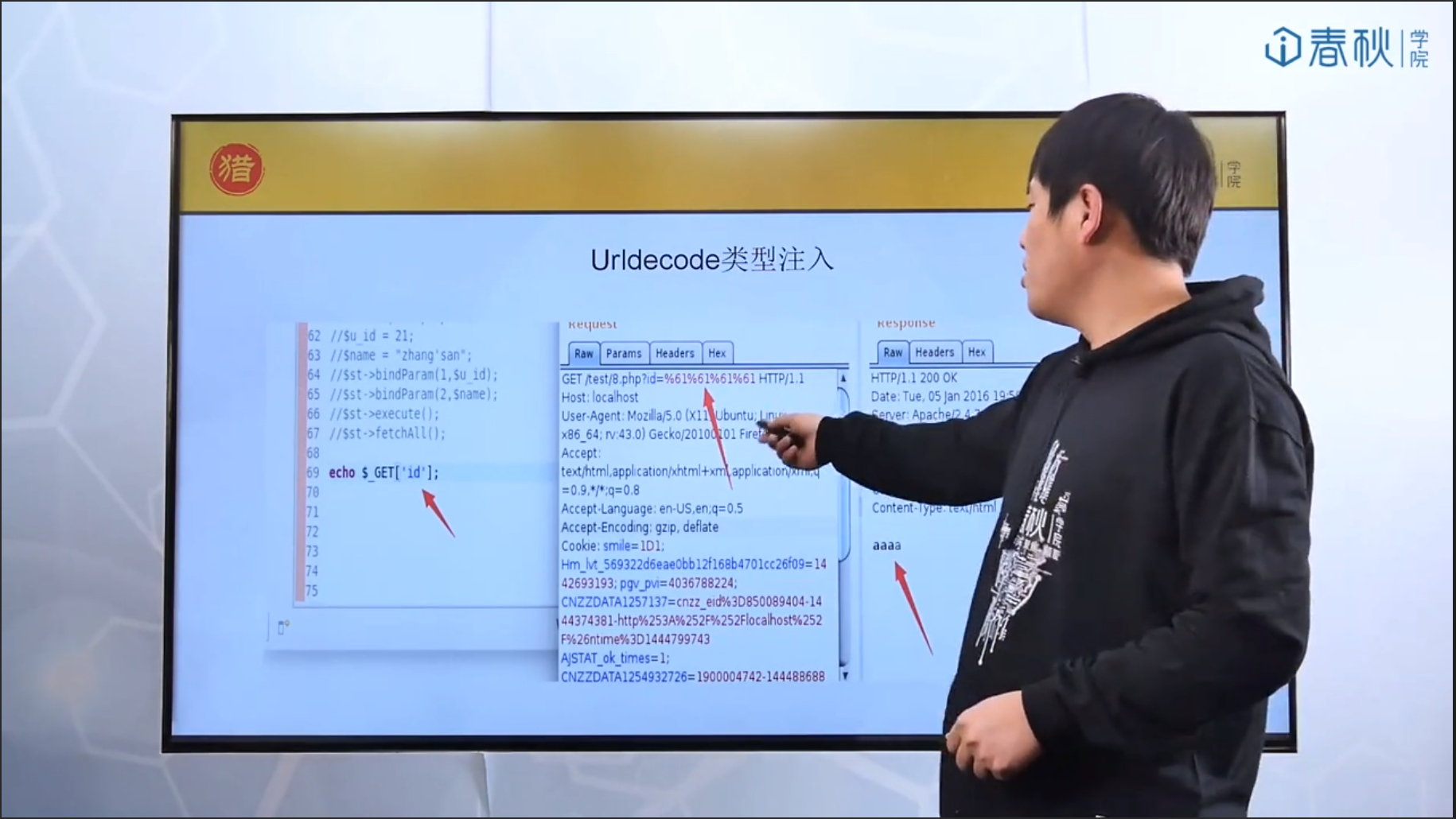

那么服务器端的php调用

echo $_GET['id'];

的时候

会在检测到%以后的后面两个数字和%一起,即%25,将%25进行urldecode成为%

这样,再将剩下的27与已经urldecode的%组合成%27,这是'的urlencode形式,于是在服务端用%2527这样一个字符串成功绕过了php的urldecode防护。

参考:

http://www.ichunqiu.com/course/1325

当然,如果服务端做成了PreparedStatement类型,即把做好了现成的sql语句模板,那么其他防护措施都不需要了。只用一个这个就能足够防sql注入。

seletct * from info where id=? and name=?