作者:你是我的梦境吗_574 | 来源:互联网 | 2023-08-20 14:08

burpsuite实验环境安装教程浏览器配置篇使用方法Target模块(目标模块)Proxy模块(代理模块)Spider模块(蜘蛛爬行)Scanner模块(漏洞扫描)Intrud

burpsuite

- 实验环境

- 安装教程

- 浏览器配置篇

- 使用方法

- Target模块(目标模块)

- Proxy模块(代理模块)

- Spider模块(蜘蛛爬行)

- Scanner模块(漏洞扫描)

- Intruder模块

- decoder模块(编码模块)

- Comparer模块(比较器)

- Repeater

- Sequencer

实验环境

burpsuite1.733 +win10 +dvwa +firefox

安装教程

第一步打开我们下载的文件找到jdk,一路回车

傻瓜式安装直接下一步

出现这个界面就是安装完成

打开这个

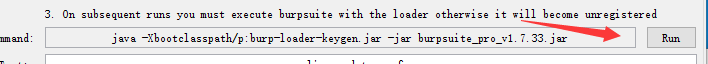

打开后点击run

把这个复制过去

然后点这个

最后把这个复制过去

复制这个到软件里去

大功告成

浏览器配置篇

burp监听套接字是 127.0.0.1:8080

打开firefox,选项,高级,网络,设置

按照图中设置代理

输入如图网址下载证书

安装证书

进入浏览器-高级-证书

全部选是

然后大功告成

使用方法

Target模块(目标模块)

Target功能

目标工具包含了SiteMap,用你的目标应用程序的详细信息。它可以让你定义哪些对象在范围上为你目前的工作,也可以让你手动测试漏洞的过程,Target分为site map和scope两个选项卡。

选项一、Site Map

SiteMap会在目标中以树形和表形式显示,并且还可以查看完整的请求和响应。树视图包含内容的分层表示,随着细分为地址,目录,文件和参数化请 求的URL 。您还可以扩大有趣的分支才能看到进一步的细节。如果您选择树的一个或多个部分,在所有子分支所选择的项目和项目都显示在表视图。

该表视图显示有关每个项目(URL , HTTP状态代码,网页标题等)的关键细节。您可以根据任意列进行排序表(单击列标题来循环升序排序,降序排序,和未排序) 。如果您在表中选择一个项目,请求和响应(如适用)该项目显示在请求/响应窗格。这包含了请求和响应的HTTP报文的编辑器,提供每封邮件的详细分析。

这样看起来site map是不是很乱,则可以右击add to scope,然后点击Filter勾选Show only in-scope items,此时你再回头看Site map就只有百度一个地址了,这里filter可以过滤一些参数,show all显示全部,hide隐藏所有,如果勾选了表示不过滤

是不是简洁很多

最后附赠一个中文翻译

Proxy模块(代理模块)

Proxy代理模块作为BurpSuite的核心功能,拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

Burp 代理允许你通过监视和操纵应用程序传输的关键参数和其他数据来查找和探索应用程序的漏洞。通过以恶意的方式修改浏览器的请求,Burp 代理可以用来进行攻击,如:SQL 注入,COOKIE 欺骗,提升权限,会话劫持,目录遍历,缓冲区溢出。拦截的传输可以被修改成原始文本,也可以是包含参数或者消息头的表格,也可以十六进制形式,甚至可以操纵二进制形式的数据。在 Burp 代理可以呈现出包含 HTML 或者图像数据的响应消息。

1.Intercept

用于显示和修改HTTP请求和响应,通过你的浏览器和Web服务器之间。在BurpProxy的选项中,您可以配置拦截规则来确定请求是什么和响应被拦截(例如,范围内的项目,与特定文件扩展名,项目要求与参数,等)。该面板还包含以下控制:

raw:这里显示的是纯文本形式的消息。在文本窗口的底部提供了一个搜索和加亮功能,可以用它来快速地定位出消息中的感兴趣的字符串,如错误消息。在搜索的左边有一个弹出项,让你来处理大小写问题,以及是使用简单的文本搜索还是正则表达搜索。

params:对包含参数(URL 查询字符串,COOKIEs 消息头,或消息体)的请求,这个选项可以把参数分析成名称/值的组合,并且允许你能简单地查看和修改。

headers:这里以名称/值的组合来显示 HTTP 的消息头,并且还以原始的形式显示消息体。

hex:这里允许你直接编辑消息的原始二进制数据。如果在文本编辑器里修改,某些传输类型(例如,使用 MIME 编码的浏览器请求的部分)包含的二进制数据可能被损坏。为了修改这些类型的消息,应使用十六进制。

1.Forward

当你编辑信息之后,发送信息到服务器或浏览器

2.Drop

当你不想要发送这次信息可以点击drop放弃这个拦截信息

3.Interceptionis on/off

这个按钮用来切换和关闭所有拦截。如果按钮显示Interceptionis On,表示请求和响应将被拦截或自动转发根据配置的拦截规则配置代理选项。如果按钮显示Interception is off则显示拦截之后的所有信息将自动转发。

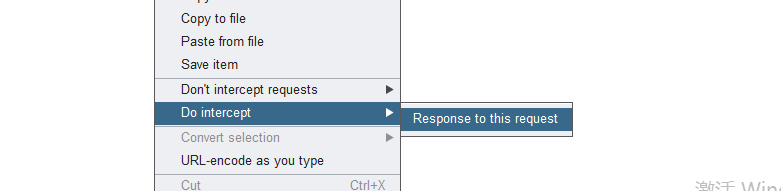

接受回复头

Spider模块(蜘蛛爬行)

一、简介

Burp Spider 是一个映射 web 应用程序的工具。它使用多种智能技术对一个应用程序的内容和功能进行全面的清查。

Burp Spider 通过跟踪 HTML 和 Javascript 以及提交的表单中的超链接来映射目标应用程序,它还使用了一些其他的线索,如目录列表,资源类型的注释,以及 robots.txt 文件。结果会在站点地图中以树和表的形式显示出来,提供了一个清楚并非常详细的目标应用程序视图。

Burp Spider 能使你清楚地了解到一个 web 应用程序是怎样工作的,让你避免进行大量的手动任务而浪费时间,在跟踪链接,提交表单,精简 HTNL 源代码。可以快速地确人应用程序的潜在的脆弱功能,还允许你指定特定的漏洞,如 SQL 注入,路径遍历。

二、模块介绍

要对应用程序使用 Burp Spider 需要两个简单的步骤:

1.使用 Burp Proxy 配置为你浏览器的代理服务器,浏览目标应用程序(为了节省时间,你可以关闭代理拦截)。

2.到站点地图的”arget”选项上,选中目标应用程序驻留的主机和目录。选择上下文菜单的”

spider this host/branc”选项。

Scanner模块(漏洞扫描)

Burp Scanner 是一个进行自动发现 web 应用程序的安全漏洞的工具。它是为渗透测试人员设计的,并且它和你现有的手动执行进行的 web 应用程序半自动渗透测试的技术方法很相似。

使用的大多数的 web 扫描器都是单独运行的:你提供了一个开始 URL,单击‖go‖,然后注视着进度条的更新直到扫描结束,最后产生一个报告。Burp Scanner 和这完全不同,在攻击一个应用程序时它和你执行的操作紧紧的结合在一起。让你细微控制着每一个扫描的请求,并直接反馈回结果。

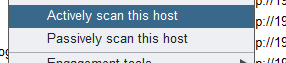

Burp Scanner 可以执行两种扫描类型:主动扫描(Active scanning),被动扫描(Passive scanning)。

/活动扫描

/被动扫描

Intruder模块

模块说明

Burp Intruder主要有四个模块组成:

1:Target 用于配置目标服务器进行攻击的详细信息。

2:Positions 设置Payloads的插入点以及攻击类型(攻击模式)。

3:Payloads 设置payload,配置字典

4:Opetions 此选项卡包含了request headers,request engine,attack results ,grep match,grep_extrack,grep payloads和redirections。你可以发动攻击之前,在主要Intruder的UI上编辑这些选项,大部分设置也可以在攻击时对已在运行的窗口进行修改。

1:Target 目标选项(Target tab)

这个选项是用来配置目标服务器的细节:

2:Positions 位置选项(Positions tab)

这个选项是用来配置在攻击里产生的所有 HTTP 请求的模板:

3:Payloads 有效负荷选项(Payloads tab)

这个选项是用来配置一个或多个有效负荷的集合。如果定义了”cluster bomb”和”pitchfork”攻击类型,然后必须为每定义的有效负荷位置(最多8个)配置一个单独的有效负荷。使用”payload set”下拉菜单选择要配置的有效负荷。

选项1:Payload Sets Payload数量类型设置

选项2:Payload Opetions[Simple list] 该选项会根据选项1中Payload type的设置而改变

decoder模块(编码模块)

一、简介

Burp Decoder是Burp Suite中一款编码解码工具,将原始数据转换成各种编码和哈希表的简单工具,它能够智能地识别多种编码格式采用启发式技术。

Comparer模块(比较器)

Repeater

手动注入页面

Sequencer

Sequencer:序列,有个sessionID后会认为已经经过身份认证了。通常sessionID常常是通过服务器的伪随机数生成的,如果伪随机算法选择不好,或者COOKIE就是基于有规律的变化而生成的,攻击者可能预测下一次登录的时候会返回什么样的session ID,sequencer甄别session ID是否真的随机,随机性是否好

首先在访问过的页面中使用Filter过滤,找到set-COOKIE的请求过程响应包:

右键发送到Sequencer,选择PHPSESSID这个COOKIE值进行判断,或者手动进行判断

点击Start live capture能使服务器不断发送请求生成新的PHPSESSID,收集到一定量后再进行判断(可以点击Sve tokens进行保存收集到的session ID),生成到足够量的时候可以进行