一、计算机网络面临的安全性威胁和解决办法

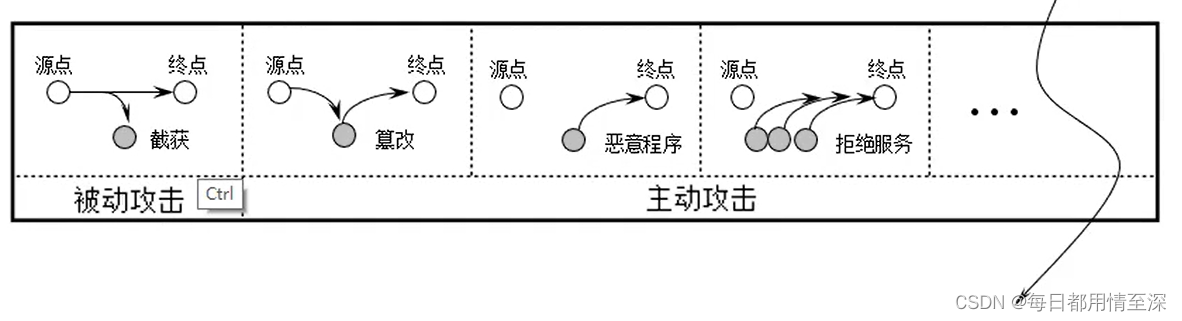

1、计算机网络上的通信面临以下两大类威胁:被动攻击和主动攻击,如下图所示:

2、解决办法,由上图可知:

对于主动攻击,可以采取适当措施加以检测。

对于被动攻击, 通常却是检测不出来的。

根据这些特点,可得出计算机网络通信安全的目标:

■防止分析出报文内容和流量分析。

■防止恶意程序。

■检测更改报文流和拒绝服务。

对付被动攻击可采用各种数据加密技术。

对付主动攻击则需将加密技术与适当的鉴别技术相结合。

二、数据加密技术

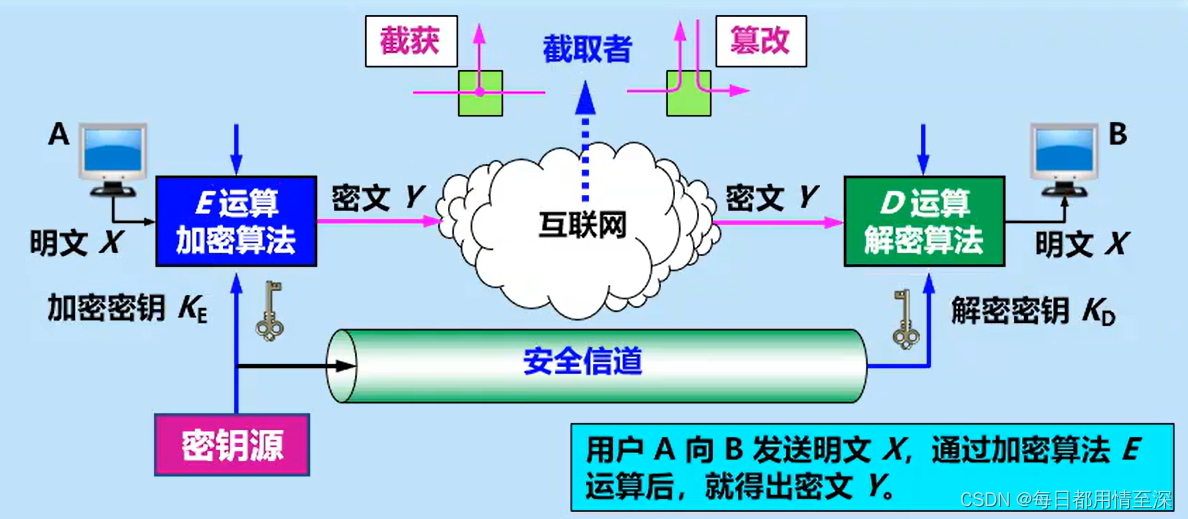

1、数据加密模型,如下图所示:

■加密和解密用的密钥K (key)是一串秘密的字符串( 即比特串)。

明文通过加密算法E和加密密钥K变成密文,接收端利用解密算法D运算和解密密钥K解出明文X。解密算法是加密算法的逆运算。

■加密密钥和解密密钥可以一样,也可以不一样。

■密钥通常由密钥中心提供。

■当密钥需要向远地传送时,一定要通过另一个安全信道。

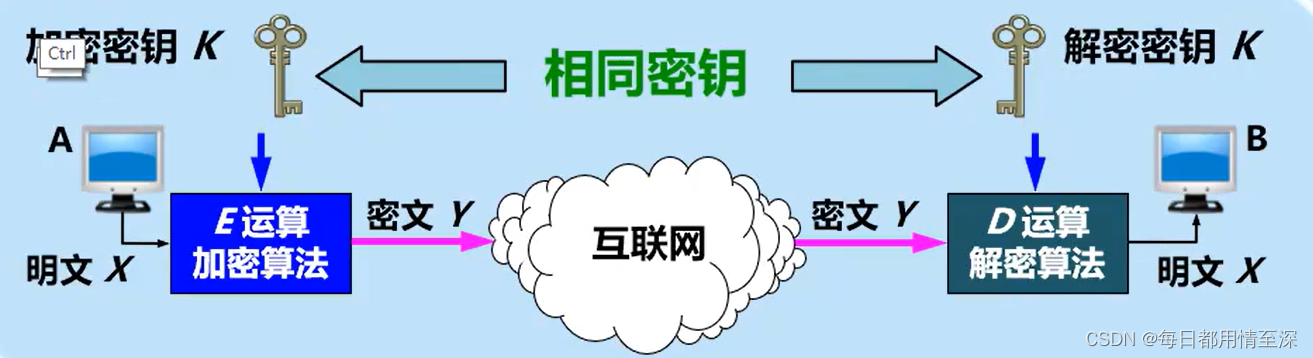

2、对称密钥密码体制

所谓常规密钥密码体制,即加密密钥与解密密钥是相同的密码体制,这种加密系统又称为对称密钥系统。

对称加密的优点:效率高

对称加密的缺点:■不适合在互联网中传输 ■秘钥维护困难

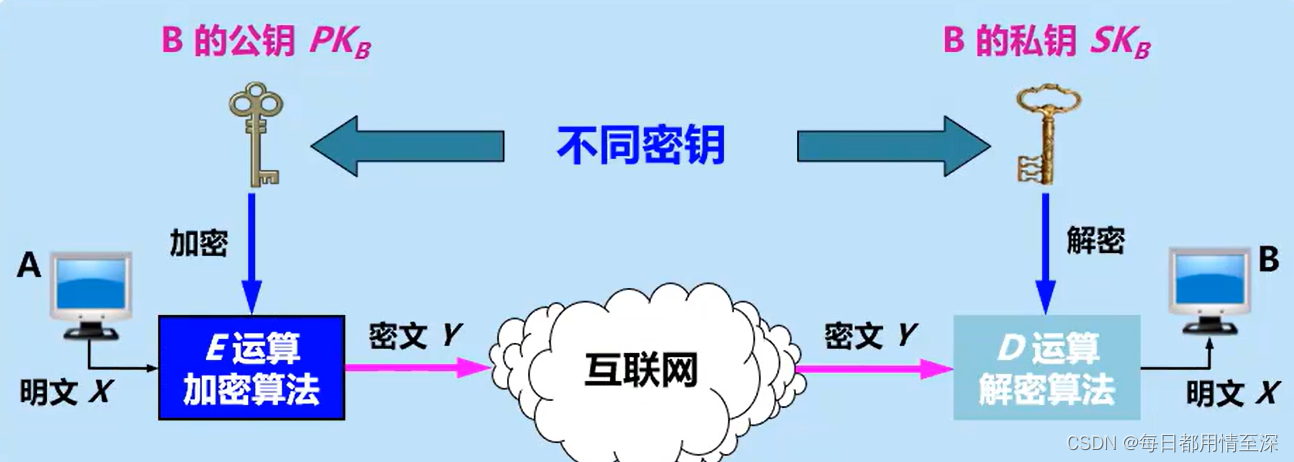

3、非对称密钥密码体制:非对称加密用的是一对密钥,分别叫做公钥和私钥。

非对称加密优点:■公钥适合在网络中传递 ■秘钥维护简单

非对称加密的缺点 :效率比对称加密低

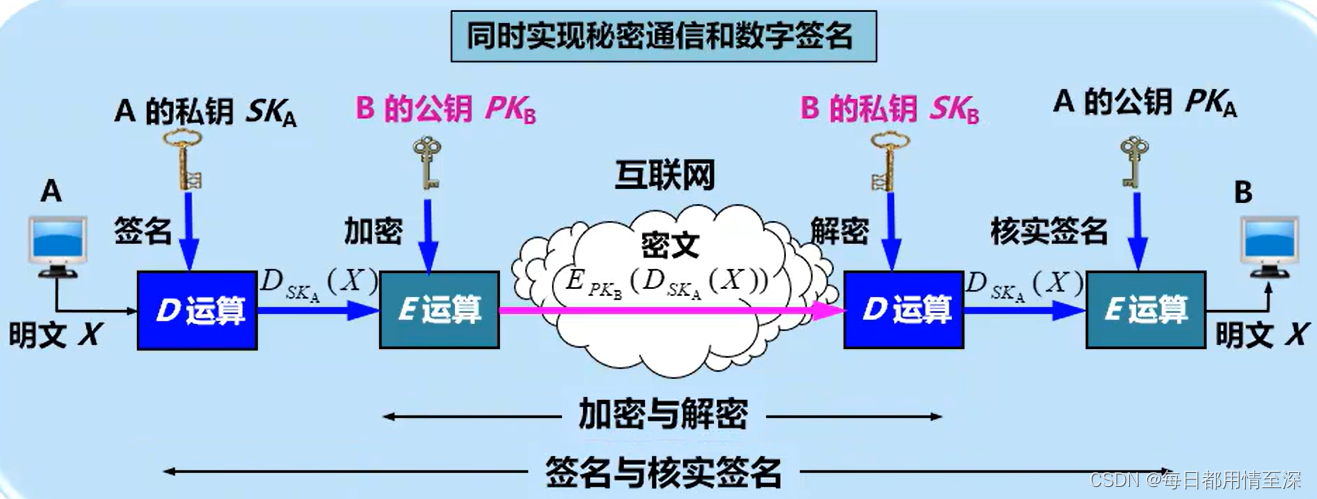

三、数据鉴别技术——数字签名

数字签名的功能有以下三点:

1、报文鉴别——接收者能够核实发送者对报文的签名 (证明来源)

2.报文的完整性——发送者事后不能抵赖对报文的签名 (防否认)

3.不可否认——接收耆不能伪造对报文的签名 (防伪造)

数字签名用于证明数据真实性,现在已有多种实现各种数字签名的方法,但采用公钥算法更容易实现。

4、数字签名的过程,如下图所示发送端用A的私钥签名,接收端用A的公钥核实签名

5、数字签名详细过程及数字证书颁发机构CA

京公网安备 11010802041100号 | 京ICP备19059560号-4 | PHP1.CN 第一PHP社区 版权所有

京公网安备 11010802041100号 | 京ICP备19059560号-4 | PHP1.CN 第一PHP社区 版权所有