作者:购物狂RZBZ_719 | 来源:互联网 | 2023-07-03 16:17

声明:以下全文参考卡巴斯基和motherboard官方发布的分析报告原文链接可点文末的阅读原文,内容更多:https://motherboard.vice.com/en_us/article/pan

声明:以下全文参考卡巴斯基和motherboard官方发布的分析报告

原文链接可点文末的阅读原文,内容更多:

https://motherboard.vice.com/en_us/article/pan9wn/hackers-hijacked-asus-software-updates-to-install-backdoors-on-thousands-of-computers

https://securelist.com/operation-shadowhammer/89992/

如原文有不实报道,请与卡巴斯基和motherboard联系,本文仅供技术参考,涉及公司名称已打部分码表示。原文为第一人称视角发布,为避免引起法律纠纷,因此同样以此进行翻译转述以及一些信息补充。

这家台湾科技巨头华X被认为通过其受信任的自动软件更新工具将恶意软件推向了数十万客户,因为攻击者攻击该公司的服务器并用它将恶意软件推送到机器上。

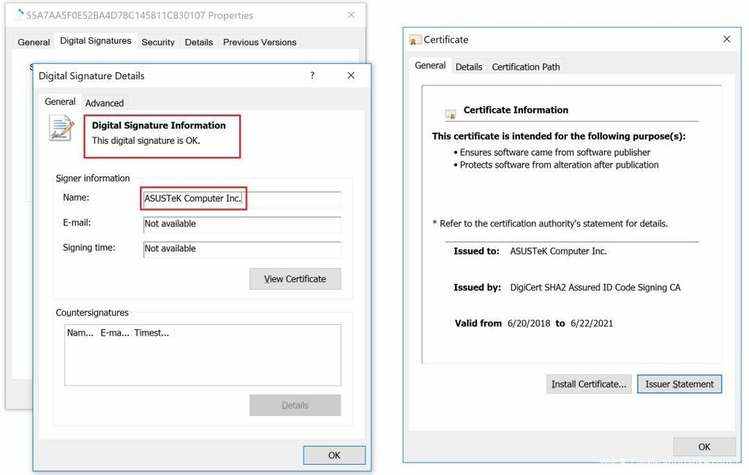

网络安全公司卡巴斯基实验室的研究人员表示,华X是世界上最大的计算机制造商之一,去年在攻击者为公司的实时软件更新工具破坏了服务器之后,曾经无意中在数千个客户的计算机上安装了恶意后门。卡巴斯基实验室表示,恶意文件是使用合法的华X数字证书签署的,以使其看起来是该公司的真实软件更新。

华X是一家总部位于台湾的数十亿美元的计算机硬件公司,生产台式电脑,笔记本电脑,移动电话,智能家居系统和其他电子设备。

研究人员估计有50万台Windows机器通过华X更新服务器接收了恶意后门,尽管攻击者似乎只针对这些系统中的大约600个机器。

恶意软件通过其唯一的MAC地址搜索目标系统。一旦进入系统,如果它找到了这些目标地址之一,则恶意软件会联系到攻击者操作的命令和控制服务器,然后在这些计算机上安装其他恶意软件。

“这次攻击表明我们基于已知供应商名称和数字签名验证使用的信任模型无法保证您不会受到恶意软件的攻击,”卡巴斯基实验室全球研究和分析团队亚太区总监Vitaly Kamluk表示。研究。他指出,当研究人员在1月份联系该公司时,华X向卡巴斯基否认其服务器遭到入侵,恶意软件来自其网络。但Kamluk表示,卡巴斯基收集的恶意软件样本的下载路径直接返回华X服务器。

motherboard周四向华X发送了卡巴斯基在三封电子邮件中提出的索赔清单,但没有收到公司的回复。

但这家总部位于美国的安全公司赛门铁克周五证实了卡巴斯基的调查结果,motherboard询问是否有任何客户也收到了恶意下载。该公司仍在调查此事,但在电话中称,至少有13,000台属于赛门铁克客户的计算机去年感染了华X的恶意软件更新。

“我们看到更新来自Live Update ASUS服务器。它们被木马化或恶意更新化,并且证书由华X签署,“赛门铁克安全技术和响应小组开发主管Liam O’Murchu说。

卡巴斯基全球研究与分析团队全公司董事科斯汀·莱乌表示,华X的攻击与其他攻击不同。

“我认为这种攻击在以前的攻击中脱颖而出,同时在复杂性和隐秘性方面处于领先水平。通过MAC地址以手动方式过滤目标是长时间未被发现的原因之一。如果你不是目标,恶意软件几乎是无法发现的,“

但即使在非目标系统上保持沉默,恶意软件仍然会让攻击者在每个受感染的ASUS系统中都存在后门。

下面为卡巴斯基报告具体内容

Operation ShaHmer,这是一种利用华XLive Update软件的新发现的供应链攻击。

在2019年1月,我们发现了涉及华XLive Update Utility的复杂供应链攻击。袭击发生在2018年6月至11月之间,根据我们的遥测,它影响了大量用户。

华XLive Update是一种预装在大多数华X电脑上的实用程序,用于自动更新某些组件,如BIOS,UEFI,驱动程序和应用程序。根据Gartner的数据统计,

截至2017年,华X是全球第五大个人电脑供应商。这使得它成为可能希望利用其用户群的APT组织极具吸引力的目标。

根据我们的统计数据,超过57,000名卡巴斯基用户在某个时间点下载并安装了后门版本的华XLive Update。

我们无法仅根据我们的数据计算受影响用户的总数; 但是,我们估计问题的实际规模要大得多,并且可能影响全球超过一百万用户。

攻击的目标是手动定位一个未知的用户池,这些用户的网络适配器的MAC地址已经识别出来。

为了实现这一目标,攻击者在木马化样本中硬编码了一个MAC地址列表,这个列表用于识别这个大规模操作的实际预期目标。

我们能够从这次攻击中使用的200多个样本中提取600多个唯一的MAC地址。当然,可能还有其他样本在其列表中具有不同的MAC地址。

我们认为这是一个非常复杂的供应链攻击,它在复杂性和技术方面与Shadowpad和CCleaner事件相匹配甚至超过它们。

它长期未被发现的原因部分是由于木马化更新程序是用合法证书签署的(例如:“ASUSTeK Computer Inc.”)。

恶意更新程序托管在官方liveupdate01s.asus.com和liveupdate01.asus.com华X更新服务器上。

木马化ASUS Live Update设置安装程序上的数字签名

证书序列号:05e6a0be5ac359c7ff11f4b467ab20fc

我们已联系华X,并于2019年1月31日向他们通报了此次攻击,支持他们对IOC的调查以及恶意软件的描述。

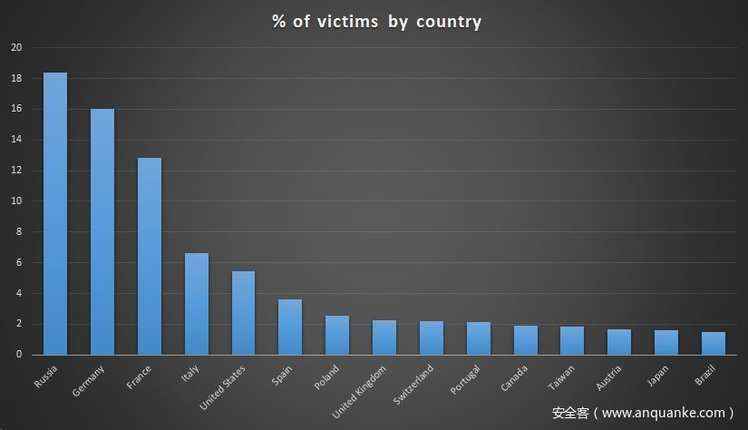

按受影响的ASUS Live Updater分类的受害者分布如下:

值得注意的是,这些数字也受到全球卡巴斯基用户分布的高度影响。原则上,受害者的分布应与全球华X用户的分布相匹配。

我们还创建了一个工具,可以运行以确定您的计算机是否是此攻击的手术选择目标之一。为了检查这一点,它将所有适配器的MAC地址与恶意软件中硬编码的预定义值列表进行比较,并在发现匹配时发出警报。

解决方案

华X的用户请使用下列工具对本机进行检测

https://kas.pr/shadowhammer

如果弹出下框证明你没有被感染

此外,您可以在线检查MAC地址。

https://shadowhammer.kaspersky.com/

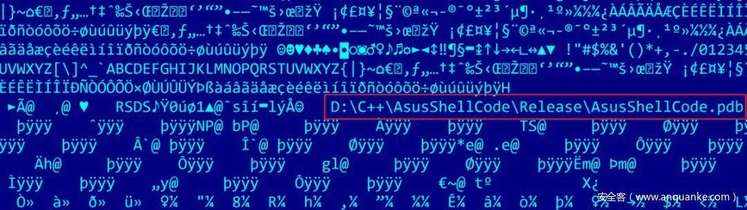

IOC

活动中涉及的PDB信息

杀软报警名称

- HEUR:Trojan.Win32.ShadowHammer.gen

域名和IP:

- asushotfix[.]com

- 141.105.71[.]116

分发更新包的URL:

hxxp://liveupdate01.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER365.zip

hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER362.zip

hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER360.zip

hxxps://liveupdate01s.asus[.]com/pub/ASUS/nb/Apps_for_Win8/LiveUpdate/Liveupdate_Test_VER359.zip

哈希 (Liveupdate_Test_VER365.zip):

- aa15eb28292321b586c27d8401703494

- bebb16193e4b80f4bc053e4fa818aa4e2832885392469cd5b8ace5cec7e4ca19

我觉得是美帝干的。