第一章、信息化基础知识

8~10分选择

一星 (熟悉)

二星(掌握)

三星 (必须掌握

考点1(**):传输模型

编码器: 量化器、压缩编码器、调制器

译码器:解调器、译码器、数模转化器

考点2(*):信息质量的特性

精确性、完整性、可靠性(来源、采集方法)、及时性、经济性、可验证性(质量验证)、安全性

考点3(**):信息系统特点

1、开放性(可访问性)

2、脆弱性(与稳定性相对)

3、健壮性(非预期)

4、稳定性(可预见)

5、可嵌套性(系统分层、分层管理)

6、目的性(系统功能)

考点4(**):信息系统组成

硬件、软件、数据库、网络、存储设备、感知识别、外设、人员、规程

考点5(***):信息系统的生命周期

考点6(***):信息化的5个层次

产品

企业(产品作业、管理决策)

产业

国民经济(时域:长期过程、空域:一切领域、手段:社会生产工具、途径:社会生产力、目标:国家、社会、人民实力全面提升)

社会

信息化主体:全体社会成员

考点7(***):国家信息化 6 要素

信息资源(核心任务)

信息网络(基础设施(三网融合:电信网、广播电视网、计算机网))

信息技术应用(龙头、主阵地)

信息技术和产业(物质基础)

信息化人才(成功之本)

信息化法规规范(保障)

一站(政府门户网站)

两网(政务内外网)

四库(人口、法人、空间地理和资源、宏观经济)

十二金

考点8(**):信息化发展的趋势

四化:工业化、信息化、城镇化、农业现代化

两化:工业化、信息化

信息化与工业化发展战略的融合(工业互联网)

信息资源与材料、能源等工业资源的融合(节约不可再生资源)

虚拟经济与工业实体经济融合

信息技术与工业技术、工业装备的融合(新科技、新生产力)

考点9(*):国家信息化发展规划及信息化发展的原则

宽带中国战略,构建宽带、融合、安全、泛在的下一代信息基础设施

促进下一代互联网规模商用和前沿布局(IPV6)

加强统筹管理,内容分发网络(CDN)

加快推进三网融合(电信网、计算机网、广播电视网)

总结:统筹发展、有序推进,需求牵引、市场导向,完善机制、创新驱动,加强管理、保障安全

考点10(**):电子政务(强调云计算)

完成以云计算为基础的电子政务供给平台顶层设计

全面提升电子政务技术服务能力

指定电子政务云计算标准规范

鼓励向云计算模式迁移

G2G 政府对政府

G2B 政府对企业

G2C 政府对大众(消费者)

G2E 政府对公务员

考点11(**):企业信息化与中国制造2025(强调智能制造)

2015年政府实施制造强国战略的第一个十年行动纲领

以两化深度融合、智能制造、互联网+ 为特点的产业信息化是未来企业信息化继续发展的方向

企业信息化发展的5项原则

1、效益原则

2、“一把手”原则

3、中长期与短期建设相结合原则

4、规范化与标准化原则

5、以人为本原则

《中国制造2025》

基本方针:创新驱动、质量为先、绿色发展、结构优化、人才为本

基本原则:市场主导、政府引导、立足当前、着眼长远、整体推进、重点突破、自主发展、开放合作

新一代信息技术产业:

1、集成电路及专用装备

2、信息通信设备

3、操作系统及工业软件

考点12(***):ERP系统(企业资源计划)

以财务会计为核心的信息系统,最佳资源组合、使得企业利润最大化

ERP分为会计核算和财务管理两大块

整合集成管理,一体化管理企业的三大流(物流、资金流、信息流)

考点13(***):CRM客户关系管理

集成化的信息管理系统,以信息技术为手段,以客户为中心的商业策略

CRM应用功能设计(经营层):销售服务营销一体化

CRM三角模型(管理层):信息技术、应用系统、经营理念

描述性(客户基本信息)

促销性(提供客户产品和服务的历史的(服务端)数据(客服的建议数据,广告数据))

交易性(交易、反馈、投诉包括客户端数据)

考点14(*):数据挖掘

挖掘过程:数据的清理与继承、数据的选择与变换、数据挖掘、知识评估与表示

挖掘的直接对象:关系数据库、数据仓库、事务数据库、新型的高级数据库

挖掘的任务:描述、分类和预测

考点15(*):SCM供应链管理

三个阶段:初级萌芽阶段、形成阶段、成熟阶段

以客户为中心的集成化管理、扩展性管理、合作管理、多层次管理

敏捷供应链系统:通过CORBA、web和代理技术的集合应用解决一共平台之间的异地合作问题

考点16(***):电子商务

原始电子商务概念:电报、电话、广播、电视、传真、计算机及其网络

现代电子商务:买卖双方不需见面

EDI(电子数据交换):是连接原始电子商务和现代电子商务的纽带

特征:

普遍性(可应用于各个行业)

便利性(不受区域环境时间限制)

整体性

安全性

协调性

加快发展基本原则:企业主体,政府推动

安全:最重要的两个协议:SSL和SET

B2G 企业对政府

C2B 消费者对企业

B2B 企业对企业

B2C 企业对消费者

C2C 消费者对消费者

O2O 线上对线下

电子商务依托网络类型划分

EDI(电子数据交换)、Internet(互联网)、Intranet(企业内部网)、Extranet(企业外部网)

考点17(***):(BI)商业智能(必考)

商业智能一般由数据仓库、联机分析处理(OLAP)、数据挖掘、数据备份和恢复组成

商业智能(BI)不是新技术

四个功能:

数据仓库(结构化与非结构化数据储存)

数据ETL(过程:抽取-转换-装载)

数据统计输出(报表)

分析功能(交互,多维度OLAP)

三个层次(报表分析挖掘):

数据报表、多维数据分析、数据挖掘

6个步骤:分析建模,抽取报表,测试改进

OLAP多种实现方法:

ROLAP 关系数据库

MOLAP 多维数据组织

HOLAP 混合数据组织

考点18(***):新一代信息技术及应用

人工智能(新的技术科学)

大数据(需要新处理模式)

5V特点(大多价真高):

Volume 大量

Variety 多样

Value 价值

Veracity 真实性

Velocity 高速

大数据关键技术(必考)

5个主要环节:数据准备、数据存储与管理、计算处理、数据分析和知识展现

HDFS:Hadoop 分布式文件系统,适合部署在廉价机器,提供高吞吐量的数据访问,适合大规模数据集上的应用

HBase 分布式、面向列的开源数据库,适合非结构化数据存储的数据库

MapReduce 编程模型,用于大规模数据集(1TB以上)的并行运算

Chukwa 用于监控大型分布式系统的开源数据收集系统

云计算:配置共享的软件资源、计算资源、存储资源、信息资源

特点:

宽带网络连接

快速、按需、弹性的服务

云计算服务类型:

Iass基础设施:提供计算机能力、存储空间(出租资源)

Pass平台:提供虚拟操作系统、数据库系统、WEB应用等(平台化服务)

Saas软件:提供软件、组件、工作流(虚拟软件的服务)

基础设施关键技术:服务器、网络、数据中心

”互联网+ “六大特征:跨界融合、创新驱动、重塑结构、尊重人性、开放生态、连接一切

智慧城市:

功能层:物联感知层(传感器、摄像头、RFID标签)

通信网络层

计算与存储层

数据及服务支撑层(SOA架构、云计算、大数据技术)

智慧应用层

5G技术:

三大优势:大带宽、低时延、广连接

三大技术:多天线、边缘计算、网络切片

四大场景:来纳许广覆盖、热点高容量、低耗大连接、低延高可靠

信息化发展及应用:

人工智能、移动智能终端、5G、先进传感器

移动互联网关键技术:

SOA架构:面向服务,粗粒度、松耦合,例子:WebService

页面展示技术Web2.0 :相对于Web1.0的升级,不是技术

HTML5 :手机应用的最大优势可以在网页上直接调试和修改

主流开发平台(安卓、苹果、WinPhone):android是一种基于linux的自由及其开放源代码的操作系统

物联网:传感器技术、嵌入式技术

三层:

感知层(识别物体、采集信息、RFID标签)

网络层(各种网络、云计算平台等)

应用层(物联网与用户的接口)

物联网感知层技术:

产品和传感器自动识别技术(条码、RFID、传感器)

无线传输技术(WLAN、Bluetooth、ZigBee、UWB)

自组织组网技术

中间件技术

支撑体系:安全保障体系、建设运用管理体系、标准规范体系

区块链(Blockchain)(计算机技术的新型应用模式):

特点:去中心化、不可篡改、全程留痕、可以追溯、集体维护、公开透明(去中心化、开放性、独立性、安全性、匿名性)

组成:数据层、网络层、共识层、激励层、合约层、应用层

第二章 系统集成和服务管理

考点19(***):

系统集成资质等级评定条件

七个方面:

综合条件

财务状况

信誉

业绩

管理能力

技术实力

人才实力

考点20(***):ITIL概念

全称是信息技术基础架构库

包含如何管理IT基础设施的流程描述,以流程为向导、以客户为中心

ITSM:IT服务管理

起源于ITIL,结合了过程、人员和技术这三大要素

核心思想:提供低成本、高质量的IT服务,是一种以服务为中心的IT管理

基本原理:“二次转换”,即“梳理,打包”

IT服务标准体系ITSS包含IT服务的规划设计、部署实施、服务运营、持续改进和监督管理

ITSM的根本目标:

1、以客户为中心提供IT服务

2、提供高质量、低成本的服务

3、提供的服务是可准确计价的

范围:仅使用于IT管理,不是通用的IT规划方法

价值:商业价值、财务价值、创新价值、内部价值、员工利益

ITSS:信息技术服务标准

成体系和综合配套的信息技术服务标准库

组成要素:人员、流程、技术、资源

ITSS生命周期:规划设计、部署实施、服务运营、持续改进、监督管理

IT服务产业化进程:

产品服务化

服务标准化

服务产品化

信息安全审计:

是边缘性学科,目的是评估并提供反馈、保证及建议

建立在传统审计理论、信息系统管理理论、行为科学理论、计算机科学这4个理论基础之上的

三个特性:

完整性

可用性

保密性

公认的准则:

1、ISAACA公告

2、职业准则

3、职业道德规范

审计方法

基于风险方法:

编制决定,评估分级

第三章:信息系统集成专业技术知识

考点21(***):信息系统建设

信息系统生命周期

信息系统建设主要内容;

设备采购、系统集成、软件开发、运维服务

系统的运行维护:

更正性维护

适应性维护

完善性维护

预防性维护

信息系统开发方法:

1、结构化方法(生命周期法)

注重开发过程的整体性和全局性,结构化分析(SA),结构化设计(SD),结构化程序(SP),精髓是自定而下,逐步求精和模块化设计

缺点:开发周期长,文档、设计说明繁琐,工作效率低

2、面向对象方法

主要分为分析、设计和实现三个阶段

3、原型化方法(用户全过程参与)

以用户需求为主,对用户需求动态响应、逐步纳入。包含抛弃性原型、进化型原型。优点主要在于能更有效地确认用户需求,周期短,成本和风险低、速度快、需要开发环境和管理水平非常高

4、面向服务方法

考点21(***):信息系统设计

系统方案设计

1、总体设计:

总体架构方案设计

软件系统总体架构设计

数据存储总体设计

计算机和网络系统的方案设计

2、详细设计:

代码设计、数据库设计、人/机界面设计、处理过程设计

考点22(***):软件工程

需求:

业务需求:企业或客户的高层次要求

用户需求:用户具体目标,系统必须完成的任务

系统需求(行为需求):系统的角度来说功能需求、非功能需求和设计约束

软件设计、测试与维护

软件设计:软件架构设计(高层设计)和软件详细设计

软件测试:针对一个程序的行为,包括单元测试、集成测试、系统测试

软件维护:

更正性维护:更正交付后发现的错误

适应性维护:能够在变化后或变化中的环境中继续使用

完善性维护:改进交付后产品的性能和可维护性性

预防性维护:检测并更正潜在的错误(还未出现实际错误)

软件配置管理

软件配置管理计划:了解组织结构环境和组织单元之间的联系,明确软件配置控制任务

软件配置标识:识别要控制的配置项,为这些项及其版本建立基线

软件配置状态:记录标识、收集、维护并报告配置管理的配置状态信息

软件配置审计:独立评价软件产品和过程是否遵从标准计划

软件发布管理和交付:创建特定的交付版本,完成此任务的关键是软件库

考点23(***):面向对象系统分析与设计

基本概念:对象、类、抽象、封装、继承、多态、接口、消息、组件、复用、模式

统一建模语言UML

是一种可视化的建模语言,用于对软件可视化描述、后遭和建立软件系统的文档

考点24(***):软件架构

架构模式:

管道/过滤器模式:批处理系统,体现了个功能模块高内聚、低耦合的“黑盒”特性

面向对象模式:基于组件的软件开发

事件驱动模式:各种图形界面应用

分层模式:分层通信协议(七层网络模型),通用应用架构的基础模式

客户/服务模式(C/S):使用与分布式系统

浏览器/服务器模式(B/S)

中间件(Middleware)重点

位于硬件、操作系统等平台和应用之间的通用服务

完成系统底层传输层的集成,使用CORBA技术

完成不同系统的信息传递,采用消息中间件产品

完成不同硬件和操作系统的集成,采用J2EE中间件产品

数据库访问中间件:ODBC,JDBC

面向消息中间件:IBM的MQSeries

事务中间件(TPM):IBM/BEA的Tuxedo

考点25(***):典型应用集成技术

数据仓库技术

面向主题的、集成的、非易失(相对稳定的)、且虽时间变化的数据集合

WEB服务技术

定义了一种松散的、粗粒度的分布计算模式,使用标准HTTP(S)协议传送XML标识及封装内容,主要目标是跨平台的互操作性

Java EE架构

分为业务逻辑开发和表示逻辑开发

.NET架构

基于一组开放的互联网协议推出的一些列产品、技术和服务,通用语言运行环境处于.NET开发框架的最底层

软件引擎技术

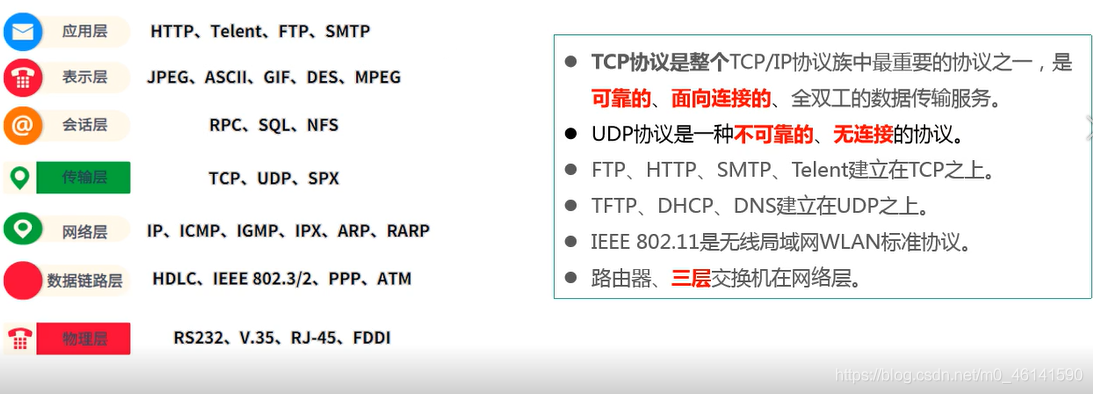

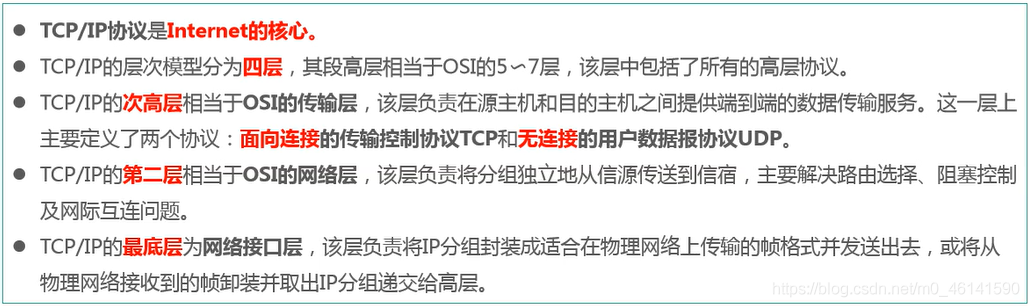

考点26(***):计算机网络知识(必考)

OSI网络七层模型(自下而上去看)

网络存储技术

直接富家储存(DAS):需要电缆等外界驱动

网络附加储存(NAS):即插即用,主要通过NFS、CIFS访问

存储区域网络(SAN):通过专用交换机将磁盘阵列与服务器连接(数据量大)

FC SAN具有连接设备数据量大的特点

IB SAN是一种交换结构I/O技术

无线网技术

以无线电波为传输媒介

包括为近距离无线连接进行优化的红外线技术及射频技术

根据应用领域分为

无线个域网(WPAN)

无线局域网(WLAN)

无线城域网(WMAN)

蜂窝移动通信网(WWAN)

网络安全

完整性:仅得到允许的人才能修改数据,且能判别数据是否已被篡改

可用性:得到授权的实体在需要适合时可访问数据

可审查性:对出现的网络安全问题提供调查的依据和手段

可控性:可以控制授权范围内的信息流向及行为方式

一些产品:

防火墙:预先定义的策略,是静态的

扫描器:入侵检测(发现漏洞)

防毒软件:检测、清除

安全审计系统:独立的行为操作记录

云计算:

基于互联网的超级计算模式,通过互联网提供大型计算能力和动态易扩展的虚拟化资源

分为公有云、私有云、混合云