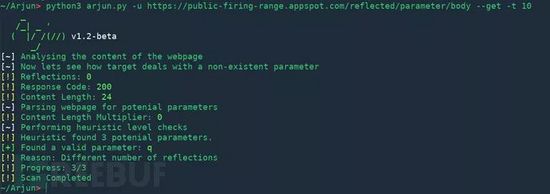

在现代Web应用的安全测试中,有效地识别和利用HTTP参数是至关重要的一步。为此,我们推荐一款名为Arjun的开源工具,它专为挖掘HTTP参数而设计,适用于各种安全评估场景。

核心功能概览

1. 支持多线程操作,提升扫描效率;

2. 提供四种不同的检测模式,适应多种应用场景;

3. 常规扫描可在30秒内完成,快速获取结果;

4. 集成基于正则表达式的启发式扫描技术,提高发现率;

5. 内置25980个预定义参数名称,覆盖广泛;

6. 通过最少的请求次数(通常为30-5次)完成任务,减少资源消耗。

操作指南

使用Arjun前,请确保您的Python环境版本不低于3.4。以下是几种常用的命令示例:

GET参数扫描

若需查找GET请求中的参数,可执行如下命令:

python3 arjun.py -u https://api.example.com/endpoint --get

对于POST请求的参数扫描,则需添加--post选项。

调整线程数

Arjun默认配置为双线程工作模式,但您可根据实际情况调整线程数量以优化性能:

python3 arjun.py -u https://api.example.com/endpoint --get -t 22

设置请求间隔

为了防止因频繁请求导致服务器封禁,可通过-d选项设定请求间的延迟时间:

python3 arjun.py -u https://api.example.com/endpoint --get -d 2

包含固定数据

当需要在每次请求中加入固定的参数值时,例如API密钥,可以使用--include选项指定这些参数:

python3 arjun.py -u https://api.example.com/endpoint --get --include 'api_key=xxxxx'

或者使用JSON格式:

python3 arjun.py -u https://api.example.com/endpoint --get --include '{"api_key":"xxxxx"}'若需传递多个参数,可用“&”分隔各参数,或以JSON对象形式提交。

导出JSON格式结果

为了便于后续分析,您可以选择将扫描结果以JSON格式保存至文件:

python3 arjun.py -u https://api.example.com/endpoint --get -o result.json

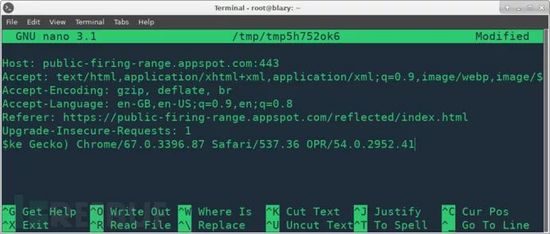

自定义HTTP头部信息

在某些情况下,可能需要向每个请求中添加特定的HTTP头部信息。此时,可以通过--headers选项启动交互式界面,手动输入所需的头部信息。完成后,按Ctrl + S保存更改,再按Ctrl + X退出编辑模式。

*参考资料:Arjun,由FreeBuf.COM编译整理,转载请注明出处。

更多相关阅读推荐:

以上内容介绍了如何利用Arjun v1.3进行HTTP参数的挖掘与分析,希望能为您的安全测试工作提供帮助。如有任何疑问,欢迎留言交流。同时,也感谢您对我们平台的支持与关注!