作者:歪歪Doris | 来源:互联网 | 2016-02-28 20:45

Nginx如何让用户通过用户名密码认证访问

年底抽空研究了一下ELK日志分析监控系统,主要是看了下面一段话,受益颇多。

===================华丽的分割线============================

服务端日志你有多重视?

1.我们没有日志

2.有日志,但基本不去控制需要输出的内容

3.经常微调日志,只输出我们想看和有用的

4.经常监控日志,一方面帮助日志微调,一方面及早发现程序的问题

只做到第1点的,你可以洗洗去睡了。很多公司都有做到第2点和第3点,这些公司的服务端程序基本已经跑了很长时间了,已比较稳定,确实无需花太多时间去关注。如果一个新产品,在上线初期,我觉得就有必要做到第4点。

日志怎么看?

1.都说了,我们没有日志

2.线上日志逐个tail+grep

3.编写脚本,下载某个时间范围内的全部日志到本地再搜索

tail+grep或者把日志下载下来再搜索,可以应付不多的主机和不多的应用部署场景。但对于多机多应用部署就不合适了。这里的多机多应用指的是同一种应用被部署到几台服务器上,每台服务器上又部署着不同的多个应用。可以想象,这种场景下,为了监控或者搜索某段日志,需要登陆多台服务器,执行多个tail -F和grep命令。一方面这很被动。另一方面,效率非常低,数次操作下来,你心情也会变糟。

========================架构说明===========================

logstash,elasticsearch,kibana 怎么进行nginx的日志分析呢?首先,架构方面,nginx是有日志文件的,它的每个请求的状态等都有日志文件进行记录。其次,需要有个队列,redis的list结构正好可以作为队列使用。然后分析使用elasticsearch就可以进行分析和查询了。

我们需要的是一个分布式的,日志收集和分析系统。logstash有agent和indexer两个角色。对于agent角色,放在单独的web机器上面,然后这个agent不断地读取nginx的日志文件,每当它读到新的日志信息以后,就将日志传送到网络上的一台redis队列上。对于队列上的这些未处理的日志,有不同的几台logstash indexer进行接收和分析。分析之后存储到elasticsearch进行搜索分析。再由统一的kibana进行日志web界面的展示。

由于kibaba是暴露在互联网中了,所以为了避免非法用户的访问,我们前端加入Nginx服务器。

一、编辑虚拟主机配置文件

vi logs.conf

-

server {

-

-

listen 80;

-

server_name logs.52itstyle.com;

-

charset utf8;

-

location / {

-

proxy_pass http://127.0.0.1:5601$request_uri;

-

proxy_set_header Host $http_host;

-

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

-

proxy_set_header X-Forwarded-Proto $scheme;

-

auth_basic "secret";

-

auth_basic_user_file /usr/local/nginx/passwd.db;

-

}

-

-

}

二、通过htpasswd命令生成用户名及对应密码数据库文件。

root@rhel6u3-7 server]# htpasswd -c /usr/local/nginx/passwd.db root //创建认证信息,root 为认证用户名

New password: ******* //输入认证密码

Re-type new password: ******** //再次输入认证密码

Adding password for user root

[root@rhel6u3-7 server]#

[root@rhel6u3-7 ~]# chmod 666 /usr/local/nginx/passwd.db //修改网站认证数据库权限

[root@rhel6u3-7 ~]# chown nginx. /usr/local/nginx/passwd.db //修改网站认证数据库属主和属组

[root@rhel6u3-7 ~]# cat /usr/local/nginx/passwd.db //可以看到通过htpasswd生成的密码为加密格式

root:ri196oC3AI48

三、重启nginx

./nginx -s reload

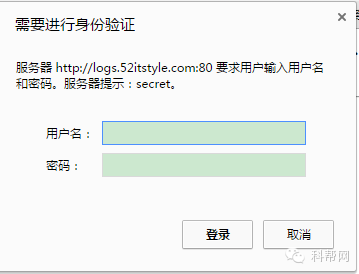

四、访问 为地址提示 http://logs.52itstyle.com/

输入账号 密码 即可访问~