作者:deadman21 | 来源:互联网 | 2023-08-08 10:09

https://www.toutiao.com/a6716893550732116491/

近年来,越来越多的地方可以用到人脸识别,比如手机解锁、小区门禁、公司考勤、安检通行、自助取款、无人超市等等。人脸识别技术应用面广、影响力大,带给我们方便、安全、快捷的体验,在我国蓬勃发展,部分媒体甚至提出我国现在已经进入“刷脸时代”。

“刷脸”应用随处可见

不过,并不是每个国家都对人脸识别持欢迎态度,比如美国,就对人脸识别技术提出质疑和担忧。7月16日,美国的奥克兰市通过一项法案,禁止使用人脸识别技术,成为继今年五月份旧金山和六月份萨默维尔后,美国第三个禁用人脸识别技术的城市。

为什么呢?该市议会主席丽贝卡·卡普兰(Rebecca Kaplan)在一份报告中指出,人脸识别技术具有局限性,在实施过程中缺乏相关标准,以及“歧视”少数民族,例如在扫描深色肤色的人种,比如黑人时,就会出现较大的误差,识别黑人女性尤其不准确。同时,此举也是为了加强新技术的监管,消除个人隐私泄露的隐患。

人脸识别技术不成熟?

说白了,美国的技术“不成熟”。

根据美国国家标准与技术研究院(NIST)对2018年全球人脸识别算法的测试结果,前五名被中国公司包揽,前十名中仅有2家美国公司入围,且排名较靠后。

中国公司包揽人脸识别算法前五名

在人脸识别技术领域,中国走在了世界前列。有必要给大家简单科普一下人脸识别技术。

人脸识别技术是一种利用人脸图像进行人的身份识别的技术。通过相机、手机、监控摄像头等成像设备采集图像,检测人脸并使用专门的算法进行处理,提取人脸特征并与数据库中的人脸特征进行比对,得到识别结果。

人脸识别技术主要分为辨认型和确认型两类。

辨认型和确认型两类应用

辨认型人脸识别是指一对多的识别,通过查询数据库中的人脸特征,辨别输入的人脸特征,确认这个人的身份。目前这类人脸识别主要应用于国家安全和安防管理领域,帮助案件侦破以及户籍、治安、边检的管理。

确认型人脸识别是指一对一的识别,利用人脸特征检验用户身份,判断“我是不是我”。目前这类人脸识别在民用领域使用最为广泛,比如基于人脸识别的二代证的人证合一验证,广泛应用于酒店、网吧、高铁、机场、边检等需要实名制认证的场所。

相比指纹等其他生物识别方式,人脸识别技术具有很多优势,主要为:

自然性。人脸是人类与生俱来的生理特征,是人人都有的个人标签,是确认不同人身份的依据。人类进行个体识别时也主要是通过人脸识别的方式。因此人脸识别技术可以和人工操作无缝配合,先进行人脸自动识别,再由人工进行验证,形成双重保险。

人脸是确认人身份的重要特征

非接触性。人脸识别技术主要对人脸图像进行识别,而人脸图像主要通过摄像头采集,不同于指纹等其他生物特征,人脸识别过程中,被识别人无需与采集设备接触,人脸图像采集时无需刻意进行配合,极大的提升用户体验感受。

隐蔽性。由于人脸识别技术的非接触性,且人脸图像采集距离较远,一些特定场景下的识别过程都不被被识别的人察觉,这将大大降低被伪装欺骗的可能性。

人脸采集设备广泛分布

普遍性。人脸识别技术需要的海量人脸图像数据库和方便快捷的人脸采集设备,目前都已有非常好的基础,例如每个人都有的二代身份证,在办证时都进行了人脸采集,遍布城乡的监控设备也无时无刻的采集着人脸图像,摄像头已成为手机标配等等,这些都是近年来人脸识别技术突飞猛进的重要原因。

并发性。在实际应用中,经常可以通过一个设备进行多个人脸的采集,具有极高的使用效率。

当然,人脸识别作为一项新技术,与其他生物识别技术相比,也不可避免存在一些劣势,主要如下:

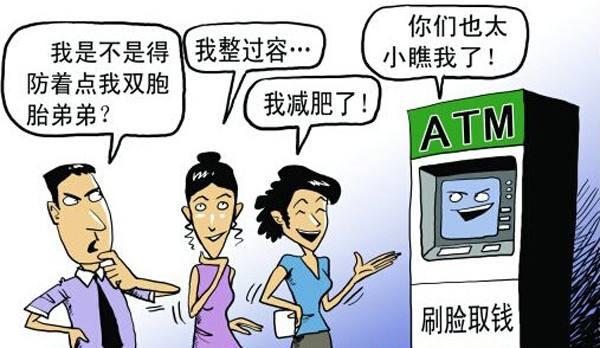

易变性。白天、夜晚,室内、室外,正面、侧面,人脸图像受环境和摄像头拍摄位置影响很大。随年龄、情绪、化妆、整容、墨镜、口罩等多方面因素影响,人脸图像并不稳定。相对于其他更为稳定的生物特征,比如指纹,人脸识别技术面临更大的挑战。

人脸识别技术也存在挑战

易失性。人脸因为非常容易被采集,存在被窃取、伪造的可能,尤其是明星、政要等公众群体。同时,存在不同人的人脸特征十分接近的情况,例如双胞胎,也为人脸识别技术防伪提出挑战。

人脸信息存在伪造可能

综上,人脸识别技术是一种非常好实施、用户体验也很好的生物识别技术,但其识别率和安全性仍存在提升空间,在实际使用中需要结合应用场景合理使用。

一个多世纪前汽车刚发明时,跑得慢不说还总出故障,但如果就此抵制,也许就不会有现在发达的交通体系了。同样,人脸识别作为一个还在不断发展的新技术,我们应该对它的前景充满信心,而不应该因噎废食。