路由器配置

(1)在R1上配置IKE(ISAKMP)策略:

R1(config)#crypto isakmp policy 1

R1(config-isakmp)#encryption 3des

R1(config-isakmp)#hash sha

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#group 2

R1(config-isakmp)#exit

说明:定义了ISAKMP policy 1,加密方式为3des,hash算法为sha,认证方式为Pre-Shared Keys (PSK),密钥算法(Diffie-Hellman)为group 2。

(2)在R1上定义认证标识:

R1(config)#crypto isakmp key 0 cisco123 address 23.1.1.3

说明:因为之前定义的认证方式为Pre-Shared Keys (PSK),所以需要定义认证密码,这里定义与peer 23.1.1.3的认证密码为cisco123,并且双方密码必须一致,否则无法建立IKE SA,其中0表示密码在running-config中显示为明文

(3)在R1上配置IPsec transform:

R1(config)#crypto ipsec transform-set ccie esp-3des esp-sha-hmac

R1(cfg-crypto-trans)#exit

说明:配置了transform-set为ccie,其中数据封装使用esp加3des加密,并且使用esp结合sha做hash计算,默认的IPsec mode为tunnel。

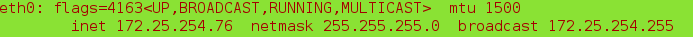

(4)在R1上定义感兴趣流量:

R1(config)#access-list 100 permit ip 10.1.1.0 0.0.0.255 192.168.1.0 0.0.0.255

说明:这里需要被IPsec保护传输的流量为上海公司至北京公司的流量,即10.1.1.0/24发往 192.168.1.0/24的流量,切记不可使用any来表示地址。

(5)在R1上创建crypto map:

R1(config)#crypto map l2l 1 ipsec-isakmp

R1(config-crypto-map)#set peer 23.1.1.3

R1(config-crypto-map)#set transform-set ccie

R1(config-crypto-map)#match address 100

R1(config-crypto-map)#exit

说明:在R1上配置crypto map为l2l,序号为1,即第1组策略,其中指定加密数据发往的对端为23.1.1.3,即和23.1.1.3建立IPsec隧道,调用的IPsec transform为ccie,并且指定ACL 100中的流量为被保护的流量。

(6)在R1上将crypto map应用于接口:

R1(config)#int f0/0

R1(config-if)#crypto map l2l

R1(config-if)#exit

R1(config)#

*Mar 1 00:21:45.171: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

R1(config)#

说明:将crypto map应用在去往北京公司的接口F0/0上。

ASA配置:

在ASA上配置IKE(ISAKMP)策略:

ciscoasa(config)# crypto isakmp policy 1

ciscoasa(config-isakmp-policy)# encryption 3des

ciscoasa(config-isakmp-policy)# hash sha

ciscoasa(config-isakmp-policy)# authentication pre-share

ciscoasa(config-isakmp-policy)# group 2

ciscoasa(config-isakmp-policy)# exit

说明:定义了ISAKMP policy 1,加密方式为3des,hash算法为sha,认证方式为Pre-Shared Keys (PSK),密钥算法(Diffie-Hellman)为group 2。

(2)在ASA上定义认证标识:

ciscoasa(config)# tunnel-group 12.1.1.1 type ipsec-l2l

ciscoasa(config)# tunnel-group 12.1.1.1 ipsec-attributes

ciscoasa(config-tunnel-ipsec)# pre-shared-key cisco123

ciscoasa(config-tunnel-ipsec)# exit

说明:因为之前定义的认证方式为Pre-Shared Keys (PSK),所以需要定义认证密码,这里定义与peer 12.1.1.1,即与R1的认证密码为cisco123,并且双方密码必须一致,否则无法建立IKE SA。

(3)在ASA上配置IPsec transform:

ciscoasa(config)# crypto ipsec transform-set ccie esp-3des esp-sha-hmac

说明:配置了transform-set为ccie,其中数据封装使用esp加3des加密,并且使用esp结合sha做hash计算。

(4)在ASA上定义感兴趣流量:

ciscoasa(config)# access-list *** permit ip 192.168.1.0 255.255.255.0 10.1.1.0 255.255.255.0

说明:这里需要被IPsec保护传输的流量为北京公司至上海公司的流量,即192.168.1.0/24发往10.1.1.0/24的流量,切记不可使用any来表示地址。

(5)在ASA上创建crypto map:

ciscoasa(config)# crypto map l2l 1 match address ***

ciscoasa(config)# crypto map l2l 1 set peer 12.1.1.1

ciscoasa(config)# crypto map l2l 1 set transform-set ccie

说明:在ASA上配置crypto map为l2l,序号为1,即第1组策略,其中指定加密数据发往的对端为12.1.1.1,即和12.1.1.1建立IPsec隧道,调用的IPsec transform为ccie,并且指定ACL ***中的流量为被保护的流量。

(6)在ASA上将crypto map和ISAKMP策略应用于接口outside接口E0/1: ciscoasa(config)# crypto map l2l interface outside

ciscoasa(config)# crypto isakmp enable outside

说明:将crypto map和ISAKMP策略应用在去往上海公司的接口E1上。

京公网安备 11010802041100号

京公网安备 11010802041100号