基于上下文的访问控制与基于区域策略的防火墙

拓扑图

地址表

| Device | Interface | IP address |

| R1 | F 0/0 | 192.168.22.1 |

| S 0/0/0 | 10.1.22.1 | |

| R2 | S 0/0/0 | 10.1.22.2 |

| S 0/0/1 | 10.2.22.2 | |

| R3 | F 0/0 | 172.16.22.3 |

| S 0/0/0 | 10.2.22.3 | |

| PC-A | NIC | 192.168.22.4 |

| Default Gateway | 192.168.22.1 | |

| PC-C | NIC | 172.16.22.4 |

| Default Gateway | 172.16.22.3 |

基于上下文的访问控制

预配置:

在配置防火墙之前验证设备间连通性,即先配置静态路由

R1(config)#ip route 10.2.22.0 255.255.255.0 10.1.22.2

R1(config)#ip route 172.16.22.0 255.255.255.0 10.1.22.2

R2(config)#ip route 192.168.22.0 255.255.255.0 10.1.22.1

R2(config)#ip route 172.16.22.0 255.255.255.0 10.2.22.3

R3(config)#ip route 10.1.22.0 255.255.255.0 10.2.22.2

R3(config)#ip route 192.168.22.0 255.255.255.0 10.2.22.2

在R3启用密码

R3(config)#enable password abc123

启用console口密码

R3(config)#line console 0

R3(config-line)#password abd123

启用vty行接入密码

R3(config)#line vty 0 4

R3(config-line)#password abe123

把S1、S2所有交换机接口都在Vlan1(S2同理)

S1(config)#int f 0/1

S1(config-if)# switchport access vlan 1

S1(config-if)# switchport trunk allowed vlan 1

S1(config)#int f 0/2

S1(config-if)# switchport access vlan 1

S1(config-if)# switchport trunk allowed vlan 1

预配置完成

验证

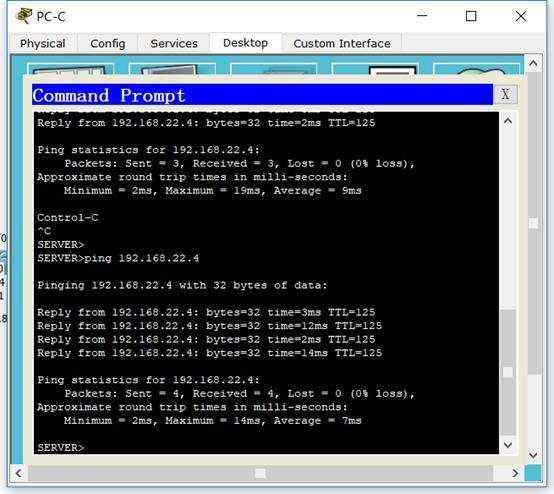

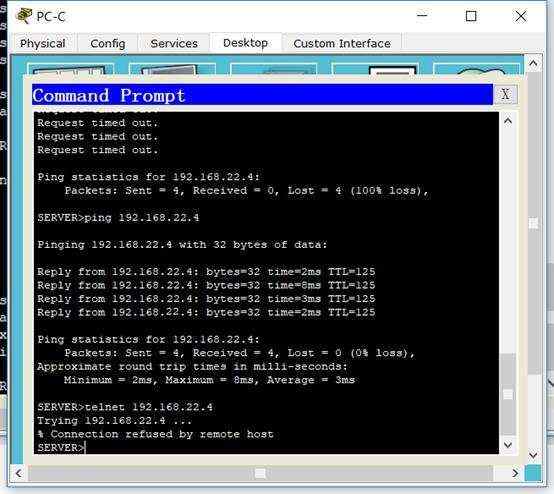

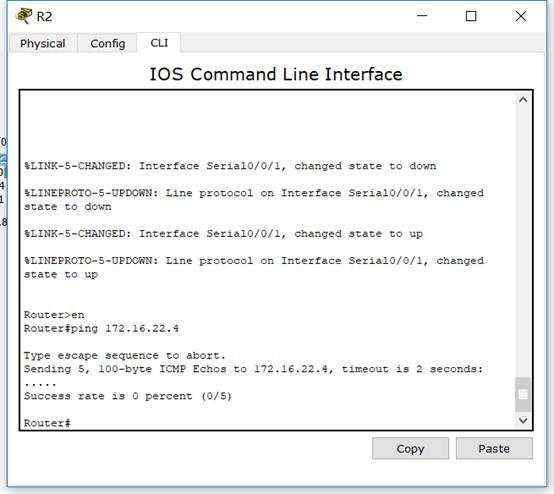

在PC-C的命令提示符中ping PC-A服务器

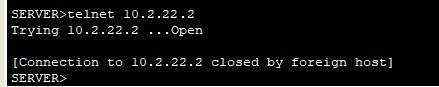

在PC-C命令提示符中telnet路由R2的s0/0/1接口:地址时10.2.22.2.退出telnet阶段

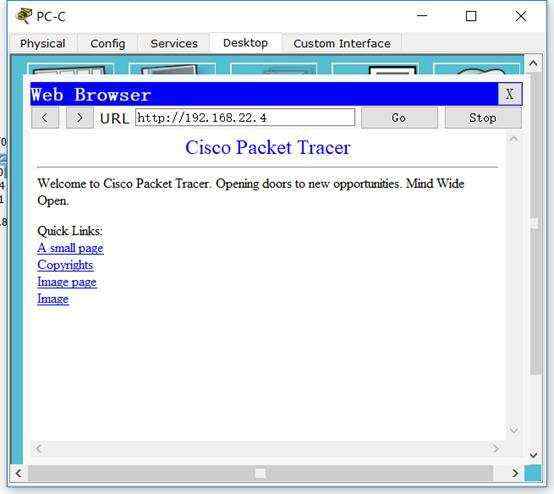

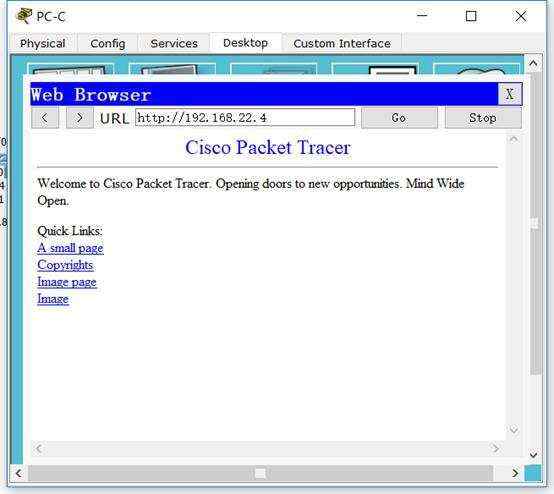

在PC-C开一个网页浏览器登入PC-A来展示网页。关掉PC-C的浏览器。

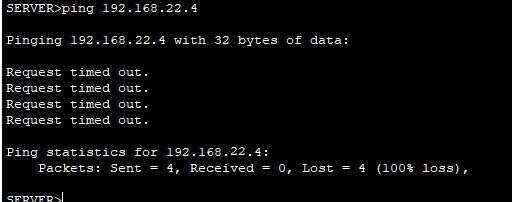

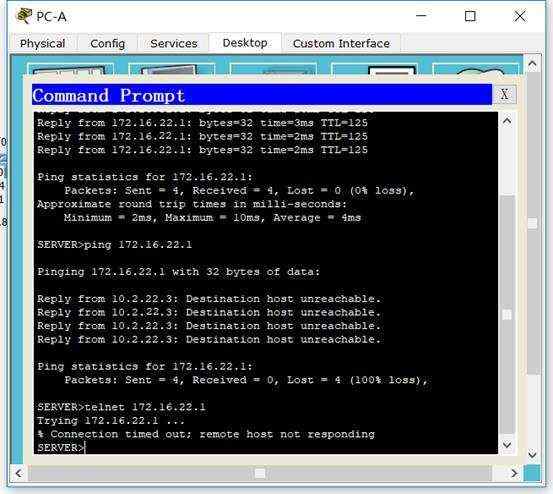

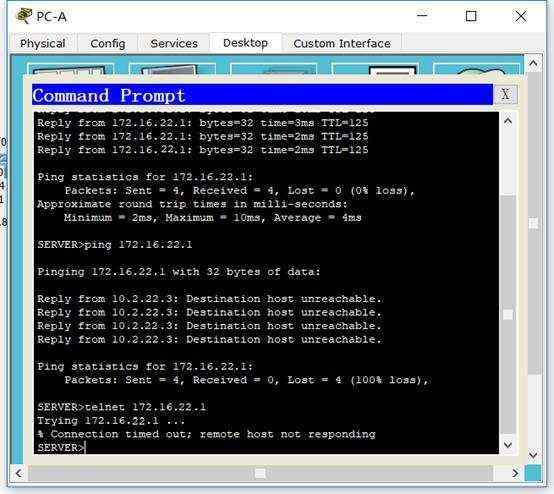

在PC-A的命令提示符ping PC-C

在R3配置一个命名IP ACl阻隔所有外网产生的流量

用ip access-list extended指令创造一个已命名的IP ACL

R3(config)#ip access-list extended out-in

R3(config-ext-nacl)# deny ip any any

R3(config-ext-nacl)# exit

在s0/0/0应用ACl

R3(config)#int s 0/0/0

R3(config-if)# ip access-group out-in in

确保进入s0/0/1接口的流量被阻隔

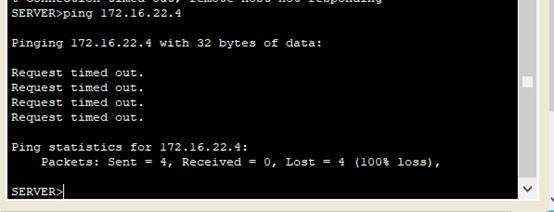

在PC-C命令提示符ping PC-A服务器。ICMP回送响应会被ACL阻隔

创建一个CBAC检测规则

第一步 创建一个检测规则来检测ICMP,Telnet,和HTTP流量。

R3(config)# ip inspect name IN-OUT-IN icmp

R3(config)# ip inspect name IN-OUT-IN telnet

R3(config)# ip inspect name IN-OUT-IN http

第二步 开启时间戳记记录和CBAC审计跟踪信息。

R3(config)# ip inspect audit-trail

R3(config)# service timestamps debug datetime msec

R3(config)# logging host 192.168.22.3

第三步 对在s0/0/1的出口流量用检测规则。

R3(config-if)# ip inspect IN-OUT-IN out

第四步 验证审计跟踪信息正被syslog服务器记录

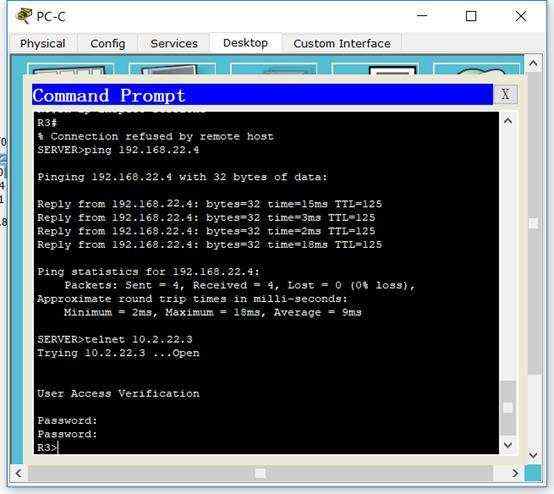

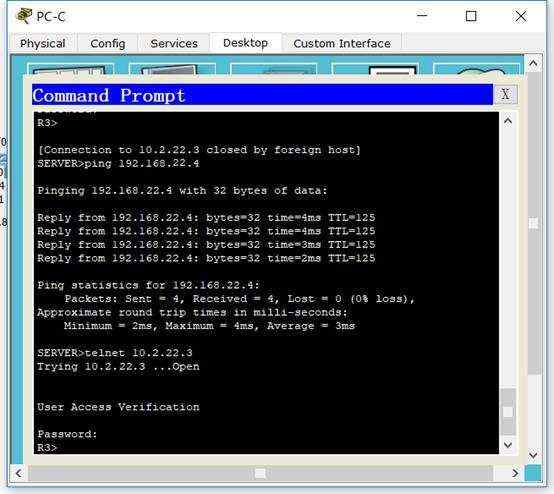

在PC-C 成功ping、telnet访问PC-A来检测连通性。需要注意Telnet不了。

在PC-A,ping,Telnet PC-C来检测连通性,这两步都被阻隔掉

CBAC基于上下文的访问控制配置完成。

基于区域策略的防火墙

验证基本网络连通性

PC-A ping通PC-C

PC-C telnet到s0/0/0接口

在R3创建区域防火墙

第一步 创建一个内部区域。

R3(config)# zone security IN-ZONE

第二步 创建外部区域

R3(config-sec-zone)# zone security OUT-ZONE

R3(config-sec-zone)# exit

定义一个流量级别和访问列表

第一步 创建一个用来定义内部流量的ACL

R3(config)# access-list 101 permit ip 172.16.22.0 0.0.0.255 any

第二步 创建一个涉及内部流量ACL的class map

R3(config)# class-map type inspect match-all IN-NET-CLASS-MAP

R3(config-cmap)# match access-group 101

R3(config-cmap)# exit

指定防火墙策略

第一步 创建一个策略图来确定对匹配的流量干啥。

R3(config)# policy-map type inspect IN-2-OUT-PMAP

第二步 定义一个检测级别类型和参考策略图。

R3(config-pmap)# class type inspect IN-NET-CLASS-MAP

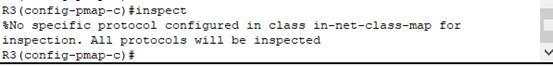

第三步 定义检测策略图

Inspect这个指令调用基于上下文的访问控制(其他还有通过和丢弃)

应用防火墙策略

第一步 创建一对区域

R3(config)# zone-pair security IN-2-OUT-ZPAIR source IN-ZONE destination OUT-ZONE

第二步 定义策略图来控制两个区域的流量。

R3(config-sec-zone-pair)# service-policy type inspect IN-2-OUT-PMAP

R3(config-sec-zone-pair)# exit

第三步 把端口调用到合适的安全区域。

R3(config)# interface fa0/0

R3(config-if)# zone-member security IN-ZONE

R3(config-if)# exit

R3(config)# interface s0/0/0

R3(config-if)# zone-member security OUT-ZONE

R3(config-if)# exit

测试从IN-ZONE到OUT-ZONE的防火墙功能

第一步 PC_C ping PC-A服务器

第二步 从PC-Ctelnet到R2 的s0/0/1口

PC-C打开网页登到PC-A的服务器

测试外部区域到内部区域的防火墙功能

验证配置ZPF之后外部无法访问内部。

第一步 PC-A ping PC-C(ping 不通)

第二步 R2 ping PC-C也ping不通

到此基于区域策略的防火墙配置验证完成。

京公网安备 11010802041100号

京公网安备 11010802041100号