作者:JY哥在世 | 来源:互联网 | 2023-05-18 07:58

本文主要分享【】,技术文章【网络安全学习笔记-入侵检测系统IDS】为【nwpuhkp】投稿,如果你遇到网络安全相关问题,本文相关知识或能到你。入侵检测系统防火墙可以根据IP和服务端口过滤数据报

本文主要分享【】,技术文章【网络安全学习笔记-入侵检测系统IDS】为【nwpuhkp】投稿,如果你遇到网络安全相关问题,本文相关知识或能到你。

入侵检测系统 防火墙可以根据IP和服务端口过滤数据报文,极少深入数据包检查内容(合法IP和端口从事破坏活动);防火墙只在网络边界提供安全保护,对内网用户的违规行为或者攻击者将内网终端作为跳板的恶意行为无能为力; IDS的必要性 在造成损害前切断连接或终止操作对攻击者震慑作用可以搜集入侵信息,与防火墙联动更新全工具的配置 IDS体系结构

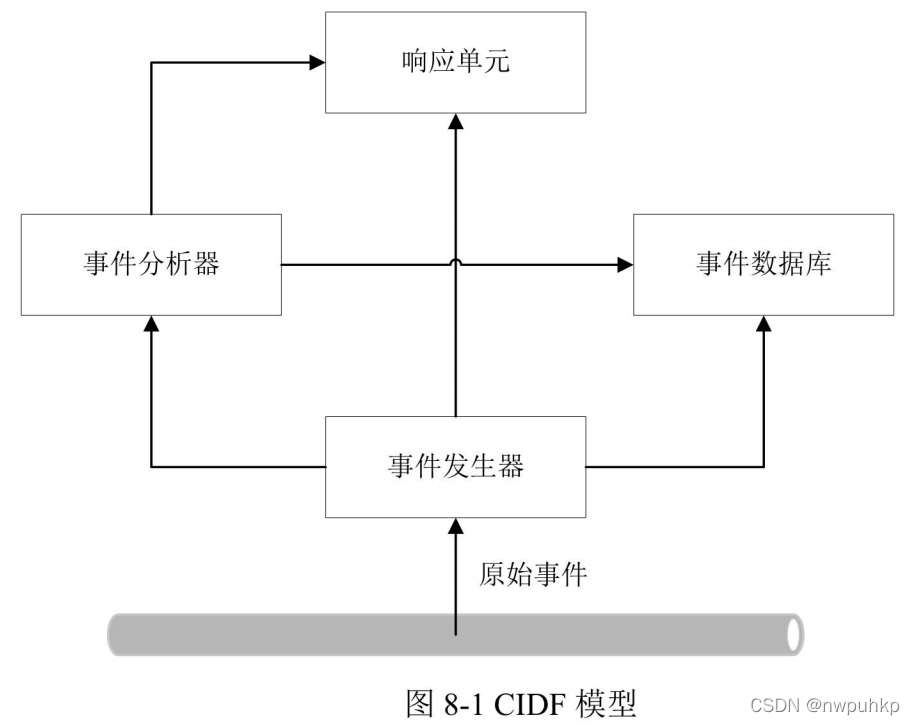

CIDF通用入侵检测框架

四个组件:

事件产生器:所需要分析的数据都称为事件。可以是网络中的数据包,或是系统日志或进程消息。其作用是从IDS之外的整个计算环境中搜集事件,将这些事件转换为CIDF的GIDO格式像其他组件提供此事件。

事件分析器:分析从其他组件发送来的GIDO,经过分析得到数据,分析产生结构GIDO,并将结果向其他组件分发。(入侵检测的核心,可以用不同算法对其 进行精确分析)。

响应单元:处理其他组件发来的GIDO,并作出反应的功能单元,可以作出切断连接、改变文件属性等强烈反应,也可以是简单的报警。

事件数据库:存放各种中间和最终GIDO的介质的统称,可以是复杂的数据库也可以是简单的文本文件。

应用程序:事件产生器+事件分析器+响应单元(数据收集器、数据分析器、控制中心)

文本or数据库:事件数据库

决定主要性能:事件发生器和事件分析器

搜集的原始数据+分析算法的效率

根据事件分析器采用数据来源不同分类:基于主机的入侵检测系统、基于网络的入侵检测系统、分布式的入侵检测系统

根据事件分析器分析算法类型的不同分类:基于异常的入侵检测系统、基于误用的入侵检测系统

核心功能:

对各种事件进行分析,从这个发现违反安全策略的行为

IDS的两大类分析检测方法(基于异常检测、基于误用检测)分别对应经验主义和理性主义

基于误用检测

定义了一套规则来判断特定的行为是否是一个入侵行为。这些规则是基于特征对已知攻击行为的描述(公理)。

优点:误报率低 缺点:对新的入侵行为防范能力很弱

黑名单模式

建立入侵行为特征库

缺点是规则库对系统类型依赖度很高,不同的系统需要有不同的规则库

定义入侵行为数据库,以及匹配与入侵行为分析方法。

专家系统:建立数据库模式匹配与协议分析状态建模:入侵行为建模一个行为序列 基于异常检测

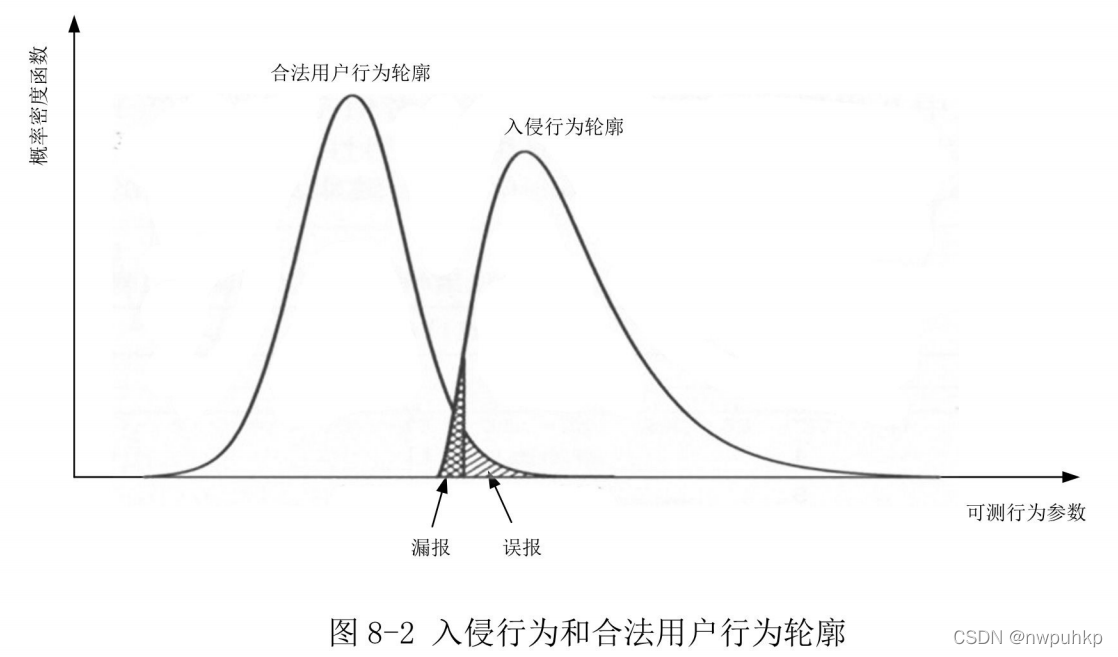

通过大量的观察和统计,建立正常行为的轮廓,只要一个行为不严重偏离正常行为轮廓就是一个正常行为,反之则是入侵行为。

优点:检出率高 缺点:误报率高

白名单模式

存在假阳性和假阴性的情况;

难点在于合理的选择阈值,以最大限度地减少误报率和漏报率。阈值的选择是一种折中的艺术。

概率统计入侵检测

系统首先定义一个能够描述合法用户行为的特征数据集合,利用数理统计方法对特征数据进行分析,形成正常行为轮廓。

采用多个变量的统计值进行入侵检测也叫做多元变量的入侵检测

基础是审计记录或日志数据

作用: 对一段时间内的审计记录分析可以缺点平均用户活动曲线,形成合法用户的行为轮廓。用户当前的审计记录可以作为入侵检测系统的输入,根据当前记录与行为轮廓的偏差判断入侵行为。 原始审计记录:事实上现有的所有操作系统均有系统日志,缺点是原始日志不便于直接分析使用面向入侵检测的审计记录:专门的审计记录收集工具,优点是可以采用特别地工具满足ids特定的需求,缺点是增加了系统的开销

具体的审计记录至少应当包括以下内容:

主体,行为,客体,异常条件,资源使用情况,时间戳,计数器,计量器,计时器,积分器,定时器

优点:

不需要具备太多系统安全弱点的先验知识,统计本身具有一定的自学习能力(依赖阈值时一种比较粗糙的检测方法)

缺点:

对事件发生的次序不敏感,可能会漏检依赖彼此关联事件的入侵行为。

预测模型入侵检测 马尔可夫过程时间序列模型

网络中行为是动态变化的,以前合法的行为可能会变成不合法的行为

基于监督学习的入侵检测

KNN(K近邻算法)、决策树(DT)、支持向量机(SVM)

基于无监督学习的入侵检测

K-means聚类、层次聚类

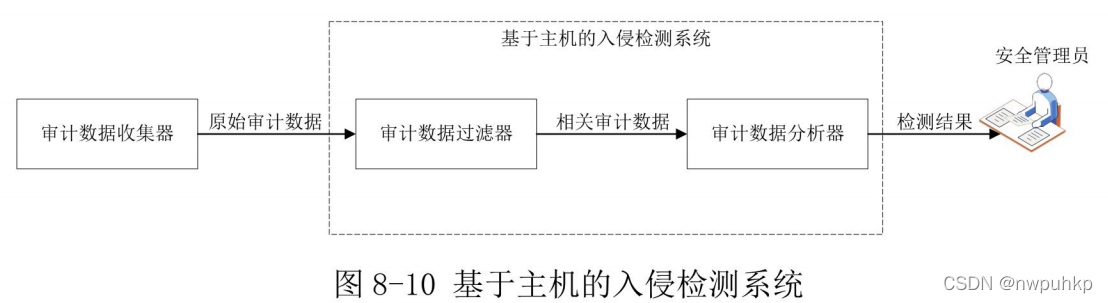

入侵检测系统的部署方式 基于主机的入侵检测系统(HIDS)

检测目标是运行于网络中的主机或主机上的用户;

运行在网络中的主要主机、服务器、工作站或关键路由器上。

数据来源:主机的系统审计日志或网络流量

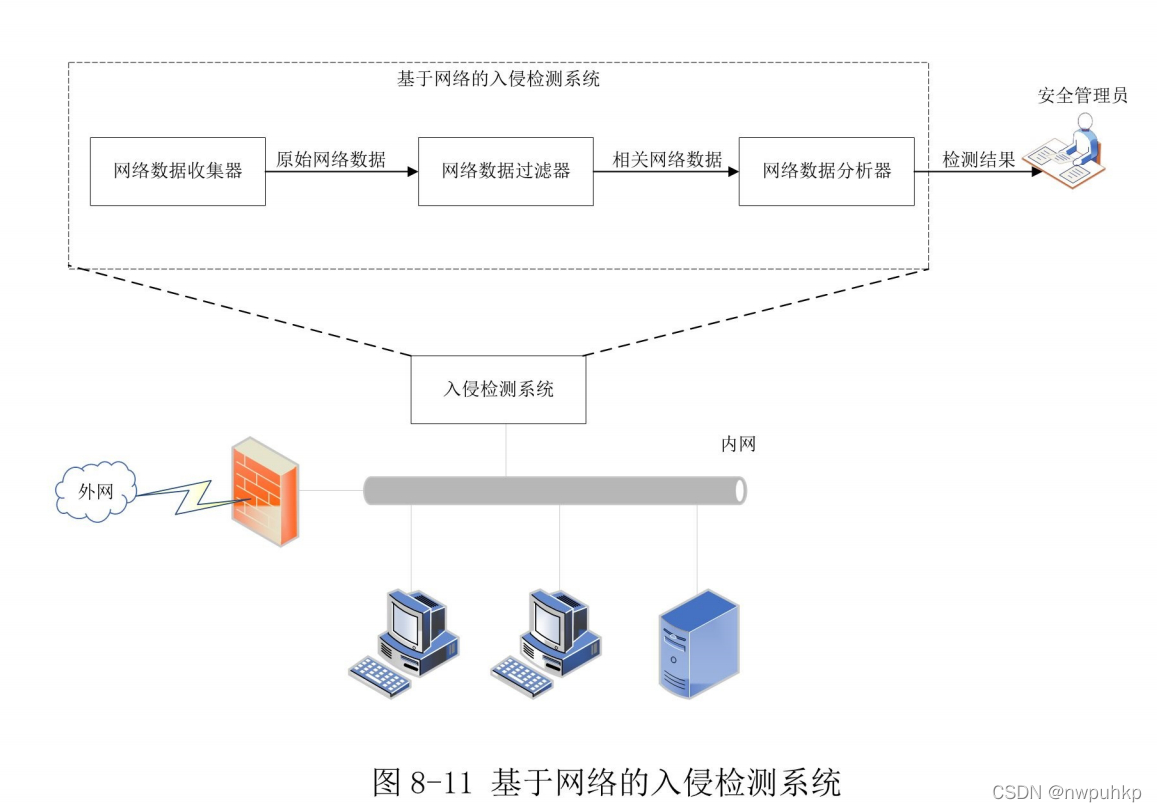

基于网络的入侵检测系统(NIDS)

被动在网络中监听整个网段的数据流,通过补货数据报文进行分析。

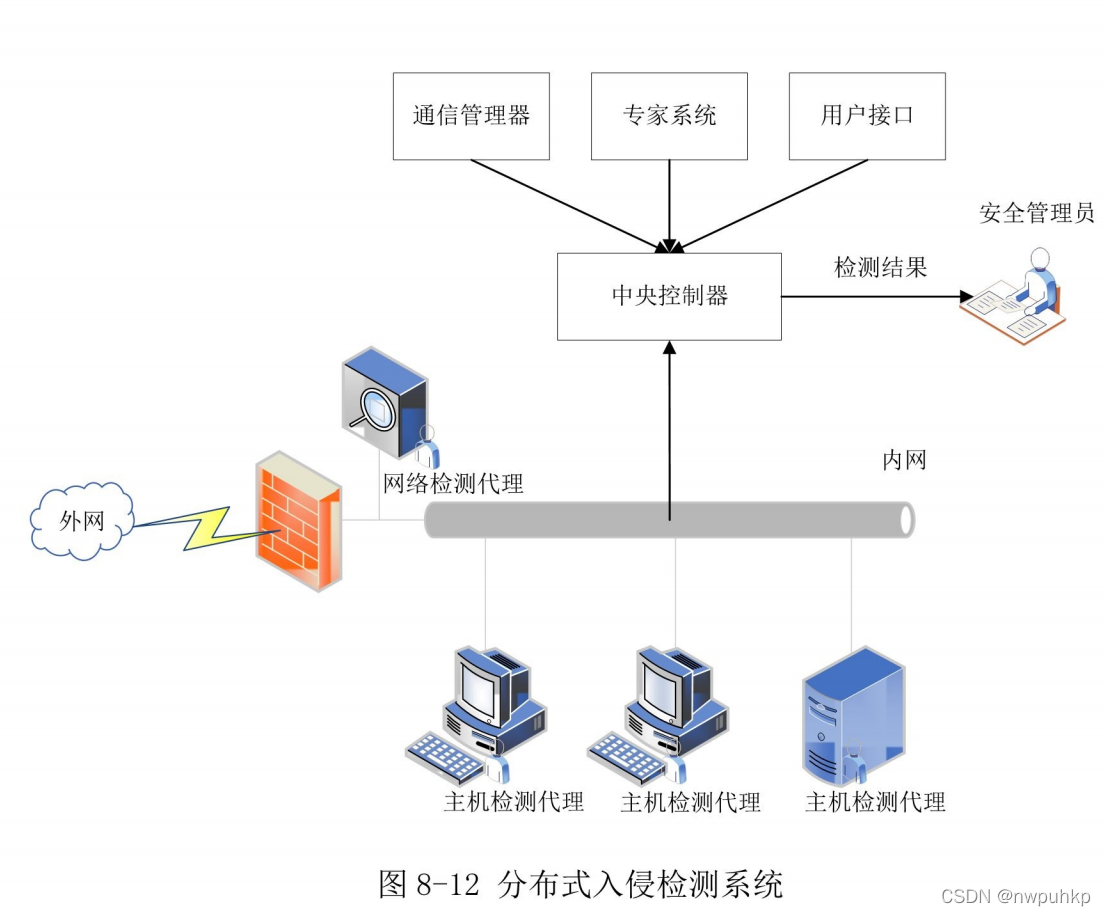

分布式入侵检测系统(DIDS)

每台被监控主机上的检测代理、网络检测代理和中央控制器

中央控制器:

通信管理控制整个分布式入侵检测系统中的信息流专家系统负载分析个各代理发来的过滤后的数据,进行高层次的入侵检测分析用户接口主要负责给安全管理员良好的的人机界面

中央控制器:

通信管理控制整个分布式入侵检测系统中的信息流专家系统负载分析个各代理发来的过滤后的数据,进行高层次的入侵检测分析用户接口主要负责给安全管理员良好的的人机界面

本文《网络安全学习笔记-入侵检测系统IDS》版权归nwpuhkp所有,引用网络安全学习笔记-入侵检测系统IDS需遵循CC 4.0 BY-SA版权协议。