ICG防火墙配置指导

1 防火墙简介 防火墙一方面可以阻止来自因特网的、对受保护网络的未授权访问,另一方面可以作为一个访问因特网的权限控制关口,控制内部网络用户对因特网进行Web访问或收发E-mail等。通过合理的配置防火墙可以大大提高网络的安全性和稳定性。

2 防火墙配置指导 2.1 基本配置步骤

防火墙的基本配置顺序如下:

首先使能防火墙:

ipv4:系统视图下输入 firewall enable

ipv6:系统视图下输入 firewall ipv6 enable

然后配置acl

acl number 3000

rule 0 permit ip source 1.0.0.1 0

rule 10 deny ip

然后在接口上根据需要应用防火墙

interface Ethernet0/1

port link-mode route

firewall packet-filter 3000 inbound

ip address 5.0.0.2 255.255.255.0

2.2 基础配置举例:

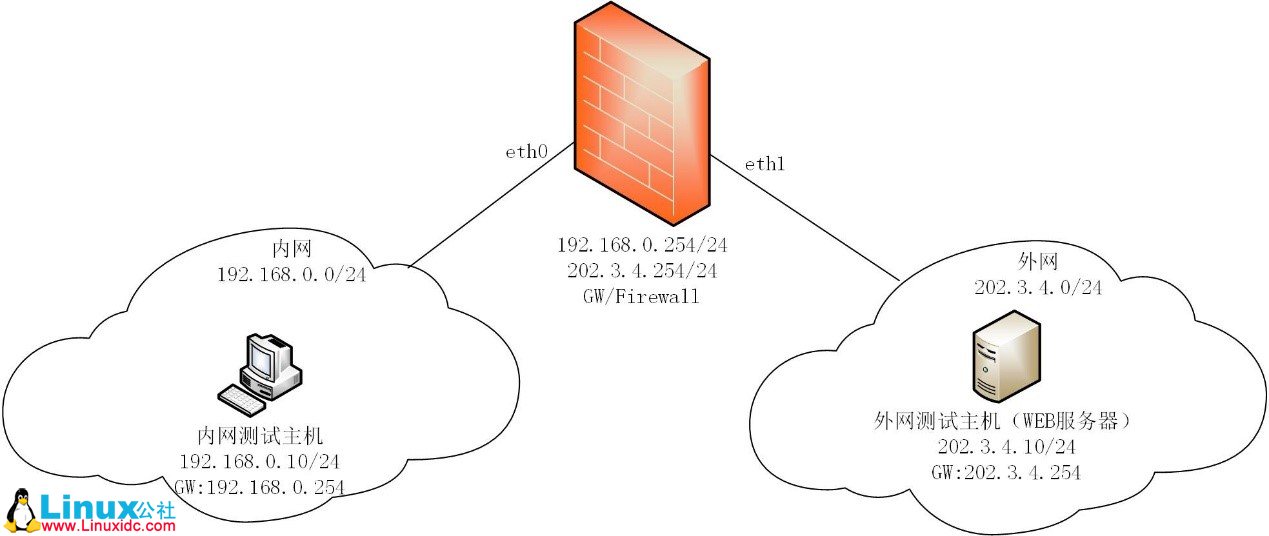

如前所说,在使能了防火墙后,就要按需求配置acl并应用在接口上,下面给出几个常见的需求的配置方法:

|

|

其中内网地址192.168.0.2-192.168.1.255

2.2.1 禁止访问外网的某些地址

用途:限制上网。比如禁止访问100.0.0.1地址

acl配置:

[H3C]acl n 3000

[H3C-acl-adv-3000]rule deny ip destination 100.0.0.1 0 禁止100.0.0.1

[H3C-acl-adv-3000]rule permit ip 允许其它ip

端口配置,在内网口入方向配置防火墙

[H3C]int et0/1

[H3C-Ethernet0/1]firewall packet-filter 3000 inbound

备注:1)如果要禁止某个网段,则选择配置适当的掩码就可以了

2)如果内网口不止一个,可以在每一个需要的内网口都配上,或者在外网口的出方向配置防火墙

2.2.2 限制只能访问外网的某些地址

用途:限制上网。比如只能访问200.0.0.1/24网段

acl配置:

[H3C]acl n 3000

[H3C-acl-adv-3000]rule permit ip destination 200.0.0.1 0.0.0.255 允许访问200.0.0.1/24网段

[H3C-acl-adv-3000]rule deny ip 禁止访问其他网段

端口配置,在内网口入方向配置防火墙

[H3C]int et0/1

[H3C-Ethernet0/1]firewall packet-filter 3000 inbound

备注:1)如果要增加其他允许的网段,就需要增加相应的rule

2)如果内网口不止一个,可以在每一个需要的内网口都配上,或者在外网口的出方向配置防火墙

2.2.3 限制只能某些地址可以访问外网

用途:限制上网。比如只允许192.168.1.0/24网段的地址访问外网

acl配置:

[H3C]acl n 3000

[H3C-acl-adv-3000]rule permit ip source 192.168.1.0 0.0.0.255 允许192.168.1.0/24访问外网

[H3C-acl-adv-3000]rule deny ip 禁止其他地址访问

端口配置,在内网口入方向配置防火墙

[H3C]int et0/1

[H3C-Ethernet0/1]firewall packet-filter 3000 inbound

备注:1)如果要更精确的控制,可以通过多条rule加更精细的掩码匹配来实现

2)如果内网口不止一个,可以在每一个需要的内网口都配上,或者在外网口的出方向配置防火墙。

2.2.4 禁止某些地址访问外网

用途:限制上网。比如禁止192.168.0.5,192.168.1.59两个地址访问外网

acl配置:

[H3C]acl n 3000

[H3C-acl-adv-3000]rule deny ip source 192.168.0.5 0 禁止192.168.0.5地址

[H3C-acl-adv-3000]rule deny ip source 192.168.1.59 0 禁止192.168.1.59地址

[H3C-acl-adv-3000]rule permit ip 允许其他地址

端口配置,在内网口入方向配置防火墙

[H3C]int et0/1

[H3C-Ethernet0/1]firewall packet-filter 3000 inbound

备注:1)如果要对网段实现控制,设置规则时匹配该网段就可以了

2)如果内网口不止一个,可以在每一个需要的内网口都配上,或者在外网口的出方向配置防火墙。

2.2.5 禁止某些地址访问内网

用途:放置非法访问。比如禁止200.0.0.1/24网段的地址访问内网:

acl配置:

[H3C]acl n 3000

[H3C-acl-adv-3000]rule deny ip source 200.0.0.1 0.0.0.255 禁止访问200.0.0.1/24

[H3C-acl-adv-3000]rule permit ip 允许其他地址

端口配置,在外网口入方向配置防火墙

[H3C]int et0/0

[H3C-Ethernet0/0]firewall packet-filter 3000 inbound

备注:如果有多个网段需要禁止,就需要配置多条rule

2.2.6 限制内网的某些地址不能访问外网的某些地址

用途:限制上网。比如192.168.1.0/24的地址段不能访问200.0.0.1/24

acl配置:

[H3C]acl n 3000

[H3C-acl-adv-3000]rule deny ip source 192.168.1.0 0.0.0.255 destination 200.0.0.1 0.0.0.255

[H3C-acl-adv-3000]rule permit ip 允许其他地址

端口配置,在内网口入方向配置防火墙

[H3C]int et0/1

[H3C-Ethernet0/1]firewall packet-filter 3000 inbound

备注:如果有多个网段需要禁止,就需要配置多条rule

2.2.7 限制ICMP报文

用途:防***。只允许ping报文,屏蔽其他icmp报文,防止***

acl配置:

[H3C]acl n 3000

[H3C-acl-adv-3000]rule permit icmp icmp-type echo

[H3C-acl-adv-3000]rule permit icmp icmp-type echo-reply

[H3C-acl-adv-3000]rule permit icmp icmp-type ttl-exceeded

[H3C-acl-adv-3000]rule deny icmp

端口配置,在外网口入方向配置防火墙

[H3C]int et0/0

[H3C-Ethernet0/0]firewall packet-filter 3000 inbound

2.2.8 禁止外网访问某个端口

用途:防***,限制应用。比如禁止外网访问300端口

acl配置:

[H3C]acl n 3000

[H3C-acl-adv-3000]rule deny tcp destination-port eq 300

端口配置,在外网口入方向配置防火墙

[H3C]int et0/0

[H3C-Ethernet0/0]firewall packet-filter 3000 inbound

备注:可以配置某一段端口不能访问

2.2.9 只允许外网访问某个端口

用途:防***,限制应用。比如只允许外网访问ftp端口

acl配置:

[H3C]acl n 3000

[H3C-acl-adv-3000]rule permit tcp destination-port eq ftp

端口配置,在外网口入方向配置防火墙

[H3C]int et0/0

[H3C-Ethernet0/0]firewall packet-filter 3000 inbound

[H3C-acl-adv-3000]rule deny tcp

备注:应用时可以加上ip地址的匹配,比如内网某台机器是ftp服务器,则可以配置该地址只开放ftp端口。

2.3 进阶配置

2.3.1 组合使用上面的配置

可以在一条acl中配置多个rule,也可以在一个端口上分别配置inbound和outbound的规则进行匹配,通过灵活应用与组合,实现需要的保护与限制。

2.3.2 过滤常见***

通过防火墙,过滤掉一些常见的***,以下推荐一些常用的配置:

限制NETBIOS协议端口:

[H3C]acl number 3000

[H3C-acl-adv-3000]rule deny udp destination-port eq netbios-ns

[H3C-acl-adv-3000]rule deny udp destination-port eq netbios-dgm

[H3C-acl-adv-3000]rule deny tcp destination-port eq 139

[H3C-acl-adv-3000]rule deny udp destination-port eq netbios-ssn

限制常见病毒使用的端口:

[H3C]acl number 3000

[H3C-acl-adv-3000]rule deny tcp destination-port eq 135 / Worm.Blaster

[H3C-acl-adv-3000]rule deny udp destination-port eq 135 / Worm.Blaster

[H3C-acl-adv-3000]rule deny tcp destination-port eq 445 / Worm.Blaster

[H3C-acl-adv-3000]rule deny udp destination-port eq 445 / Worm.Blaster

[H3C-acl-adv-3000]rule deny udp destination-port eq 593 / Worm.Blaster

[H3C-acl-adv-3000]rule deny tcp destination-port eq 593 / Worm.Blaster

[H3C-acl-adv-3000]rule deny tcp destination-port eq 1433 / SQL Slammer

[H3C-acl-adv-3000]rule deny tcp destination-port eq 1434 / SQL Slammer

[H3C-acl-adv-3000]rule deny tcp destination-port eq 4444 / Worm.Blaster

[H3C-acl-adv-3000]rule deny tcp destination-port eq 1025 / Sasser

[H3C-acl-adv-3000]rule deny tcp destination-port eq 1068 / Sasser

[H3C-acl-adv-3000]rule deny tcp destination-port eq 707 /Nachi Blaster-D

[H3C-acl-adv-3000]rule deny tcp destination-port eq 5554 / Sasser

[H3C-acl-adv-3000]rule deny tcp destination-port eq 9996 / Sasser

2.3.3 设置时间段

如果要限制某段时间内使防火墙生效,就需要配置time-range,然后在acl的rule上加入此限制,方法如下:

比如在工作时间,外网只能访问100.0.0.1,其他时间不做限制

定义时间段:

[H3C]time-range worktimeam 8:00 to 12:00 working-day 定义上午

[H3C]time-range worktimepm 13:00 to 17:00 working-day 定义下午

如果不需要“午休”时间,那直接定义成8:00-17:00就可以了

定义acl

[H3C]acl n 3000

[H3C-acl-adv-3000]rule permit ip destination 100.0.0.1 0 time-range worktimeam

[H3C-acl-adv-3000]rule permit ip destination 100.0.0.1 0 time-range worktimepm

[H3C-acl-adv-3000]rule deny ip time-range worktimeam

[H3C-acl-adv-3000]rule deny ip time-range worktimepm

端口配置,在内网口入方向配置防火墙

[H3C]int et0/1

[H3C-Ethernet0/1]firewall packet-filter 3000 inbound

2.3.1 配置推荐

对于最基本的应用,给出以下的配置模版,包括屏蔽了常见***和内外网访问控制。

内网口:

acl number 3101

rule 10 permit icmp icmp-type echo

rule 20 permit icmp icmp-type echo-reply

rule 30 permit icmp icmp-type ttl-exceeded

rule 40 deny icmp

rule 110 deny tcp destination-port eq 135

rule 120 deny udp destination-port eq 135

rule 130 deny udp destination-port eq netbios-ns

rule 140 deny udp destination-port eq netbios-dgm

rule 150 deny tcp destination-port eq 139

rule 160 deny udp destination-port eq netbios-ssn

rule 170 deny tcp destination-port eq 445

rule 180 deny udp destination-port eq 445

rule 190 deny udp destination-port eq 593

rule 200 deny tcp destination-port eq 593

rule 210 deny tcp destination-port eq 1433

rule 220 deny tcp destination-port eq 1434

rule 230 deny tcp destination-port eq 4444

rule 240 deny tcp destination-port eq 1025

rule 250 deny tcp destination-port eq 1068

rule 260 deny tcp destination-port eq 707

rule 270 deny tcp destination-port eq 5554

rule 280 deny tcp destination-port eq 9996

rule 2000 permit ip source 192.168.0.0 0.0.1.255

rule 3000 deny ip

#在内网接口下应用:

interface vlan-interface 1

ip address 192.168.0.1 255.255.254.0

firewall packet-filter 3101 inbound

外网口

acl number 3102

rule 10 permit icmp icmp-type echo

rule 20 permit icmp icmp-type echo-reply

rule 30 permit icmp icmp-type ttl-exceeded

rule 40 deny icmp

rule 110 deny tcp destination-port eq 135

rule 120 deny udp destination-port eq 135

rule 130 deny udp destination-port eq netbios-ns

rule 140 deny udp destination-port eq netbios-dgm

rule 150 deny tcp destination-port eq 139

rule 160 deny udp destination-port eq netbios-ssn

rule 170 deny tcp destination-port eq 445

rule 180 deny udp destination-port eq 445

rule 190 deny udp destination-port eq 593

rule 200 deny tcp destination-port eq 593

rule 210 deny tcp destination-port eq 1433

rule 220 deny tcp destination-port eq 1434

rule 230 deny tcp destination-port eq 4444

rule 240 deny tcp destination-port eq 1025

rule 250 deny tcp destination-port eq 1068

rule 260 deny tcp destination-port eq 707

rule 270 deny tcp destination-port eq 5554

rule 280 deny tcp destination-port eq 9996

rule 2000 permit ip destination 192.168.0.0 0.0.1.255

rule 2010 permit tcp destination-port eq 23

rule 3000 deny ip

#在WAN接口下应用:

interface ethernet 0/0

ip address 202.198.11.2 255.255.255.0

firewall packet-filter 3102 inbound

京公网安备 11010802041100号

京公网安备 11010802041100号