作者:Jackson-過時間 | 来源:互联网 | 2023-08-11 15:49

本文由编程笔记#小编为大家整理,主要介绍了iptables软防火墙相关的知识,希望对你有一定的参考价值。

1.匹配条件

£流入、流出接口(-i、-o)

£来源、目的地址(-s、-d)

£协议类型(-p)

£来源、目的端口(--sport、--dport)

按网络接口匹配

-i <匹配数据进入的网络接口>

例如:

-i eth0

匹配是否从网络接口eth0 进来

-i ppp0

匹配是否从网络接口ppp0 进来

-o 匹配数据流出的网络接口

例如:

-o eth0

-o ppp0

按来源目的地址匹配

-s <匹配来源地址>

可以是IP、NET、DOMAIN,也可空(任何地址)

例如:

-s 192.168.0.1 匹配来自192.168.0.1 的数据包

-s 192.168.1.0/24 匹配来自192.168.1.0/24 网络的数据包

-s 192.168.0.0/16 匹配来自192.168.0.0/16 网络的数据包

-d <匹配目的地址>

可以是IP、NET、DOMAIN,也可以空

例如:

-d 202.106.0.20 匹配去往202.106.0.20 的数据包

-d 202.106.0.0/16 匹配去往202.106.0.0/16 网络的数据包

-d www.abc.com 匹配去往域名www.abc.com 的数据包

按协议类型匹配

-p <匹配协议类型>

可以是TCP、UDP、ICMP 等,也可为空

例如:

-p tcp

-p udp

-p icmp --icmp-type 类型

ping: type 8 pong: type 0

端口匹配

-p udp --dport 53

匹配网络中目的端口是53 的UDP 协议数据包

地址匹配

-s 10.1.0.0/24 -d 172.17.0.0/16

匹配来自10.1.0.0/24 去往172.17.0.0/16 的所有数据包

端口和地址联合匹配

-s 192.168.0.1 -d www.abc.com -p tcp --dport 80

匹配来自192.168.0.1,去往www.abc.com 的80 端口的TCP 协议数据包

注意:

-sport、--dport 必须联合-p 使用,必须指明协议类型是什么

条件写的越多,匹配越细致,匹配范围越小

禁止所有INPUT

2.动作(处理方式)

£ ACCEPT

£ DROP

£ SNAT

£ DNAT

£ MASQUERADE

-j DNAT

-j DNAT --to IP[-IP][:端口-端口](nat 表的PREROUTING 链)

目的地址转换,DNAT 支持转换为单IP,也支持转换到IP 地址池

(一组连续的IP 地址)

例如:

iptables -t nat -A PREROUTING -i ppp0 -p tcp --dport 80 -j DNAT --to 192.168.0.1

把从ppp0 进来的要访问TCP/80 的数据包目的地址改为192.168.0.1

iptables -t nat -A PREROUTING -i ppp0 -p tcp --dport 81 -j DNAT --to 192.168.0.2:80

iptables -t nat -A PREROUTING -i ppp0 -p tcp --dport 80 -j DNAT --to 192.168.0.1-192.168.0.10

-j SNAT

-j SNAT --to IP[-IP][:端口-端口](nat 表的POSTROUTING 链)

源地址转换,SNAT 支持转换为单IP,也支持转换到IP 地址池

(一组连续的IP 地址)

例如:

iptables -t nat -A POSTROUTING -s 192.168.0.0/24 -j SNAT --to 1.1.1.1

将内网192.168.0.0/24 的原地址修改为1.1.1.1,用于NAT

iptables -t nat -A POSTROUTING -s 192.168.0.0/24 -j SNAT --to 1.1.1.1-1.1.1.10

同上,只不过修改成一个地址池里的IP

-j MASQUERADE

动态源地址转换(动态IP 的情况下使用)

例如:

iptables -t nat -A POSTROUTING -s 192.168.0.0/24 -j MASQUERADE

将源地址是192.168.0.0/24 的数据包进行地址伪装

3.附加模块

£按包状态匹配(state)

£按来源MAC 匹配(mac)

£按包速率匹配(limit)

£多端口匹配(multiport)

添加多端口和states参数的策略

-m state --state 状态

状态:NEW、RELATED、ESTABLISHED、INVALID

NEW:有别于tcp 的syn

ESTABLISHED:连接态

RELATED:衍生态,与conntrack 关联(FTP)

INVALID:不能被识别属于哪个连接或没有任何状态

例如:

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

state

-m state --state 状态

状态:NEW、RELATED、ESTABLISHED、INVALID

NEW:有别于tcp 的syn

ESTABLISHED:连接态

RELATED:衍生态,与conntrack 关联(FTP)

INVALID:不能被识别属于哪个连接或没有任何状态

例如:

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

mac

-m mac --mac-source MAC

匹配某个MAC 地址

例如:

iptables -A FORWARD -m mac --mac-source xx:xx:xx:xx:xx:xx -j DROP

阻断来自某MAC 地址的数据包,通过本机

注意:

报文经过路由后,数据包中原有的mac 信息会被替换,所以在路由

后的iptables 中使用mac 模块是没有意义的

multiport

-m multiport <--sports|--dports|--ports> 端口1[,端口2,..,端口n]

一次性匹配多个端口,可以区分源端口,目的端口或不指定端口

例如:

iptables -A INPUT -p tcp -m multiport --dports 21,22,25,80,110 -j ACCEPT

注意:

必须与-p 参数一起使用

4实例分析

£ 单服务器的防护

£ 如何做网关

£ 如何限制内网用户

£ 内网如何做对外服务器

£ 连接追踪模块

单服务器的防护

£弄清对外服务对象

£书写规则

网络接口lo 的处理

状态监测的处理

协议+ 端口的处理

实例:一个普通的web 服务器

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -p tcp -m multiport --dports 22,80 -j ACCEPT

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -P INPUT DROP

注意:确保规则顺序正确,弄清逻辑关系,学会时刻使用-vnL

如何做网关

£ 弄清网络拓扑

£ 本机上网

£ 设置nat

启用路由转发

地址伪装SNAT/MASQUERADE

实例:ADSL 拨号上网的拓扑

echo "1" > /proc/sys/net/ipv4/ip_forward

iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -o ppp0 -j MASQUERADE

如何限制内网用户

£ 过滤位置filer 表FORWARD 链

£ 匹配条件-s -d -p --s/dport

£ 处理动作ACCEPT DROP

实例:

iptables -A FORWARD -s 192.168.0.3 -j DROP

iptables -A FORWARD -m mac --mac-source 11:22:33:44:55:66 -j DROP

iptables -A FORWARD -d bbs.chinaunix.net -j DROP

内网如何做对外服务器

£ 服务协议(TCP/UDP)

£ 对外服务端口

£ 内部服务器私网IP

£ 内部真正服务端口

实例:

iptables -t nat -A PREROUTING -i ppp0 -p tcp --dport 80 -j DNAT --to 192.168.1.1

iptables -t nat -A PREROUTING -i ppp0 -p tcp --dport 81 -j DNAT --to 192.168.1.2:80

传统防火墙的做法

£只使用主动模式,打开TCP/20

£防火墙打开高范围端口

£配置FTP 服务,减小被动模式端口范围

5.网管策略

£怕什么

£能做什么

£让什么vs 不让什么

£三大“纪律”五项“注意”

£其他注意事项

必加项

echo "1" > /proc/sys/net/ipv4/ip_forward

echo "1" > /proc/sys/net/ipv4/tcp_synCOOKIEs

echo "1" > /proc/sys/net/ipv4/icmp_ignore_bogus_error_responses modprobe ip_nat_ftp

可选方案

堵:

iptables -A FORWARD -p tcp --dport xxx -j DROP

iptables -A FORWARD -p tcp --dport yyy:zzz -j DROP

通:

iptables -A FORWARD -p tcp --dport xxx -j ACCEPT

iptables -A FORWARD -p tcp --dport yyy:zzz -j ACCEPT

iptables -A FORWARD -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -P FORWARD DROP

三大“纪律”五项“注意”

£ 三大“纪律”——专表专用

filter

nat

mangle

£ 五项“注意”——注意数据包的走向

PREROUTING

INPUT

FORWARD

OUTPUT

POSTROUTING

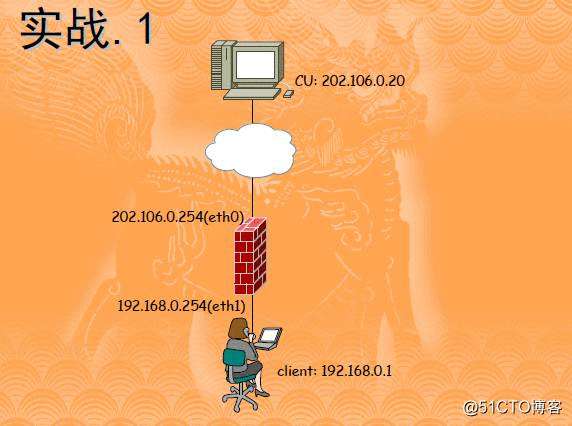

6.实战

实战.1-参考答案

CU:

ifconfig eth0 202.106.0.20 netmask 255.255.255.0

Client:

ifconfig eth0 192.168.0.1 netmask 255.255.255.0

route add default gw 192.168.0.254

Firewall:

ifconfig eth0 202.106.0.254 netmask 255.255.255.0

ifconfig eth1 192.168.0.254 netmask 255.255.255.0

service iptables stop

modprobe ip_nat_ftp

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -i eth1 -p tcp --dport 22 -j ACCEPT

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -P INPUT DROP

iptables -t nat -A POSTROUTING -s 192.168.0.0/24 –o eth0 -j SNAT --to 202.106.0.254

实战.2-参考答案

CU:

ifconfig eth0 202.106.0.20 netmask 255.255.255.0

Server:

ifconfig eth0 172.17.0.1 netmask 255.255.255.0

route add default gw 172.17.0.254

Client:

ifconfig eth0 192.168.0.1 netmask 255.255.255.0

route add default gw 192.168.0.254

Firewall:

ifconfig eth0 202.106.0.254 netmask 255.255.255.0

ifconfig eth1 192.168.0.254 netmask 255.255.255.0

ifconfig eth2 172.17.0.254 netmask 255.255.255.0

service iptables stop

modprobe ip_nat_ftp

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -i eth1 -p tcp --dport 22 -j ACCEPT

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -P INPUT DROP

iptables -t nat -A POSTROUTING -s 192.168.0.0/24 –o eth0 -j SNAT --to 202.106.0.254

iptables -t nat -A PREROUTING -d 202.106.0.254 -p tcp -dport 80 -j DNAT --to 172.17.0.1

iptables -A FORWARD -i eth2 -o eth1 -m state --state NEW -j DROP

实践2

[[email&#160;protected] ~]# iptables -t filter -P INPUT DROP

在filter 表的INPUT 链里追加一条规则(作为最后一条规则)匹配所有访问本机IP 的数据包,匹配到的丢弃

[[email&#160;protected] ~]# service iptables save

iptables: Saving firewall rules to /etc/sysconfig/iptables:[ OK ]

在INPUT最后添加策略

[[email&#160;protected] ~]# iptables -A INPUT -s 192.168.1.0/16 -p tcp --dport 8081 -j ACCEPT

[[email&#160;protected] ~]# service iptables save

iptables: Saving firewall rules to /etc/sysconfig/iptables:[ OK ]

在INPUTd第6条前添加策略

[[email&#160;protected] ~]# iptables -I INPUT 6 -p tcp--dport 8888 -j ACCEPT

[[email&#160;protected] ~]# service iptables save

iptables: Saving firewall rules to /etc/sysconfig/iptables:[ OK ]

[[email&#160;protected] ~]# iptables -I INPUT 7 -p tcp -m multiport --dport 110,465 -m state --state NEW -j ACCEPT

[[email&#160;protected] ~]# service iptables save

iptables: Saving firewall rules to /etc/sysconfig/iptables:[ OK ]

[[email&#160;protected] ~]# vim /etc/sysconfig/iptables

在防火墙上做ip转发

net.ipv4.ip_forward = 1

sysctl -p

做DNAT转发:

iptables -t nat -A PREROUTING -i ens33 -d 172.16.0.1 -p tcp --dport 80 -j DNAT --to-destination 192.168.0.10:80

所有的iptables修改需要保存 :

service iptables save

SNAT

iptables -t nat -A POSTROUTING -s 192.168.157.0/24 -o ens37 -j SNAT --to-source 192.168.237.144

-s 指定内网ip网段

-o 指定路由器外网网卡

--to-source 指定路由器外网网卡ip

清除client和server主机的防火墙策略

iptables -F

iptables -F -t nat

service iptables save

systemctl restart iptables

部分资源来源www.linuxdc.com