作者:JQLNo1xinfinite | 来源:互联网 | 2023-06-30 12:58

拉开“实战”序幕某能源头部企业高墙后“攻防不对称”的困境与需求某能源头部企业组织架构复杂、互联网出口数量众多。作为数字化转型的开路先锋,该企业极早步入信息化建设,但随着APT攻击(如利用0Day漏洞

拉开“实战”序幕

某能源头部企业

高墙后“攻防不对称”的困境与需求

某能源头部企业组织架构复杂、互联网出口数量众多。作为数字化转型的开路先锋,该企业极早步入信息化建设,但随着APT攻击(如利用0Day漏洞、勒索病毒等)的侵蚀与不断演进,在与躲在阴暗角落里的攻击者博弈过程中,以边界防护为主的安全体系逐渐处于下风。该企业意识到,攻暗守明的形势下,仅凭被动防御已然力所不及,亟需将主动防御能力纳入当下安全建设中,并全力破解下述面临难题:

如何实现全面的入侵监控

视角盲区下的“漏网之鱼”

业务体系庞大,服务系统面临大量互联网攻击。此外,不同内部网络分散的省公司在跨区域数据交互时,遭遇的恶意攻击等异常行为也无法得到及时有效的监控与告警,难以保障业务安全。

面对新型攻击的“乏力感”

陷入僵局的防守被动局面

日趋复杂的网络攻击手段层出不穷,加之攻暗守明的对抗趋势,客户当前传统防御方式缺少诱捕、牵引攻击流量和溯源反制等主动对抗能力,疲于应对灵活多变的0Day、钓鱼等新型网络攻击,致使该客户在攻防博弈中处于不利局面。

流量中混杂的“无效”信息

力求可靠情报赋能

能源多方网络互联的复杂环境下,电力信息系统数据交互频繁,客户要求高价值情报信息可实现多方安全设备联动共享,既可以在企业日常安全防御中持续发挥作用,又能有效赋能常态化的攻防演习等重大安全保障活动。

面对肆无忌惮的攻击时

如何为庙堂之高和江湖之远无处不至的企业业务

打造一个无后顾之忧的安全护盾呢?

与其被动防御,不如主动出击!

将计就计,巧布局中局

奇怪的知识又增加了

将计就计,诱敌深入,只待收网

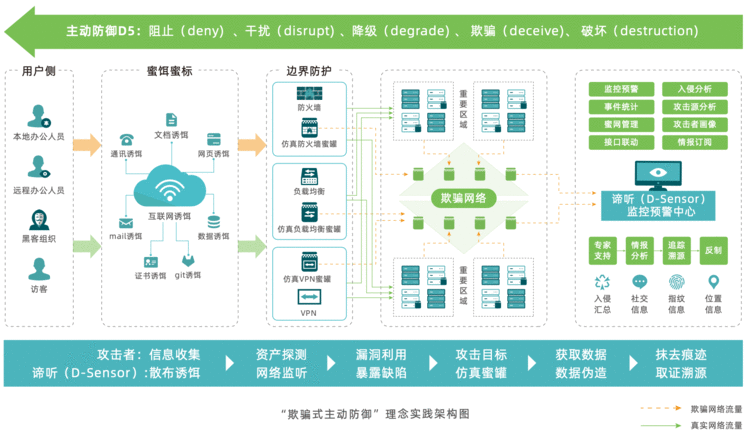

长亭基于“欺骗式主动防御”理念,遵循经典的主动防御D5模型,采用阻断、干扰、降级、欺骗和破坏5个处置思路,将欺骗伪装技术固化到该企业网络安全防御体系。采用旁路部署方式,在内网部署谛听(D-Sensor)伪装欺骗系统,实现对东西向流量的全面动态监听。围绕电力交易、结算等业务持续开放的特点,精心设计和部署具有不同“脆弱点”的伪装环境,利用虚拟化伪装技术混淆攻击者视线,延缓攻击进程,间接保护真实资产,并自动化记录攻击者全部入侵过程,对攻击者进行有效溯源取证。同时通过Syslog、API接口实现与WAF、漏扫、HIDS等安全设备全面联动,为溯源反制措施提供精准情报。

十面埋伏,顺藤摸瓜

运筹帷幄,针锋相对之际,给攻击者迎头痛击

/计谋宝典合集/

围绕客户内网复杂的网络架构以及庞大的业务特点,在内网重点区域分散部署谛听(D-Sensor)诱捕节点,对内生网络异常行为进行实时动态监控告警。并通过铺设虚实结合的伪装欺骗网络,精准捕获利用0Day、社工等手段突破进内网的攻击行为,从而实现快速感知威胁、延缓攻击、保护真实业务资产安全。

本次项目建设过程中长亭科技基于攻击者视角将客户端反制、控件反制、漏洞反制等新型溯源反制技术研究成果与谛听(D-Sensor)诱饵生成、诱饵追踪功能搭配使用。根据客户对外服务系统的业务场景、交互逻辑,制定不同场景的诱捕方案,诱导攻击者对仿真环境主动释放攻击载荷,提供先攻击者一步的积极防御手段,以强化主动防御体系。

在国家级攻防演习、内部攻防对抗、重大活动保障期间,提高攻击行为实时告警能力的同时降低误报率,精准获取攻击者设备指纹、社交信息、位置信息等,帮助客户成功溯源到多名攻击者身份信息,防守得分显著

依托开放接口实现与WAF、漏扫等安全设备全面联动。通过在Web应用防火墙中配置防护站点的自定义拦截与重定向策略,将预设的蜜罐信息响应给攻击者,实现攻击流量牵引和攻击者信息动态溯源的联动场景;当谛听触发入侵告警时,将入侵者IP主动推送至漏洞扫描系统,推动漏扫系统生成扫描任务对入侵IP进行反向扫描探测,达到反向渗透攻击者的目的。

蜜罐系统与多种安全设备的联防联控,实现大量高价值情报信息的及时共享,打造主动+被动相结合的联动防护体系,全面提升防御能力。

谛听(D-Sensor)已覆盖该企业约8成省级公司,在庞杂的业务体系背景下,建立有效的检测、分析和反制的主动防御体系。通过不同种类的业务仿真蜜罐迷惑攻击者,并诱导其对仿真环境主动释放攻击载荷,提供先攻击者一步的积极防御手段,全方位改善该企业攻守力量的不对称性,弥补传统被动防御的不足,持续保障电力业务系统的安全稳定运行。