作者:王者灬旋律 | 来源:互联网 | 2023-10-12 14:34

北京时间2020年7月19日,有一批用户开始在Twitter上发布消息,猜测阿根廷最大的电话公司已被勒索软件入侵。紧接着,加密货币分析师Alex Krüger发推证明此事为真。

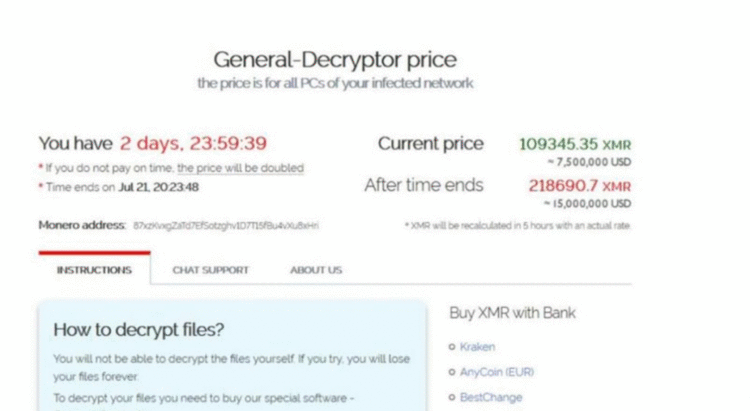

用一句话概述此事就是:阿根廷电信(或者你可以想象成阿根廷的“移动”)被黑并遭勒索。2天内不交齐750万美元的门罗币,赎金将翻倍。

事件背景

Sociedad Licenciatario Norte S.A,又称为“Telecom SA”,是阿根廷最大的电话服务公司。

此次事件,勒索软件针对性地攻击了工作人员计算机上的OneDrive和Office365等Windows硬件,用户的座机、手机及互联网服务并未受到影响。

在确认勒索软件对公司进行攻击之前,部分员工发现公司的虚拟专用网络无法访问,且其用于访问Personal,Arnet,Telecom和Fibertel数据库的Siebel系统运行失常。

根据这一情况,有猜测认为当时的黑客攻击可能已经通过电子邮件作为附件传输给了某位员工。Telecom技术团队立即建议运营商与服务器断开连接,不要打开任何此类文件或电子邮件。

据黑客称,目前所有被攻击的文件都已被攻击者用代码锁定,Telecom公司必须用门罗币支付高达750万美元的赎金,而如果在48小时之内黑客未收到赎金,则赎金将增加一倍达到1500万美元。

勒索事件分析

勒索事件发生后,有分析称攻击来自于REvil勒索软件。

REvil勒索软件,也称为Sodinokibi。今年上半年,仅仅是REvil导致的勒索事件就将近十起,其威胁曝光数十位全球大牌音乐和电影明星(包括Lady Gaga、Elton John、Robert DeNiro和麦当娜)的法律事务信息,甚至发布声明,如勒索金额未满足他们的条件,他们将曝光特朗普的丑闻。该组织因实施类似的勒索软件攻击而成为网络安全的焦点。

更有交易所Travelex透露在2020年1月11日其遭受REvil勒索软件攻击后,向黑客支付了近230万美元的比特币。

截止到目前,Telecom接近18000台计算机被黑客攻击。尽管目前没有证据表明Telecom受勒索事件是由REvil造成的,但是人们仍旧将最大嫌疑锁定在REvil软件上。

该截图显示的是从Telecom官方发送给其员工,并提出了其员工必须遵循的一些建议和要求,从而克服这次勒索软件攻击。

讽刺的是,攻击者甚至直接放了一个购买Monero来支付赎金的网站链接。

某安全公司CEO猜测,这次黑客可能还有另一个动机,就是他们可能已经拥有门罗币,并希望这次的袭击可以使得价格上涨,然后以更好的价格出售。因为这次勒索索要的750万美元门罗币有些不合常理,直接要其他币种不好吗?正是因为750万美金的门罗币要占每日交易量的13%,因此此举十分可能对门罗币的价格产生重大影响。

安全建议

近年来,危害最大的网络安全威胁从攻击次数最多的勒索软件和加密挖矿,到破坏最大的网络钓鱼攻击,每一个安全事件都在警示着安全的重要性。不管是针对员工的网络钓鱼攻击还是利用不安全的RDP(Remote Desktop Protocol,远程桌面协议)进行强行勒索,勒索软件都十分有效。

据初步估计,这次黑客袭击影响了至少18,000个团队的日常运营。虽然数字庞大,但是大型企业尚且支撑得住。而中小型企业就不一样了,在安全预算和技能方面的条件不足,更有可能成为勒索软件的主要目标。而且一经勒索,很可能拖垮整个企业。

员工缺乏的安全习惯(包括重复使用和共享密码,点击不明邮件的链接或附件,以及使用电脑应用的盗版),均会造成极大的安全隐患。因此个人和企业机构需要采取合理的安全手段,对员工进行相关的安全培训,从而提升网络弹性安全防护能力。