本文经《邮电设计技术》授权发布

如需要转载,请联系《邮电设计技术》获取授权

邮电设计技术公众号:

ydsjjs,欢迎关注!

摘要:5G网络一大特点就是需要承载更多的行业用户,为其提供差异化的网络体验,满足其各自不同的需求。5G网络差异化主要有3种解决方案,基于PCC的QoS方案、基于DNN的方案以及基于切片的方案。从3种方案能提供的差异化QoS能力、差异化网元功能(主要指UPF)、网络隔离可靠程度、网络运维难度等方面进行对比,为后续方案的实际应用提供参考。1

前言随着网络的不断演进,以及各行业数字化转型的需求,5G网络需要承载更多行业差异化的需求,通过策略控制为不同的用户提供差异化的体验已经成为网络的基础需求。而随着策略控制技术的发展,出现了多种提供网络差异化的实现方案,本文将着重分析各种网络差异化方案的区别及特点,针对不同应用场景给出使用建议。2

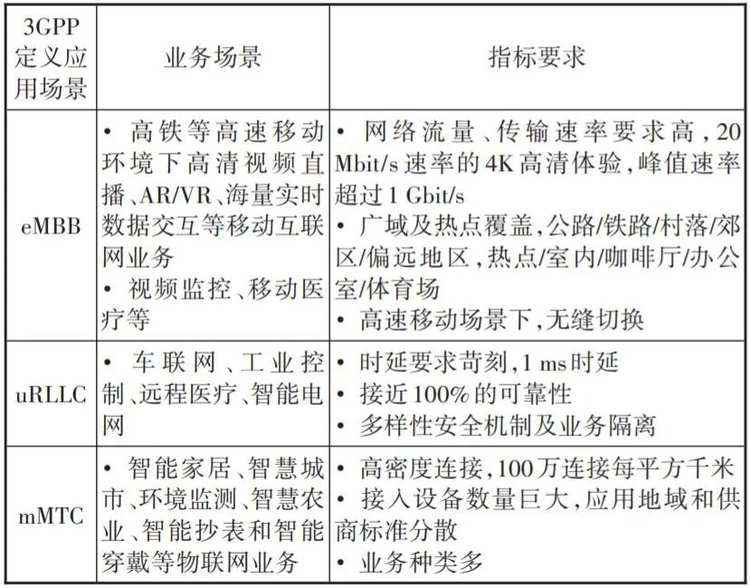

5G网络差异化需求分析目前,大量行业客户主要关心的网络差异化主要体现在网络质量、网络安全,以及网络管理等方面。3GPP根据不同的网络指标要求,定义了5G三大应用场景。表1给出了标准定义的5G三大应用场景的举例和具体指标要求。

表1 5G三大应用场景举例及指标要求

具体的网络带宽、时延、抖动等指标要求,可以通过3GPP的QoS参数来体现。5G网络QoS参数主要包括:

- 5QI: 用于控制QoS流转发处理的一个标量,5QI具体规定了不同QoS流的资源类型(GBR,延迟关键GBR或非GBR),优先级,分组延迟预算,分组错误率,平均窗口, 最大数据突发量(仅限延迟关键GBR 资源类型)。

- ARP:QoS参数ARP 包含有关优先级,抢占能力和抢占漏洞的信息。优先级定义资源请求的相对重要性。这允许在资源限制的情况下(通常用于GBR 流量的准入控制)决定是否可以接受新的QoS 流或者是否需要拒绝新的QoS 流。它还可以用于决定在资源限制期间要抢占哪个现有QoS 流。

- RQA:反射QoS属性(RQA)是可选参数,其指示在该QoS 流上承载的某些业务(不一定全部)受到反射QoS 的影响。

- 流比特率:仅对于GBR QoS 流,5G QoS 配置文件还包括以下QoS 参数:保证流量比特率(GFBR);最大流比特率(MFBR)。GFBR表示由网络保证在平均时间窗口上向QoS 流提供的比特率。MFBR将比特率限制为QoS 流所期望的最高比特率。

- 汇总比特率:每会话聚合最大比特率(Session-AMBR)。Session-AMBR 限制了可以预期在特定PDU 会话的所有非GBR QoS流中提供的聚合比特率。每UE 聚合最大比特率(UE-AMBR),UE-AMBR 限制了该UE 的所有非GBR QoS 流中提供的聚合比特率。

- 默认值:对于每个PDU 会话设置,SMF 都会从UDM 中检索签约用户的Session-AMBR值以及默认的5QI 和ARP。

最大丢包率:最大分组丢失率(UL,DL)指示在上行链路和下行链路方向上可以容忍的QoS 流的丢失分组的最大速率.

3

5G差异化实现方案分析3.1 基于PCC架构的差异化QoS实现方案

3GPP最早在R7版本中定义了PCC架构用来实现基于流的策略控制和计费控制。随着网络的不断演进、策略控制技术不断增强,PCF不仅可以为用户提供QoS策略控制,还可以下发切片信息等其它参数、辅助完成网络切片选择等多种功能。本节重点分析基于PCC的差异化QoS实现方案。

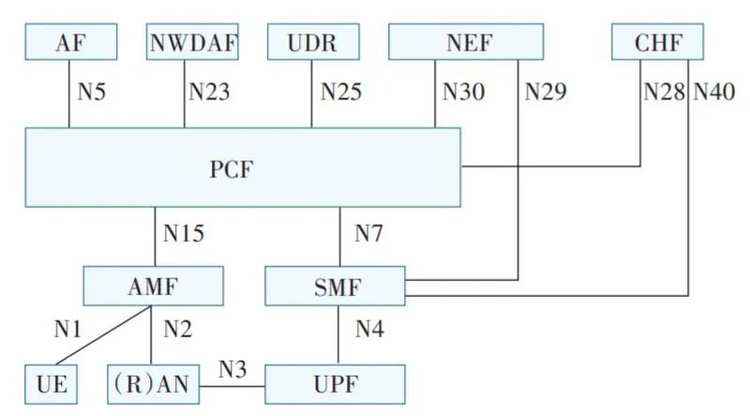

图1 5GPCC网络架构图

如图1所示,PCC架构的核心控制网元是PCF,PCF负责各类策略的生成及下发,而AMF、SMF负责将用户的签约信息,以及网络、UE的实时状态上报给PCF,PCF会综合AMF、SMF上报的信息及运营商策略下发最终的策略。

基于PCC架构,可以提供如下几个级别的QoS控制。

- 业务数据流级别/应用级别的QoS控制,允许PCC架构为SMF提供为每个特定业务数据流(由IP五元组标识)/应用(由7层应用ID标识)的QoS。PCF可以基于QoS签约信息以及本地配置的针对业务或者针对用户的策略配置,派生出某一业务数据流/七层应用的授权QoS。

- QoS流级别的QoS控制,一个QoS流对应一组5QI和ARP的值,PCF还可以针对不同的QoS流下发相应的授权QoS,来实现QoS流级别的控制。

- Session-AMBR的控制,PCF会向SMF下发每个会话的默认值,包括针对PDU会话的授权的Session-AMBR和默认的5QI/ARP。

UE-AMBR的控制,AMF会将用户在UDM中签约的UE-AMBR上报给PCF,PCF会根据运营商策略等其它信息,调整签约的UE-AMBR,再将修改后的UE-AMBR信息下发给AMF,进而下发给(R)AN实施UE-AMBR的控制。

3.2 基于切片的差异化实现方案3GPP在5G时代,引入了网络切片的概念,简单来讲,就是将5G网络切出多张虚拟网络,从而支持更多业务。网络切片的优势在于其能让运营商自己选择每个切片所需的特性,例如低延迟、高吞吐量、连接密度、频谱效率、流量容量和网络效率,也就是说每个切片都可以提供一张QoS完全不同的虚拟网络。同时还可以提供单独的对于UE的认证授权和对于该切片网络的运营、管理。

5G网络通过S-NSSAI来标识网络切片,标准中定义的基本切片类型包括eMBB、URLLC、MIoT、V2X 4类,但运营商还可以根据需求定义更多的非标切片类型来标识不同的QoS要求、客户需求的网络。UE在建立会话的过程中,选择不同的S-NSSAI,就可以将不同的会话对应到不同的网络切片所定义的QoS中。注册流程中,终端向网络提供希望接入的网络切片信息,网络根据签约、配置等信息决定最终允许用户接入的网络切片。PDU会话建立的时候,网络根据终端请求的网络切片信息,选择切片内的网元为其服务。也就是说,不同的切片可以选择不同的网络路由、不同的虚拟网元,从而提供有特色的网元功能。比如5G网络中的UPF,对于时延要求比较敏感的URLLC切片,可能会选择位于边缘的UPF缩短时延。而MIoT切片可能会选择专门针对物联网的UPF,提供一些附加的设备认证等功能。

3.3 基于DNN的差异化实现方案

相同用户,基于不同的DNN,同样可以建立不同的会话,比如运营商通常会为IMS业务单独设置一个DNN,来满足IMS业务的差异化需求。不同的会话,意味着可以使用不同的默认值(包括签约的该会话的Session-AMBR 值以及默认的5QI和ARP)。

同时,不同的DNN也意味着可以选择不同的UPF,这点与切片较为类似,通过不同的UPF,可以在一定程度上提供不同的功能及业务体验。

3.4 方案对比分析

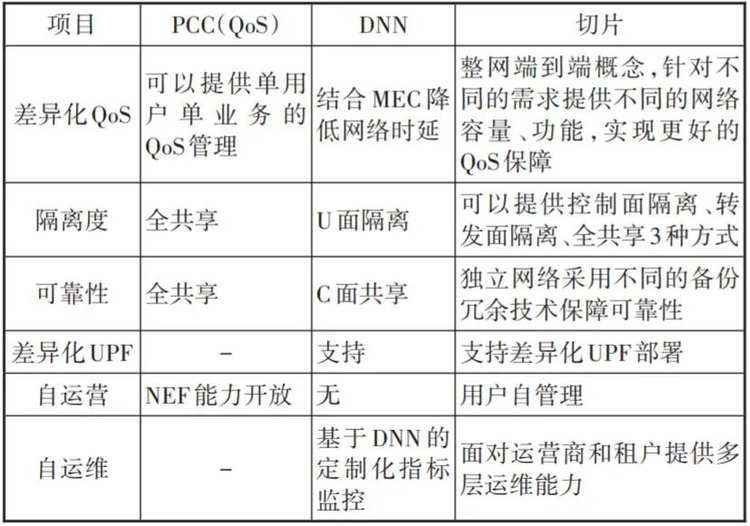

上面介绍的5G网络中3种提供网络差异化的解决方案,因实现原理不同,能提供的差异化能力也各有侧重,表2从3种方案能提供的差异化QoS、差异化网元功能(主要指UPF)、网络隔离可靠程度、网络运维难度等方面进行对比,为后续方案选择提供参考。

表2 网络差异化实现方案对比

通过上述对比,可以看出:

- 基于PCC的QoS方案,主要是为不同用户或同一用户的不同业务提供差异化服务,本质上是定义优先级抢占资源,无法提供确切的保障;即便GBR业务,在网络极度拥塞的情况下,也是无法保障业务体验的。

- 基于DNN的解决方案主要是将会话分流到不同的SMF/UPF,核心网侧独有的概念,无法做到保障、端到端隔离、提供有限的运营和运维能力。

为特定的业务、特定的用户群体创建一个端到端的专用网络保障用户体验、完全隔离,可叠加QoS和DNN能力。

4

5G网络差异化方案应用建议综上所述,针对5G网络差异化解决方案给出应用建议如下。

- 对于2C网络,考虑到个体用户差异化需求,建议使用PCC针对单个用户进行灵活的QoS调度。

- 对于2B用户,可以根据其对于安全隔离性的需求,考虑采用不同的切片方式,提供更好的安全性和稳定性。由PCF先为其选择网络切片,再根据具体需求,考虑叠加PCC的QoS策略或者静态配置部分简易策略满足其内部个体用户的差异化需求。

部分行业应用,仅有简单的路由需求或者用户面隔离需求,可以采用DNN方案。

▍参考文献:[1]. 3GPP TS23.501 SystemArchitecture for the 5G System[2]. 3GPP TS23.503 Policy andcharging control framework for the 5G System (5GS)[3]. 3GPP TS23.502 Procedures forthe 5G System[4]. 3GPP TS23.203 Policy andcharging control architecture[5]. 李一,刘光海,李菲,等. 5G NSA 网络端到端差异化QoS 策略研究[J]. 邮电设计技术,2020(3):75-79.[6]. 夏洪伟,尹霞,邓巍. 5G 网络切片技术研究[J]. 邮电设计技术,2020(3):54-59.

▍作者简介:陈婉珺,毕业于华中科技大学,高级工程师,硕士,主要从事移动网络核心网等新技术研究工作;常培,毕业于北京邮电大学,高级工程师,硕士,主要从事运营商IT规划、解决方案的工作;马瑞涛,毕业于北京邮电大学,高级工程师,硕士,主要从事移动核心网、IMS和物联网等网络总体架构研究及新技术跟踪研究工作。