跨站点请求伪造(CSRF)是一种恶意站点向用户当前登录的易受攻击的站点发送请求的攻击方式。

以下是CSRF攻击的示例(必须具备的条件):

- 用户使用表单验证登录 www.example.com。

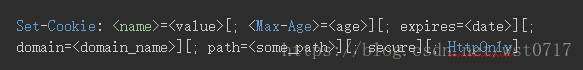

- 服务器验证用户,响应(Response)包含了一个认证COOKIE。

-

用户没有注销,然后访问了恶意网站。此恶意网站包含以下HTML表单:

1 <h1>You Are a Winner!h1>

2 <form action&#61;"http://example.com/api/account" method&#61;"post">

3 <input type&#61;"hidden" name&#61;"Transaction" value&#61;"withdraw" />

4 <input type&#61;"hidden" name&#61;"Amount" value&#61;"1000000" />

5 <input type&#61;"submit" value&#61;"Click Me"/>

6 form>请注意&#xff0c;表单的Action是Post到易受攻击的网站&#xff0c;而不是恶意网站。这是CSRF的“跨站点”部分。

- 用户点击提交按钮。浏览器请求包含身份验证COOKIE。

- 请求在具有用户身份验证上下文的服务器上运行&#xff0c;并且可以做任何经过身份验证的用户才能被允许做的操作。

虽然此示例需要用户主动单击表单按钮&#xff0c;但是恶意页面可以轻松运行自动提交表单的脚本。此外&#xff0c;使用SSL不能阻止CSRF攻击&#xff0c;因为恶意站点也可以发送“https&#xff1a;//”请求。

通常&#xff0c;针对使用COOKIE进行身份验证的网站可能会发生CSRF攻击&#xff0c;因为浏览器会将所有相关的COOKIE发送到目标网站。然而&#xff0c;CSRF攻击并不仅限于利用COOKIE。例如&#xff0c;Basic和Digest身份验证也很脆弱。用户使用“Basic”或“Digest”身份验证登录后&#xff0c;浏览器会自动发送凭证直到会话结束。

防伪令牌(Anti-Forgery Tokens)

为了帮助防止CSRF攻击&#xff0c;ASP.NET MVC使用防伪令牌&#xff08;Anti-Forgery Tokens&#xff09;&#xff0c;也称为请求验证令牌。

- 客户端请求包含表单的HTML页面。

- 服务器在响应中包含两个令牌。一个令牌作为一个COOKIE发送。另一个放置在隐藏的表单字段中。令牌随机生成&#xff0c;使攻击者无法猜测令牌值。

- 当客户端提交表单时&#xff0c;它必须将两个令牌发送回服务器。客户端将COOKIE令牌作为COOKIE发送&#xff0c;并在表单数据中发送表单令牌。&#xff08;浏览器客户端在用户提交表单时自动执行此操作。&#xff09;

- 如果请求不包含这两个令牌&#xff0c;则服务器不允许该请求。

以下是具有隐藏表单令牌的HTML表单的示例&#xff1a;

<form action&#61;"/Home/Test" method&#61;"post"><input name&#61;"__RequestVerificationToken" type&#61;"hidden" value&#61;"6fGBtLZmVBZ59oUad1Fr33BuPxANKY9q3Srr5y[...]" /> <input type&#61;"submit" value&#61;"Submit" />

form>

防伪令牌的工作原理是恶意页面无法读取用户的令牌&#xff0c;因为有同源策略。&#xff08;同源策略可以防止两个不同站点上托管的文件访问对方的内容&#xff0c;所以在前面的例子中&#xff0c;恶意页面可以发送请求到example.com&#xff0c;但不能读取响应。&#xff09;

为了防止CSRF攻击&#xff0c;任何在用户登录后浏览器默认发送凭据的身份验证协议都应使用防伪令牌。包括基于COOKIE的身份验证协议&#xff0c;如表单身份验证以及Basic和 Digest&#xff08;摘要&#xff09;身份验证等协议。

您应该对任何非安全方法&#xff08;POST&#xff0c;PUT&#xff0c;DELETE&#xff09;要求防伪令牌。另外&#xff0c;确保安全的方法&#xff08;GET&#xff0c;HEAD&#xff09;没有任何副作用。此外&#xff0c;如果您启用跨域支持&#xff08;如CORS或JSONP&#xff09;&#xff0c;则甚至安全的方法&#xff08;如GET&#xff09;也可能容易受到CSRF攻击的攻击&#xff0c;从而允许攻击者读取潜在的敏感数据。

ASP.NET MVC中的防伪令牌

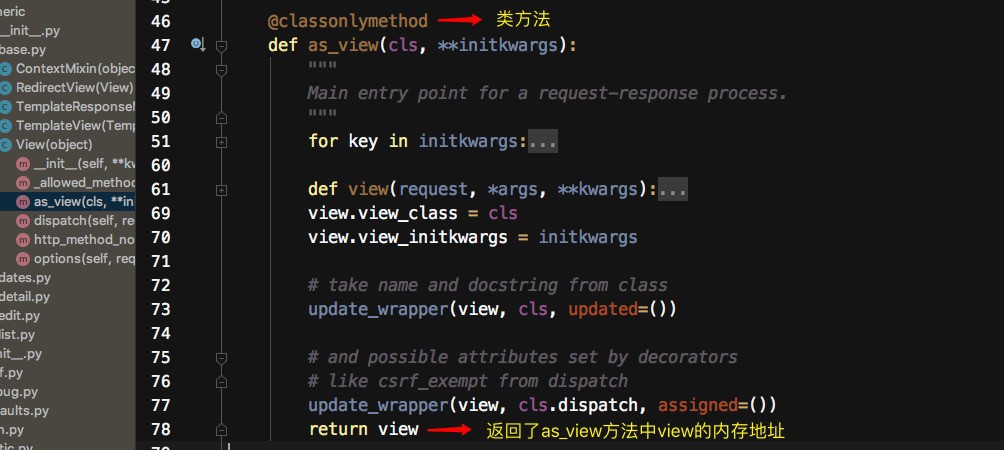

要将防伪令牌添加到Razor页面&#xff0c;请使用HtmlHelper.AntiForgeryToken帮助方法&#xff1a;

&#64;using (Html.BeginForm("Manage", "Account")) {&#64;Html.AntiForgeryToken()

}

此方法添加隐藏表单字段&#xff0c;并设置COOKIE令牌。

Anti-CSRF 和 AJAX

表单令牌可能是AJAX请求的一个问题&#xff0c;因为AJAX请求可能会发送JSON数据&#xff0c;而不是HTML表单数据。一个解决方案是将Token发送到自定义HTTP标头。以下代码使用Razor语法生成令牌&#xff0c;然后将令牌添加到AJAX请求。令牌通过调用AntiForgery.GetTokens在服务器端生成。

处理请求时&#xff0c;从请求头中提取令牌。然后调用AntiForgery.Validate方法来验证令牌。如果令牌无效&#xff0c;该验证方法将引发异常。

void ValidateRequestHeader(HttpRequestMessage request)

{string COOKIEToken &#61; "";string formToken &#61; "";IEnumerable<string> tokenHeaders;if (request.Headers.TryGetValues("RequestVerificationToken", out tokenHeaders)){string[] tokens &#61; tokenHeaders.First().Split(&#39;:&#39;);if (tokens.Length &#61;&#61; 2){COOKIEToken &#61; tokens[0].Trim();formToken &#61; tokens[1].Trim();}}AntiForgery.Validate(COOKIEToken, formToken);

}

京公网安备 11010802041100号

京公网安备 11010802041100号