作者:pz51747pz你 | 来源:互联网 | 2023-10-16 11:01

实验2:OpenvSwitch虚拟交换机实践一、实验目的能够对OpenvSwitch进行基本操作;能够通过命令行终端使用OVS命令操作OpenvSwitch交换机,管理流表;能够通

实验2:Open vSwitch虚拟交换机实践

一、实验目的

- 能够对Open vSwitch进行基本操作;

- 能够通过命令行终端使用OVS命令操作Open vSwitch交换机,管理流表;

- 能够通过Mininet的Python代码运行OVS命令,控制网络拓扑中的Open vSwitch交换机

二、实验环境

Ubuntu 20.04 Desktop amd64

三、实验要求

(一)基本要求

- ovs-vsctl基础操作实践:创建OVS交换机,以ovs-xxxxxxxxx命名,其中xxxxxxxxx为本人学号。在创建的交换机上增加端口p0和p1,设置p0的端口号为100,p1的端口号为101,类型均为internal;为了避免网络接口上的地址和本机已有网络地址冲突,需要创建虚拟网络空间(参考命令netns)ns0和ns1,分别将p0和p1移入,并分别配置p0和p1端口的ip地址为190.168.1.100、192.168.1.101,子网掩码为255.255.255.0;最后测试p0和p1的连通性。

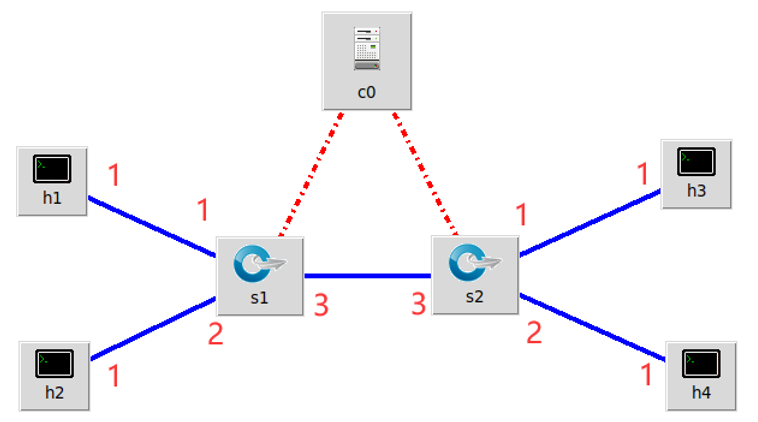

- 使用Mininet搭建的SDN拓扑,如下图所示,要求支持OpenFlow 1.3协议,主机名、交换机名以及端口对应正确。

- 通过命令行终端输入“ovs-ofctl”命令,直接在s1和s2上添加流表,划分出所要求的VLAN。

- 主机连通性要求:

(二)进阶要求

阅读SDNLAB实验使用Mininet,编写Python代码,生成(一)中的SDN拓扑,并在代码中直接使用OVS命令,做到可以直接运行Python程序完成和(一)相同的VLAN划分。

(三)实验报告

- 请用Markdown排版;

- 基础要求提交

a) /home/用户名/学号/lab2/目录下执行ovs-vsctl show命令、以及p0和p1连通性测试的执行结果截图;

b) /home/用户名/学号/lab2/目录下开启Mininet CLI并执行pingall命令的截图、上述目录下查看OVS流表的命令结果截图,wireshark抓包截图,其余文字请勿赘述,否则扣分;

- 进阶要求为选做,有完成的同学请提交代码和执行结果截图,有完成比未完成的上机分数更高。

- 个人总结,包括但不限于实验难度、实验过程遇到的困难及解决办法,个人感想,不少于200字。

本次实验是sdn的第二次实验,在本次实验中我学会了通过命令行终端使用ovs命令操作交换机管理流表,本次实验拓扑比较复杂,过程中碰到问题较多需要耐心,在通过同学帮助和网上查找资料下得到了问题的解决,并从中学会了不单单是实验中出现的各种问题.本次实验学习了Open vSwitch虚拟交换机的相关知识与概念。通过ovs-ofctl等指令实现OVS交换机的创建等操作。加深了我对于Open vSwitch的了解。

实验3:OpenFlow协议分析实践

一、实验目的

- 能够运用 wireshark 对 OpenFlow 协议数据交互过程进行抓包;

- 能够借助包解析工具,分析与解释 OpenFlow协议的数据包交互过程与机制。

二、实验环境

Ubuntu 20.04 Desktop amd64

三、实验要求

(一)基本要求

- 搭建下图所示拓扑,完成相关 IP 配置,并实现主机与主机之间的 IP 通信。用抓包软件获取控制器与交换机之间的通信数据。

主机 |

IP地址 |

|---|

h1 |

192.168.0.101/24 |

h2 |

192.168.0.102/24 |

h3 |

192.168.0.103/24 |

h4 |

192.168.0.104/24 |

- 查看抓包结果,分析OpenFlow协议中交换机与控制器的消息交互过程,画出相关交互图或流程图。

- 回答问题:交换机与控制器建立通信时是使用TCP协议还是UDP协议?

(二)进阶要求

将抓包基础要求第2步的抓包结果对照OpenFlow源码,了解OpenFlow主要消息类型对应的数据结构定义。

(三)实验报告

- 请用Markdown排版;

- 基础要求只需要提交导入到/home/用户名/学号/lab3/目录下的拓扑文件,wireshark抓包的结果截图和对应的文字说明;

(1)hello

控制器6633端口(我最高能支持OpenFlow 1.0) ---> 交换机53500端口

- 进阶要求为选做,有完成的同学请提交相关截图对应的OpenFlow代码,加以注释说明,有完成比未完成的上机分数更高。

- 个人总结,包括但不限于实验难度、实验过程遇到的困难及解决办法,个人感想,不少于200字。

本次实验使我能够运用 wireshark 对 OpenFlow 协议数据交互过程进行抓包;能够借助包解析工具,分析与解释 OpenFlow协议的数据包交互过程与机制。在实验过程中,要注意的是需要先开启抓包后再进行创建拓扑,避免出现遗漏。需要提前sudo mn -c ,再进去就能找到了现在已经已经熟练掌握运用 wireshark 对 OpenFlow 协议数据交互过程进行抓包,通过本次实验发现自己的理论知识还有很大的缺陷,接下来不仅要提升上机操作能力,理论知识也要跟上。