作者:滴答滴答箫雨伞_335 | 来源:互联网 | 2024-11-30 18:44

前言

本文针对初学者,提供了一个详细的CrackMe逆向分析教程,帮助理解基本的逆向技术和工具使用方法。

1. 破解过程

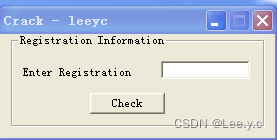

1.1 运行程序,初步观察结构

首先启动目标程序,通过界面和功能初步了解程序的基本操作流程和功能布局。

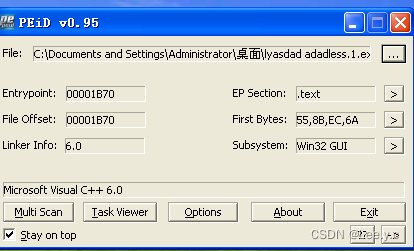

1.2 使用PEiD分析PE文件结构

利用PEiD工具对目标程序进行分析,确认该程序未经过任何混淆或加壳处理,便于进一步的逆向分析。

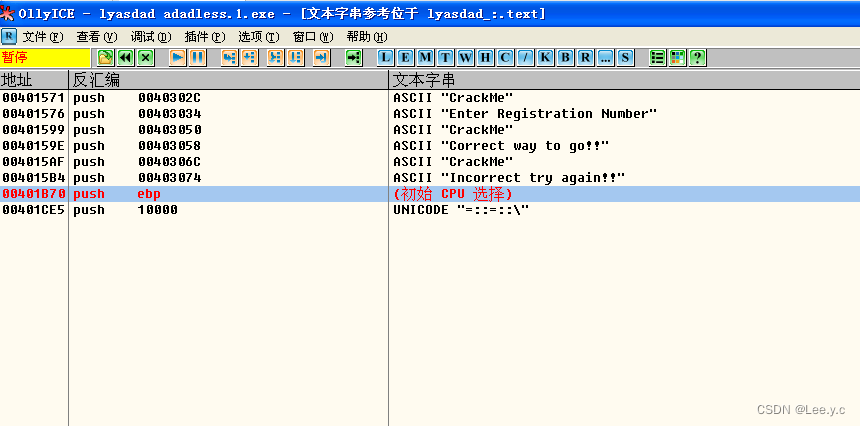

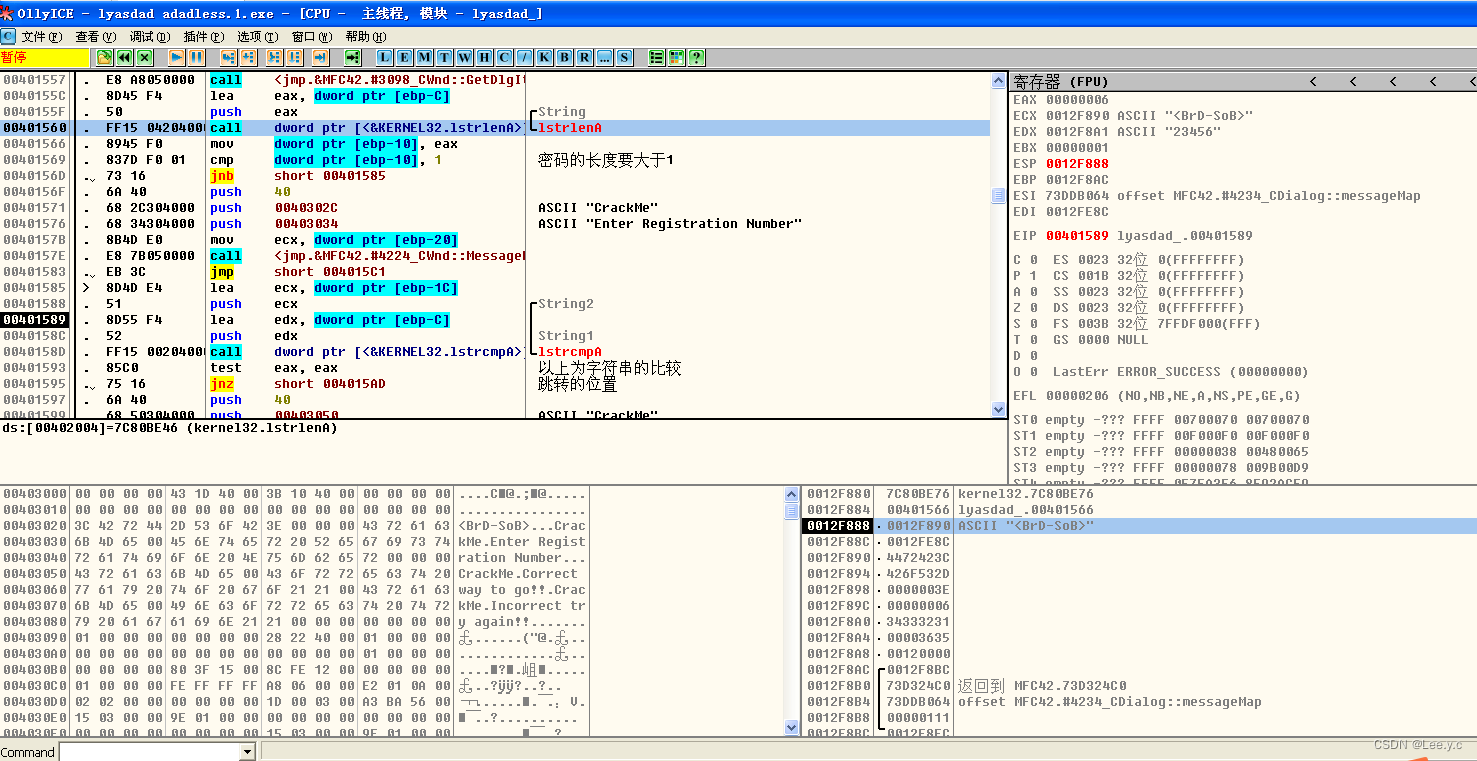

1.3 使用OllyDbg动态分析程序运行过程

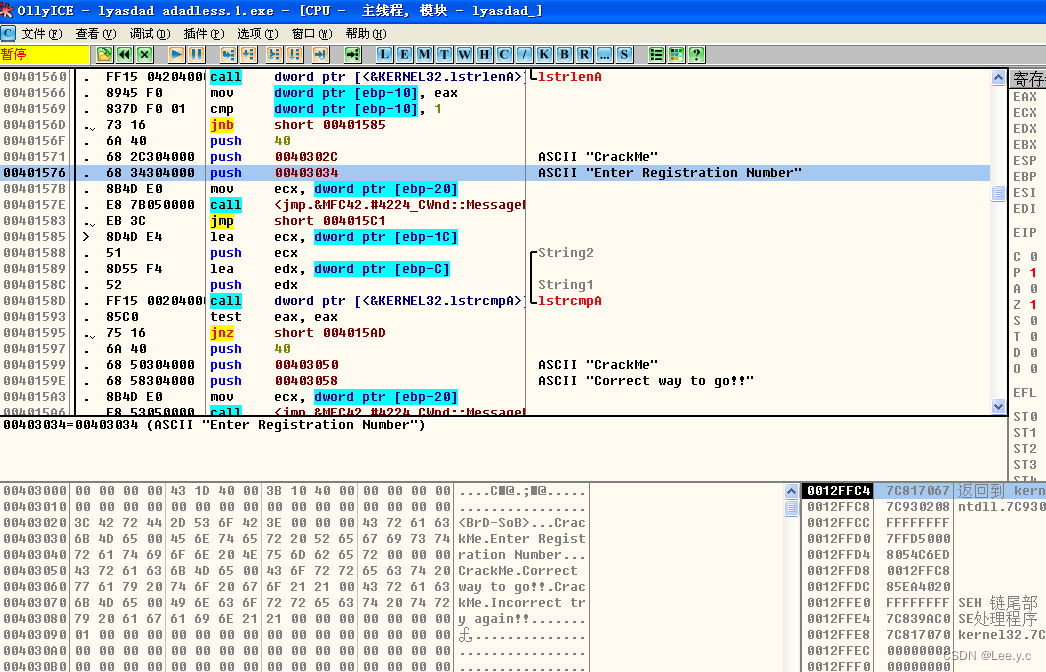

在OllyDbg中加载目标程序,通过字符串搜索技术定位到关键的验证逻辑,具体步骤包括查找所有文本引用字符串,定位到条件跳转指令,通过修改跳转条件来绕过验证机制。

通过将特定的跳转指令(例如jnz short 004015AD)改为NOP操作码,阻止条件跳转的发生,从而实现破解。

1.4 保存并测试修改后的程序

将修改后的代码保存回原程序文件中,确保每次运行时都能绕过验证逻辑,达到破解的目的。

2. 密码验证机制分析

2.1 密码长度检查

在调试过程中,通过设置断点并逐步执行,可以观察到程序首先调用了lstrlen函数来检查输入密码的长度。如果长度不符合预期,程序会提示错误并要求重新输入。

2.2 密码内容比对

程序进一步调用lstrcmpA函数来比较用户输入的密码与预设的正确密码。通过观察堆栈中的数据,可以清楚地看到预设密码被压入堆栈,以便进行字符串比较。这一过程揭示了程序如何验证用户输入的密码是否正确。

总结:这是笔者首次尝试撰写逆向分析文章,希望能够为初学者提供一些有用的指导。若有不足之处,欢迎各位专家指正,感谢大家的支持和建议。