近年来,物联网技术的普及和快速发展让越来越多设备智能化,在公共领域,智慧环境 ( 家庭,办公,工厂 ) 领域,个人和社会领域等方面都有深入应用,新的技术和设备引入也带来了新的安全和隐私风险。该报告将探讨2017 年整年关于 IoT(Internet of Things) 设备相关的安全问题。

通过对市面设备的分析和已爆发的 IoT 安全事件回顾,我们观察到以下问题。

安全漏洞是一个必然存在的问题,但必要的安全开发规范和习惯会减少漏洞的产生。

很多现有成熟的安全功能设计是可以复用到 IoT 设备中的,但依旧存在以下不安全通信的问题。

很多物联网设计方案依托于云端, 设备和云端处理通信,也会设备之间互相通信,均可能存在数据泄漏风险 ( 用户信息,隐私, keychain 等 )。

云端服务面临传统云安全挑战, 但因为和物联网的融合, 一旦云端沦陷, 将影响接入的物联网安全。

设备之间泄漏

由于开发设计阶段人员安全意识不足,导致设备原生就存在安全弱点,易被攻击。

由于开发过程不规范,导致私钥,API KEY,链接服务端密码被硬编码到固件,导致信息泄露所带来的安全问题。

许多 IoT 设备使用相同的默认密码, 且用户无法主动修改密码。

IoT 设备一定会涉及嵌入式设备硬件, 硬件本身安全性也应考虑其中, 如串口, 一旦缺乏必要的认证机制, 暴露给攻击者, 攻击者可以很容易查找到敏感信息, dump 固件, 从而导致上述任意一环安全问题。

由这些安全问题, 整个 IoT 生态也爆发了一系列安全事件曝光于眼前, 也有大量没有曝光, 依旧暗藏于互联网空间中。

由于 IoT 暂时属于新生事物, 各个厂商有不同的设备功能, 实现, 版本, 难免出现众多安全问题。

同一厂商的不同产品由于实现类似功能时复用代码, 有可能已披露的漏洞在某一产品修复但依然可以攻击另一产品。

引用不安全的第三方库引发对自身产品的安全影响。

对于 IoT 设备来说, 完整性校验和签名校验可以有效的对抗漏洞利用, 涉及到从 BootLoader 到 OTA 的各个阶段, 甚至可以到网络通信过程。

2016 年爆发的 Mirai 事件经过一年的沉淀, 依旧对互联网产生着影响, 尤其是作者公开源代码后, 各种 Mirai变种 ” 百花齐放 “, 不少变种比 Mirai 原本更具有攻击性。

IoT_reaper 脱胎于 Mirai, 但在诸多方面更是优于 Mirai, 放弃弱口令攻击模式, 转而直接对 IoT 设备进行漏洞利用。

Satori 同样源于 Mirai, 除了在利用漏洞方面青出于蓝胜于蓝外, Satori 还有自扫描模块, 更加方便蠕虫的传播。

Hajime 和 Mirai 不 同 的 是, 这 是 一 个 低 调 的 P2P botnet, 产生后并没有在公众视野过于张扬, 只是藏于暗处闷声发财, 由于是一个 P2P botnet, 安全人员很难通过黑名单对Hajime sinkhole。

随着匿名货币龙头 BTC 的暴涨, 整个匿名数字货币水涨船高, 其匿名, 安全, 无法追踪的特性, 给网络黑产滋生带来了春天, 从今年 5 月的 SambaCry 漏洞后, 我们观察到大量野外利用攻击 IoT 设备进行 CPU 算力货币挖掘 (XMR 门罗币 ),IoT 设备的数量优势以及漏洞修复推送不及时等原因让其成为挖矿黑产里的新贵。

无论是 Mirai 还是变种或任意 IoT botnet, 其变现要么挖矿, 要么 DDoS。

IoT 设备所直面的安全和隐私风险挑战最终会在用户使用设备时完全体现, 由于 IoT 设备比传统的 PC 设备或服务器设备更加贴近用户态, 关联到的隐私数据或财产数据比传统设备更多, 这也使得攻击者青睐于这一新兴事物 ; 其次, IoT 设备通常不会提供清晰完整的控制部署文档,也不会告知再部署设备时有可能带来的风险, 这使得用户对设备完全处于黑箱状态, 当安全和隐私收到威胁时感知度不高。

大多用户都是非技术人员或者对技术不感兴趣的群体, 这样的最终用户不具备评估隐私和安全的专业能力, 所以导致弱口令泛滥, 版本不升级等情况。

大量暴露在公网的 IoT 设备, 带来了恶意软件和漏洞利用的落地入口。

IoT 设备由于大部分价格成本较低, 所以数量庞大, 大量的IoT 设备基数也就使得易被攻击的比例增多, 数量庞大的设备能带来的变现能力和攻击能力更是不能小觑, 2016 年的 Mirai 事件就是最好证明。

很多 IoT 设备贴合用户隐私, 如摄像头, 麦克风, 门锁,医疗设备, 智能穿戴支付等, 和用户贴合越密切, 越容易泄露敏感信息, 偷听, 偷窥, 远程打开门锁, 盗刷支付等。

许多 IoT 设备都不遵循安全性的最佳实现, 这使得攻击 IoT设备门槛变低, 单带来的影响却变高。

这一部分我们会针对不同切入点从技术角度讨论 IoT 的安全性,并将通过回顾 2017 一整年事件作为表现方式。

在厂商与厂商的合作之间势必会相互开放接口或者通信密钥以及一系列相关资源,这就导致了,但凡有一家合作厂商的安全做的不够出色,这就导致了短板效应的出现而拉低了众多厂商的安全等级。A 厂商和 C 厂商的合作使得 A 厂商几乎只承担的了集成 SDK 的成本就获得了一项智能家居产品,而 C 厂商也仅仅是提供了 SDK就拓宽了自己的销售渠道,这样的合作模式肯定受到双方欢迎的,但是这之间的安全问题是值得关注的。

根据上述的问题,再结合一定的分析往往就能很容易的得出一份令人满意的漏洞。

智能硬件的人机交互很多由 APP 控制,如果 APP 存在安全问题,这就会导致许多隐患:

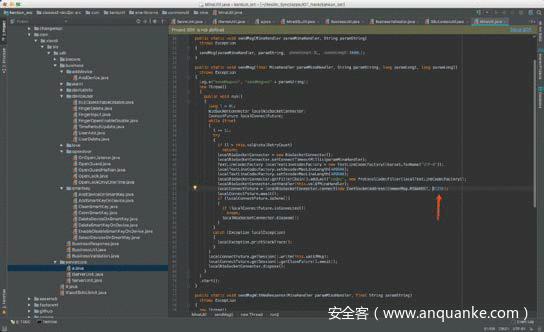

逆向某智能家居 APK

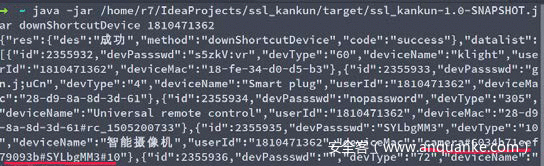

通过简单的认证流程模拟,由一个手机号即可获取大量设备关键信息,甚至控制密码。

通过手机获取设备信息

再根据已掌握的信息,进行设备控制指令的生成也是十分简单进而完全控制设备。

完全控制设备

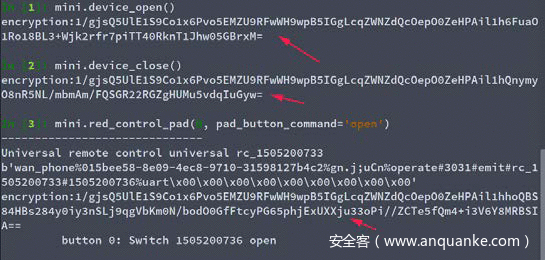

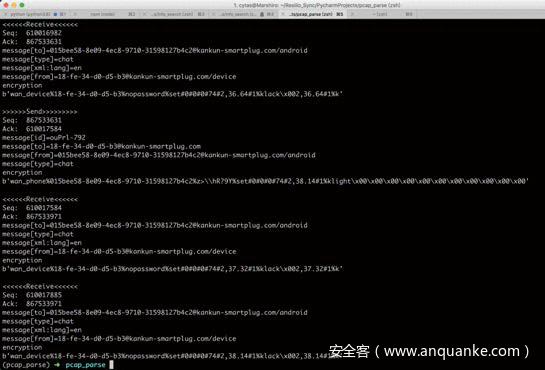

在远程控制解决方案上,互联网层面多由 XMPP 协议进行通信,但部分厂商在使用上仅仅着手于 XMPP 协议的及时性和开放性,对于一些必要的安全措施并没有进行良好的设计。某厂商该特意设计了一个控制服务器,来接受和记录设备的绑定以及设备状态查询的服务,该服务器没有任何权限设置,也没有token 校验,可以抓包后任意重放,从而获得任意设备 mac 所绑定的用户手机号,同时,还有以下安全问题 :

在通信过程中消息内容采用固定格式:

wan_phone%015bee58-xxxx-xxxx-xxxx-31598127xxxx%password%open%relay

在 局 域 网 内 设 备 采 用 UDP 无 连 接 通 信, 通 过 向 设 备 发 送 连 续UDP 报获取设备信息,通过构造控制指令,变换 mac 地址即可批量完全控制设备。

由于设备不安全通信 , 攻击者对现有用户会产生用户敏感信息泄露 和IoT 设备为攻击者大开方便之门的安全问 题 . 最终甚至危害到广大用户的人身以及财务安全。

早期 , 网络病毒、蠕虫入侵的对象只是计算机 , 随着物联网时代的到来 , 入侵的对象由电脑转向网络摄像头和 路由器 . 万物互联时代的恶意软件猖獗 , 导致 IoT 僵尸网络的疯狂滋生。

此处我们会讨论 2017 年几个极具代表 性的 IoT 恶意软件。

2016 年爆发的 Mirai 事件经过一年的沉淀 , 依旧对互联网产生着影响 , 尤其是作者公开源代码后 , 各种 Mirai 变 种”百花齐放”,不少变种比 Mirai 原本更具有攻击性 .

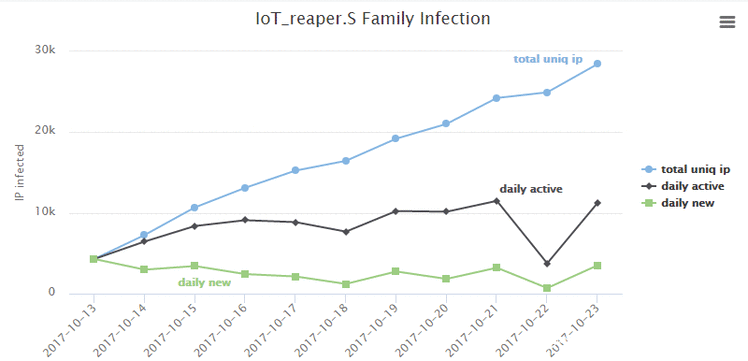

以 2017 年 10 月 爆 发 的 IoT_reaper 为 例 , 该 僵 尸 网络 脱 胎 于mirai, 但是在诸多方面比 mirai 更进一步 , 特别是开始放 弃弱口令猜测 , 完全转向利用 IoT 设备漏洞收割。

IoT_reaper 相较于 mirai 仍有几个明显区分点:

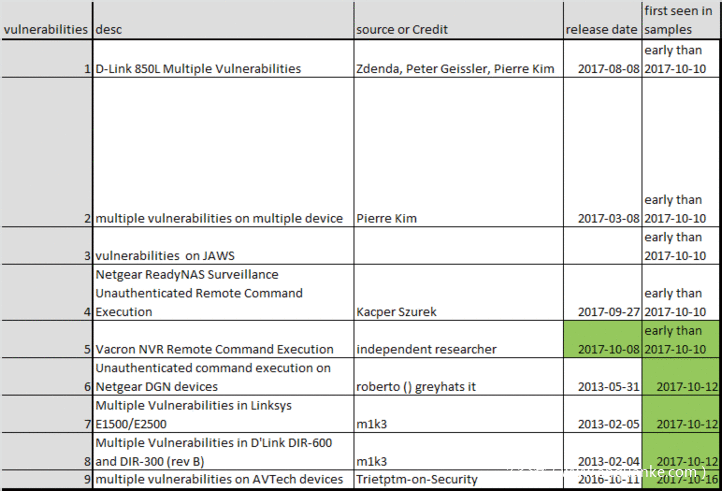

其中最为可评说的是 IoT_reaper 完全放弃了 mirai 中利用弱口令猜测的方式,转为利用 IoT 设备的漏洞植入,当前样本中集成了了 9 个 IoT 设备漏洞。

IoT_reaper 利用漏洞情况

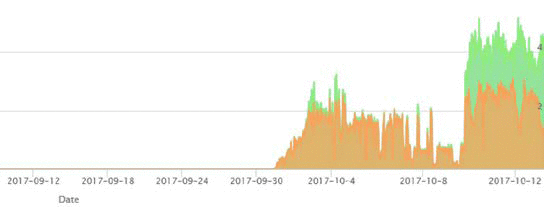

在 2017.10.13 至 2017.10.23 之间单台 C2 的感染情况如下:

2017 年 11 月 22 日 , 360 网 络 安 全 研 究 院 观 测 到 有 大 量 扫 描集 中 在 23 和 2323 端 口 , 并 通 过 admin/CentryL1nk admin/QwestM0dem 两组用户名密码进行爆破 , 其针对的是 ZyXEL 调

制解调器 , 之后该僵尸网络 C2 被 sinkhole。

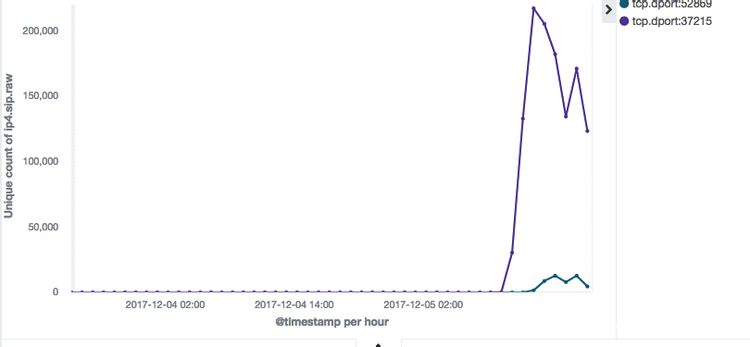

2017 年 12 月 05 日 , Satori 的 新 版 本 开 始 在 端 口 37215 和52869 上迅速传播。

相较于 mirai, 区分如下:

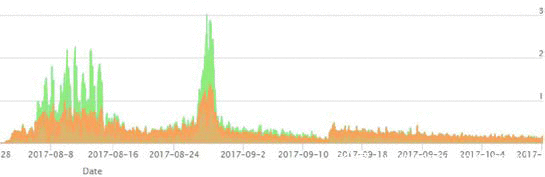

从 12 月 05 日开始可以看到 263250 个不同的 IP 在扫描目标端口:

12 月 5 日目标端口扫描情况

此次 Satori 的新版本主要利用到的是 CVE-2014-8361(52869端口 ) 和一个华为路由器的 0day CVE-2017-17215(37215 端口 )。

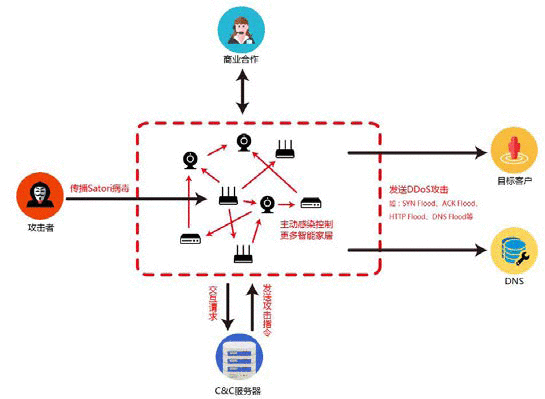

Satori 在传播过程中 , 不仅会利用上述漏洞利用 , 而且会迫使受感染设备从原始下载 URL 处继续下载 Satori 自身的恶意代码。这样周而复始 , 使得恶意代码类似蠕虫式地传播。

2017 年 8 月 , 国内观测到一系列 DDoS 攻击 , 通过溯源发现攻击来自于一批电视机顶盒 , 通过样本分析 , 依旧可以归为 mirai 家族的 Satori 变种 , 其 DDoS 攻击代码一致 , 代码结构基本没改变。

但该僵尸网络针对有线电视终端机顶盒进行 telnet 口令爆破 , 将mirai 的攻击面延展到机顶盒设备 , 这无疑增加了影响范围。

该僵尸网络攻击传播如图所示:

Satori 僵尸网络船舶原理

通过 360 网络安全研究院数据观测 , 两个 C2 请求态势如下:

185.130.xxx.xxx:7723

185.47.xx.xxx:8716

由以上三个 IoT 恶意软件看出 , 在 Mirai 开源代码后 , 其变种层出不穷 , 且青出于蓝胜于蓝 , 主要表现为 :

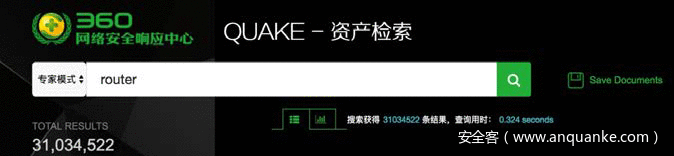

在物联网相关的安全问题越来越引发关注的背景下 , 对在互联网上暴露的 IoT 设备进行分析和梳理是非常有必要的 ,360CERT 自行研发的 QUAKE 网络测绘平台孕育而生 , 利用网络空间测绘技术 ,

发现存储相关的 IoT 设备 , 形成威胁情报。

IoT 设备网络测绘总览

由于不同厂商设备指纹凌乱特征区分不明显 , 搜索结果可能和实际情况有出入 , 实际暴露情况可能比以下数据更多。

从全球分布来看 , 设备暴露情况以路由器为主 , 超过了 3100 万。

路由器全球测绘情况

其次为是视频监控设备 , 超过 800 万设备暴露在公网。

监控设备全球测绘情况

其中打印机位列第三 , 超过 80 万打印机暴露于公网。

打印机全球测绘情况

通过统计 , 我们发现一个有趣的情况 , 在路由器暴露全球分布上 ,中国独占鳌头总量超过 1000 万。

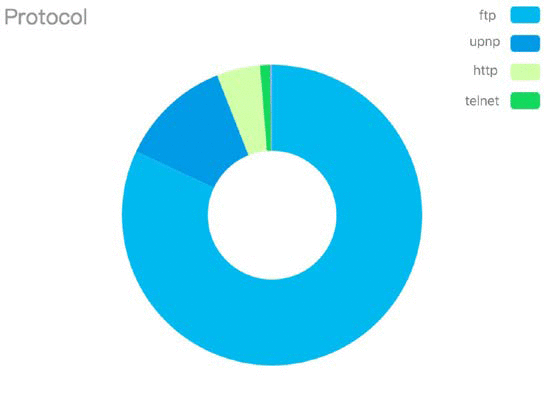

全球范围内 , 暴露数量最多的服务依次是 HTTP、FTP、UPnP和 TR-069; 国内范围内 , 83% 的路由器开放了 UPnP 服务。

视频监控设备一直在安防领域占据主导地位 , 但今年发生的一些黑天鹅事件已经对智能安防设备的安全性敲响了警钟。

海康威视和大华两大厂商作为监控设备龙头 , 市场占有量大 , 所以暴露在公网的设备也以这两大厂商为主。

海康达到 300 万左右的全球设备暴露量 , 大华达到 200 万左右的全球设备暴露量 , 剩下以 D-Link, Cross 等厂商设备为主。

( 该图表数据来自于绿盟 <物联网安全研究报告 >)

在本次统计中 , 令人意想不到的是打印机暴露占比不少 , 随着智能化办公的推进 , 移动设备打印需求增大 , 打印机逐渐朝着智能化发展 , 越来越多的功能也伴随而来更多的攻击面。

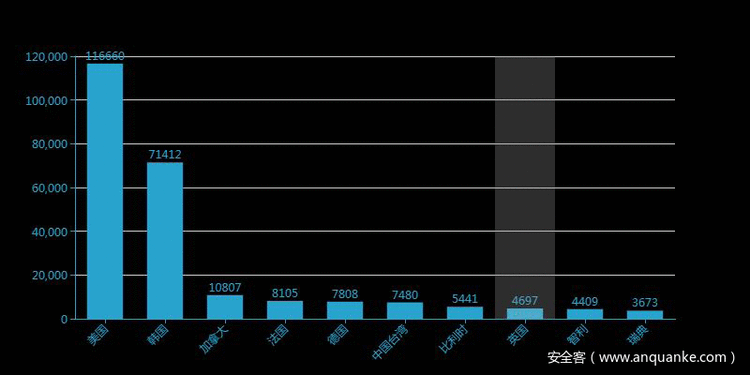

在全球设备暴露方面 , 惠普占量最多 , 达到 50 万左右 , 其次爱普生 ,富士施乐等大厂商也占比较高。

惠普打印机全球以美国暴露量最大 , 其次为韩国 , 加拿大。

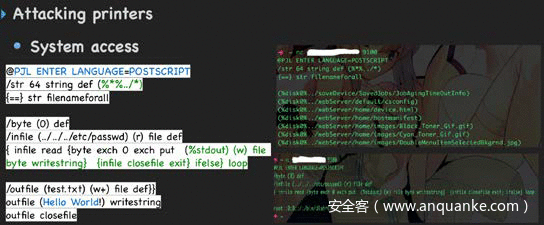

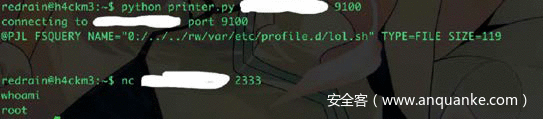

在打印机寻求攻击面上 , 除了常规的 web 控制端 , 631 端口 ipp 访问弱口令一类认证问题 , 我们还发现了 9100 端口 PJL 服务安全问题。

通过PJL 命 令 , 可 以 使 支 持 Postscript 的 打 印 机 切 换 至Postscript 模式 , 直接执行 Postscript 代码进而控制整个打印机。

虽然一个物联网设备暴露在互联网并不一定意味着这个设备存在问题 , 但能说明该设备存在被攻击甚至被利用的风险。

通过网络测绘 , 我们发现以下问题:

IoT 正在驱动着一轮新的行业变革 , 但在不同行业 , 安全需求不统一 , 落地的安全方案也不全面成熟 , 在安全监管和应对措施上也没有明确思路。仅仅依靠某个组织 , 行业的安全推动是远远不够的 ,

需要更高层级的协调以及统一的合规性管理。

举例参考 2016 年由于 Mirai 引发的断网事件 , 美国次月即发布了《保护物联网策略准则 (1.0 版 )》, 今年 5 月还签署了总统令《加强联邦网络和关键基础设施的网络安全》, 均要求各私营企业、研

究机构、社会团体围绕减少僵尸网络威胁和维护物联网终端设备安全问题 , 提出法律、政策、标准、技术等方面的建议 。

加强政府的监管和立法,不仅有助于提高社会和国家对物联网安全的重 视程度,而且也能进一步推进物联网产业向着健康、安全的方向良性发展。

在任何技术的发展和演进过程中 , 标准都有着至关重要的作用 , 理论形成标准 , 标准指导产品和解决方案的完善。从现在的情况看来 , IoT 处于起步蓬勃发展的阶段 , 以指南和框架为主 , 能够指导产业落地 , 解决大块的安全痛点。

http://blog.netlab.360.com/wa-a-new-mirai-variant-is-spreading-in-worm-style-on-port-37215-and-52869/

http://blog.netlab.360.com/iot-reaper-a-quick-summary-of-a-rapid-spreading-new-iot-botnet/

http://www.nsfocus.com.cn/upload/contents/2017/12/20171205171653_35944.pdf

京公网安备 11010802041100号 | 京ICP备19059560号-4 | PHP1.CN 第一PHP社区 版权所有

京公网安备 11010802041100号 | 京ICP备19059560号-4 | PHP1.CN 第一PHP社区 版权所有